CyberThao

Writer

Trong vài năm gần đây, số lượng tấn công nhắm vào người dùng thông qua trình duyệt web tăng mạnh chưa từng thấy. Trình duyệt giờ đây không chỉ để lướt web mà còn là cổng truy cập chính vào ứng dụng và dữ liệu doanh nghiệp, biến nó thành mục tiêu béo bở cho tin tặc.

Tấn công dựa trên trình duyệt không nhất thiết nhằm vào lỗi trong chính trình duyệt. Thay vào đó, hacker nhắm đến người dùng và các ứng dụng họ truy cập. Mục tiêu cuối cùng là đánh cắp dữ liệu và xâm phạm dịch vụ doanh nghiệp, thường thông qua các nền tảng bên thứ ba.

Những sự cố lớn như vụ xâm phạm dữ liệu khách hàng Snowflake hay loạt tấn công vào Salesforce cho thấy rõ mức độ nguy hiểm. Tin tặc thường lừa người dùng đăng nhập, chiếm quyền truy cập và sau đó khai thác để tống tiền. Với việc ngày càng nhiều doanh nghiệp dựa vào SaaS và làm việc qua internet, nguy cơ này càng cao.

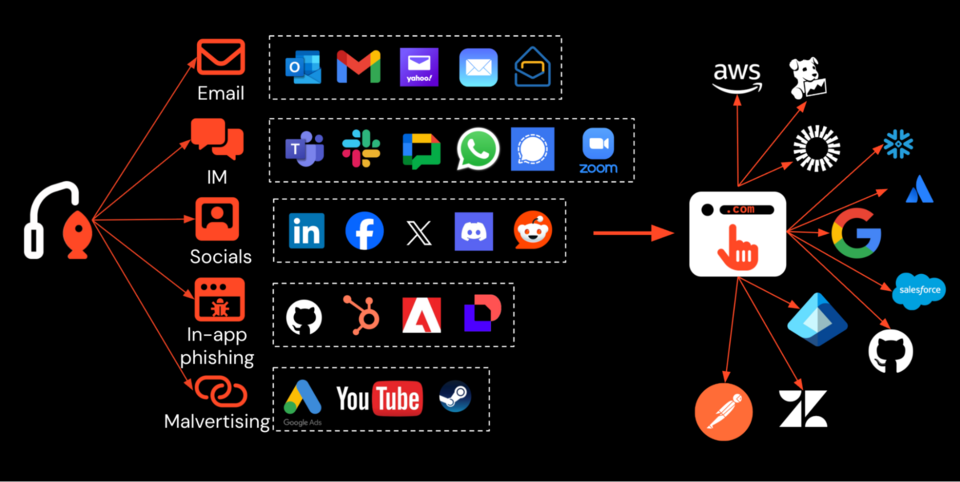

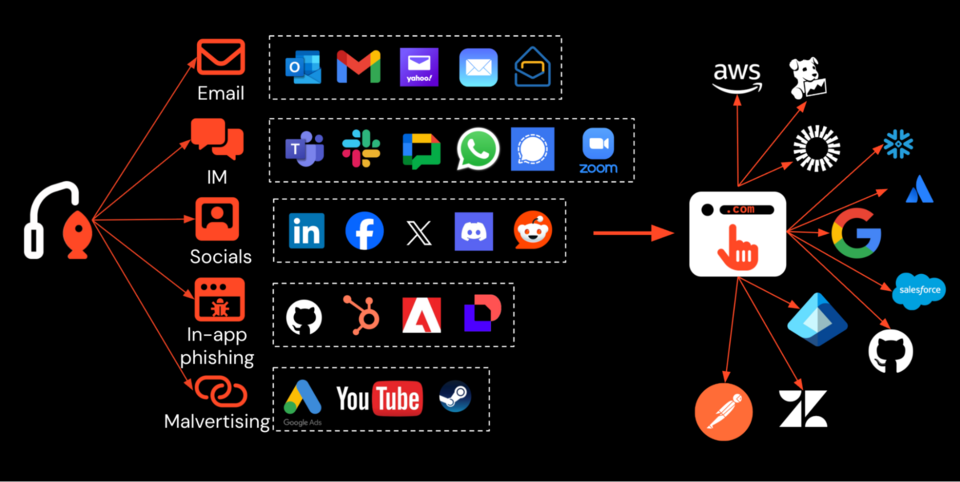

Đây là hình thức tấn công trực diện nhất. Hacker dùng nhiều kênh như email, tin nhắn, mạng xã hội, quảng cáo hoặc thậm chí gửi link qua ứng dụng SaaS hợp pháp. Công cụ lừa đảo ngày nay được thiết kế để vượt qua xác thực đa yếu tố (MFA), sử dụng CAPTCHA giả, Cloudflare Turnstile, che giấu mã độc và lưu trữ link ngay trên dịch vụ đám mây. Điều này khiến lừa đảo tinh vi và khó phát hiện hơn bao giờ hết.

2. Sao chép và dán độc hại (ClickFix, FileFix)

Người dùng bị lừa làm theo hướng dẫn tưởng như hợp pháp, nhưng thực chất đang copy mã độc và chạy trong PowerShell, Terminal hoặc hộp thoại Run. Một số biến thể còn lợi dụng File Explorer hoặc Terminal trên macOS. Kết quả thường là cài đặt phần mềm đánh cắp thông tin đăng nhập và cookie phiên.

3. Tích hợp OAuth độc hại (lừa đảo đồng ý)

Hacker tạo ứng dụng giả mạo, lừa người dùng cấp quyền OAuth. Khi người dùng đồng ý, ứng dụng độc hại có thể truy cập dữ liệu mà không cần mật khẩu hay MFA. Vụ tấn công Salesforce gần đây là minh chứng rõ ràng: kẻ xấu dùng mã xác thực thiết bị 8 chữ số để chiếm quyền truy cập tài khoản.

4. Tiện ích mở rộng trình duyệt độc hại

Tin tặc có thể phát triển tiện ích riêng hoặc mua lại tiện ích hợp pháp rồi cấy mã độc trong bản cập nhật. Một ví dụ nổi bật là vụ tấn công tiện ích Cyberhaven vào cuối năm 2024, sau đó kéo theo hàng trăm tiện ích độc hại khác với hàng triệu lượt tải.

5. Tệp tin độc hại

Không chỉ file thực thi, các loại tệp tải xuống như HTML (HTA) hay SVG cũng có thể chứa trang đăng nhập giả, đánh cắp mật khẩu ngay trên máy nạn nhân. Những file này thường phát tán qua quảng cáo độc hại, drive-by download hoặc link trên mạng xã hội, khiến việc phát hiện càng khó khăn.

6. Thông tin đăng nhập bị đánh cắp và lỗ hổng MFA

Khi hacker có được username và password từ phishing hoặc malware, họ dễ dàng xâm nhập vào ứng dụng chưa bật MFA. Ngay cả hệ thống có SSO, nhiều ứng dụng vẫn cho phép “đăng nhập cục bộ” chỉ bằng mật khẩu, tạo lỗ hổng nghiêm trọng.

Đọc chi tiết tại đây: https://thehackernews.com/2025/09/6-browser-based-attacks-security-teams.html

Tấn công dựa trên trình duyệt là gì?

Tấn công dựa trên trình duyệt không nhất thiết nhằm vào lỗi trong chính trình duyệt. Thay vào đó, hacker nhắm đến người dùng và các ứng dụng họ truy cập. Mục tiêu cuối cùng là đánh cắp dữ liệu và xâm phạm dịch vụ doanh nghiệp, thường thông qua các nền tảng bên thứ ba.

Những sự cố lớn như vụ xâm phạm dữ liệu khách hàng Snowflake hay loạt tấn công vào Salesforce cho thấy rõ mức độ nguy hiểm. Tin tặc thường lừa người dùng đăng nhập, chiếm quyền truy cập và sau đó khai thác để tống tiền. Với việc ngày càng nhiều doanh nghiệp dựa vào SaaS và làm việc qua internet, nguy cơ này càng cao.

6 hình thức tấn công phổ biến trên trình duyệt

1. Lừa đảo lấy thông tin đăng nhập và phiên làm việcĐây là hình thức tấn công trực diện nhất. Hacker dùng nhiều kênh như email, tin nhắn, mạng xã hội, quảng cáo hoặc thậm chí gửi link qua ứng dụng SaaS hợp pháp. Công cụ lừa đảo ngày nay được thiết kế để vượt qua xác thực đa yếu tố (MFA), sử dụng CAPTCHA giả, Cloudflare Turnstile, che giấu mã độc và lưu trữ link ngay trên dịch vụ đám mây. Điều này khiến lừa đảo tinh vi và khó phát hiện hơn bao giờ hết.

2. Sao chép và dán độc hại (ClickFix, FileFix)

Người dùng bị lừa làm theo hướng dẫn tưởng như hợp pháp, nhưng thực chất đang copy mã độc và chạy trong PowerShell, Terminal hoặc hộp thoại Run. Một số biến thể còn lợi dụng File Explorer hoặc Terminal trên macOS. Kết quả thường là cài đặt phần mềm đánh cắp thông tin đăng nhập và cookie phiên.

3. Tích hợp OAuth độc hại (lừa đảo đồng ý)

Hacker tạo ứng dụng giả mạo, lừa người dùng cấp quyền OAuth. Khi người dùng đồng ý, ứng dụng độc hại có thể truy cập dữ liệu mà không cần mật khẩu hay MFA. Vụ tấn công Salesforce gần đây là minh chứng rõ ràng: kẻ xấu dùng mã xác thực thiết bị 8 chữ số để chiếm quyền truy cập tài khoản.

4. Tiện ích mở rộng trình duyệt độc hại

Tin tặc có thể phát triển tiện ích riêng hoặc mua lại tiện ích hợp pháp rồi cấy mã độc trong bản cập nhật. Một ví dụ nổi bật là vụ tấn công tiện ích Cyberhaven vào cuối năm 2024, sau đó kéo theo hàng trăm tiện ích độc hại khác với hàng triệu lượt tải.

5. Tệp tin độc hại

Không chỉ file thực thi, các loại tệp tải xuống như HTML (HTA) hay SVG cũng có thể chứa trang đăng nhập giả, đánh cắp mật khẩu ngay trên máy nạn nhân. Những file này thường phát tán qua quảng cáo độc hại, drive-by download hoặc link trên mạng xã hội, khiến việc phát hiện càng khó khăn.

6. Thông tin đăng nhập bị đánh cắp và lỗ hổng MFA

Khi hacker có được username và password từ phishing hoặc malware, họ dễ dàng xâm nhập vào ứng dụng chưa bật MFA. Ngay cả hệ thống có SSO, nhiều ứng dụng vẫn cho phép “đăng nhập cục bộ” chỉ bằng mật khẩu, tạo lỗ hổng nghiêm trọng.

Đọc chi tiết tại đây: https://thehackernews.com/2025/09/6-browser-based-attacks-security-teams.html

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview