Code Nguyen

Writer

Bạn có đang dùng WinRAR để giải nén file hằng ngày? Nếu có, thì bạn đang ngồi cùng hàng triệu người khác trước… một cánh cửa mở toang cho hacker.

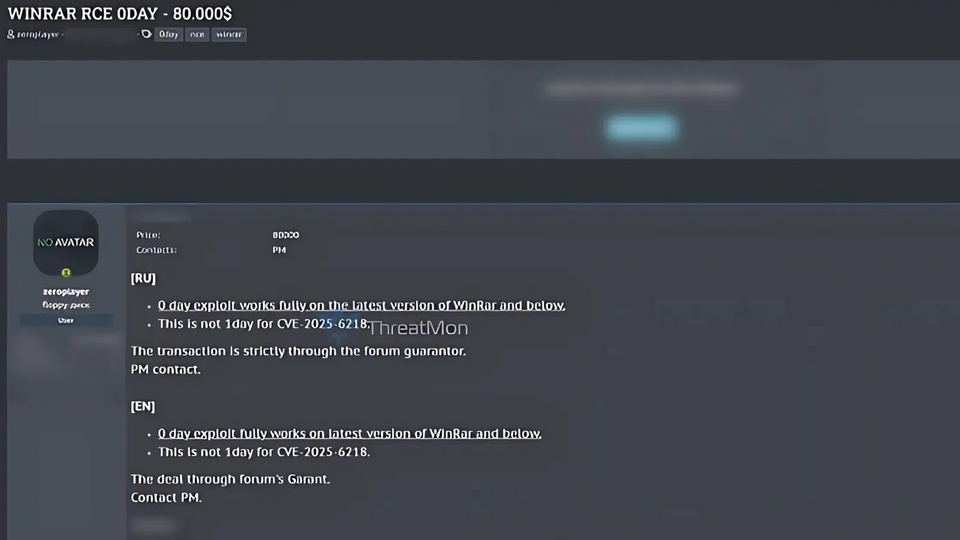

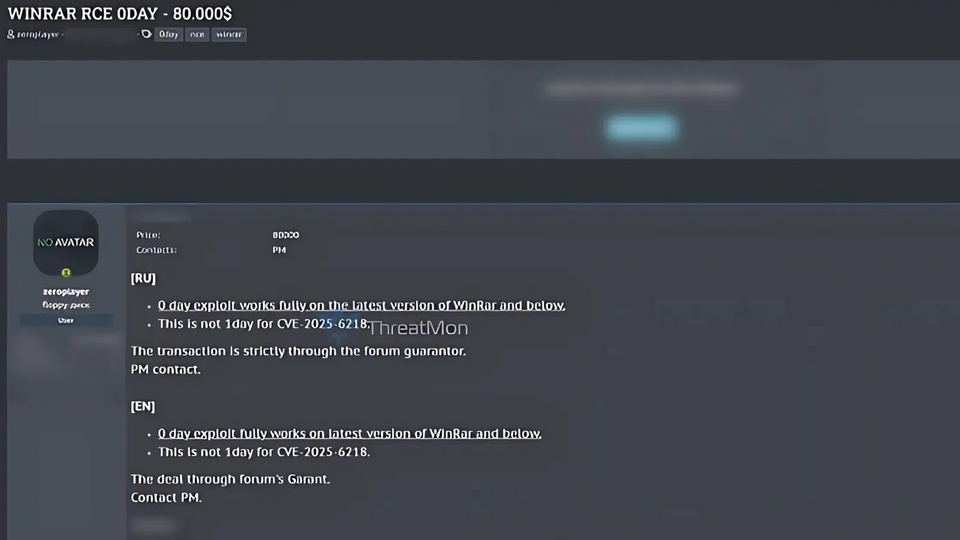

WinRAR, công cụ nén và giải nén tệp quen mặt trên hàng trăm triệu máy tính, đang bị đặt trong tầm ngắm của giới hacker sau khi một lỗ hổng nghiêm trọng dạng zero-day RCE (thực thi mã từ xa) bị rao bán trên chợ đen với mức giá lên tới 80.000 đô la (hơn 2 tỷ đồng).

Điều đáng sợ ở đây là: lỗ hổng này không phải là một bản sao của lỗ hổng cũ từng được công bố (CVE-2025-6218) mà là một mối nguy mới hoàn toàn, chưa từng ai biết đến, chưa có bản vá, và vẫn đang lặng lẽ tồn tại trong các phiên bản WinRAR từ cũ đến mới.

Tưởng tượng bạn nhận được một email có đính kèm file .rar, mở ra là... thiệp mừng sinh nhật hay bản hợp đồng. Nhưng thật ra, trong tích tắc, mã độc đã âm thầm chạy nền và phá vỡ lớp bảo mật.

Với việc WinRAR được sử dụng rộng khắp, từ người dùng cá nhân đến doanh nghiệp, giá 80.000 USD (hơn 2 tỷ đồng) cho lỗ hổng này là không hề đắt, nó là "hàng hiếm" trong thế giới ngầm, và gần như đảm bảo cho những cuộc tấn công không bị phát hiện.

WinRAR, vì đã tồn tại hàng chục năm và có rất nhiều tính năng phức tạp, chính là một "mảnh đất màu mỡ" để kẻ xấu khai thác.

Giới chuyên gia bảo mật coi các lỗ hổng zero-day như thế này là "ác mộng bảo mật", bởi không có dấu hiệu nhận biết, không có bản vá, không có cách phòng thủ truyền thống nào đủ hiệu quả. Khi lỗ hổng còn chưa được công khai, người dùng chỉ biết tin vào số phận.

Một số biện pháp khẩn cấp có thể áp dụng:

Bạn nghĩ sao về việc một phần mềm đơn giản như WinRAR lại có thể là "cửa hậu" cho hacker thâm nhập toàn cầu? Bạn còn cài nó trong máy không?

gbhackers

Nguồn bài viết: https://gbhackers.com/winrar-0‑day-exploit-listed/

WinRAR, công cụ nén và giải nén tệp quen mặt trên hàng trăm triệu máy tính, đang bị đặt trong tầm ngắm của giới hacker sau khi một lỗ hổng nghiêm trọng dạng zero-day RCE (thực thi mã từ xa) bị rao bán trên chợ đen với mức giá lên tới 80.000 đô la (hơn 2 tỷ đồng).

Điều đáng sợ ở đây là: lỗ hổng này không phải là một bản sao của lỗ hổng cũ từng được công bố (CVE-2025-6218) mà là một mối nguy mới hoàn toàn, chưa từng ai biết đến, chưa có bản vá, và vẫn đang lặng lẽ tồn tại trong các phiên bản WinRAR từ cũ đến mới.

Một cú click, cả hệ thống nguy cấp

Lỗ hổng này cho phép kẻ tấn công chèn mã độc vào hệ thống nạn nhân chỉ bằng cách… mở một tệp nén được "chế tác đặc biệt". Không cần phải chạy file, không cần cấp quyền, chỉ cần nhấp đúp giải nén là đủ để hacker chiếm quyền điều khiển.Tưởng tượng bạn nhận được một email có đính kèm file .rar, mở ra là... thiệp mừng sinh nhật hay bản hợp đồng. Nhưng thật ra, trong tích tắc, mã độc đã âm thầm chạy nền và phá vỡ lớp bảo mật.

Đây không phải lỗi nhất thời, mà là vết nứt từ nền móng

Một điều đáng lưu ý: lỗi bảo mật lần này ảnh hưởng đến nhiều phiên bản của WinRAR, chứ không chỉ bản mới nhất. Điều đó cho thấy khả năng cao đây là lỗi kiến trúc, không đơn thuần là lỗi viết code cẩu thả ở một bản cập nhật gần đây.WinRAR, vì đã tồn tại hàng chục năm và có rất nhiều tính năng phức tạp, chính là một "mảnh đất màu mỡ" để kẻ xấu khai thác.

Người dùng nên làm gì?

Trong lúc chờ nhà phát triển WinRAR xác nhận và vá lỗi, cách phòng tránh tạm thời tốt nhất là không mở các file nén không rõ nguồn gốc, đặc biệt là từ email hay link lạ.Một số biện pháp khẩn cấp có thể áp dụng:

- Dùng sandbox (hộp cát) khi mở file nén

- Chuyển tạm sang công cụ nén khác có kiểm soát bảo mật tốt hơn

- Cập nhật thường xuyên và theo dõi các kênh cảnh báo bảo mật uy tín

Bạn nghĩ sao về việc một phần mềm đơn giản như WinRAR lại có thể là "cửa hậu" cho hacker thâm nhập toàn cầu? Bạn còn cài nó trong máy không?

gbhackers

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview