Duy Linh

Writer

Ngày 18/8, Microsoft Threat Intelligence phát hiện một chiến dịch lừa đảo nhắm vào tài khoản email doanh nghiệp nhỏ bị xâm nhập. Kẻ tấn công gửi đi email kèm tệp có tên “23mb – PDF- 6 pages.svg”, được ngụy trang như một tệp PDF nhưng thực chất là SVG.

Tin tặc sử dụng mã do AI tạo ra để che giấu tải trọng và vượt qua các biện pháp phòng thủ truyền thống

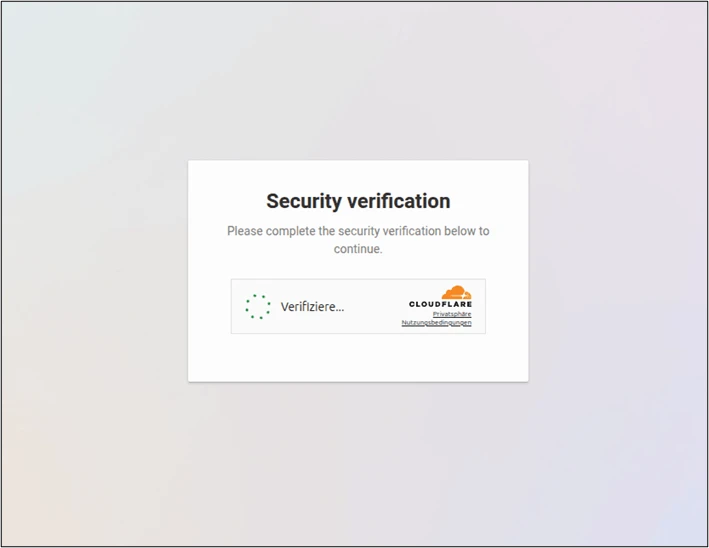

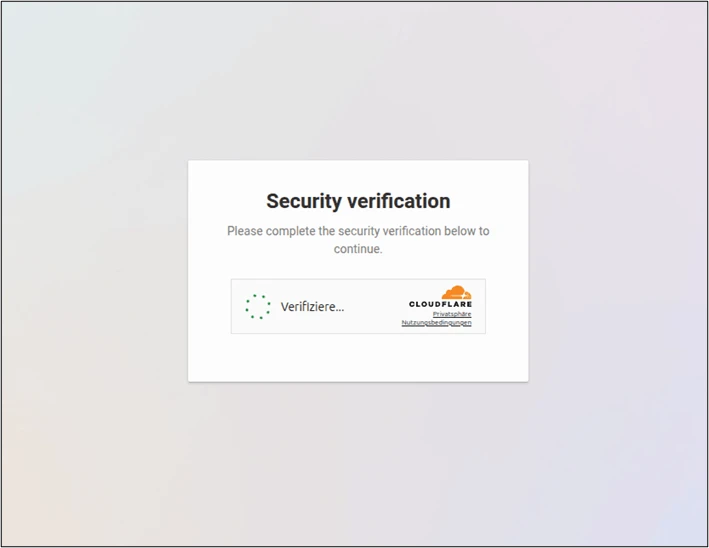

SVG ngày càng bị lợi dụng vì cho phép nhúng JavaScript và nội dung động, giúp che giấu hành vi độc hại và vượt qua phân tích tĩnh. Khi mở tệp, người dùng bị chuyển hướng đến trang CAPTCHA giả, một chiêu xã hội học quen thuộc nhằm tạo sự tin tưởng. Nếu không bị chặn, trang này sẽ tái tạo giao diện đăng nhập giả mạo để đánh cắp thông tin.

Lời nhắc xác minh bảo mật .

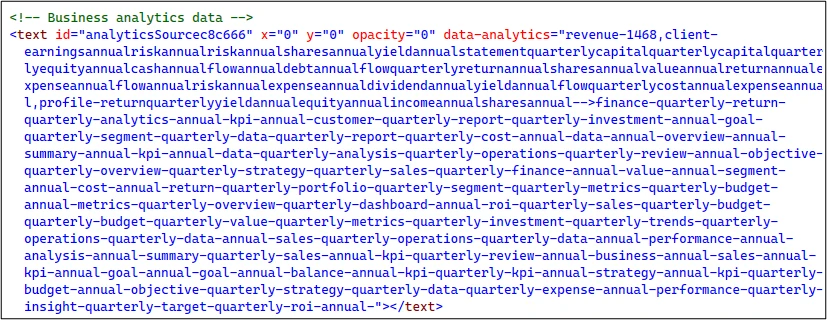

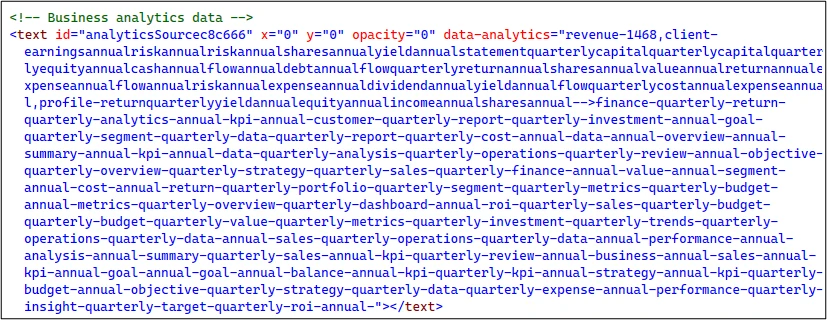

Điểm đặc biệt, thay vì dùng mã hóa thông thường, kẻ tấn công giấu tải trọng độc hại trong chuỗi thuật ngữ kinh doanh như “doanh thu”, “cổ phiếu”, “rủi ro”… Các thuật ngữ này được nhúng vào phần tử <text> ẩn trong SVG, sau đó JavaScript xử lý, giải mã thành chức năng độc hại gồm chuyển hướng, lấy dấu vân tay trình duyệt và theo dõi phiên.

Trình tự các thuật ngữ liên quan đến kinh doanh .

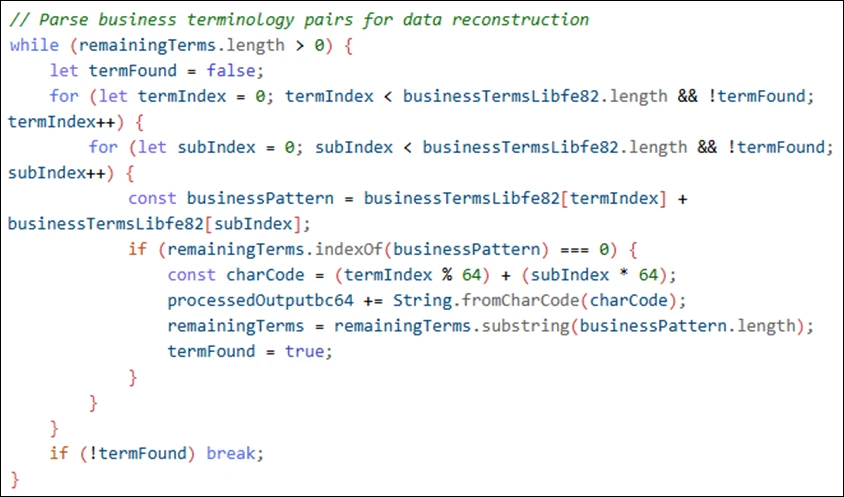

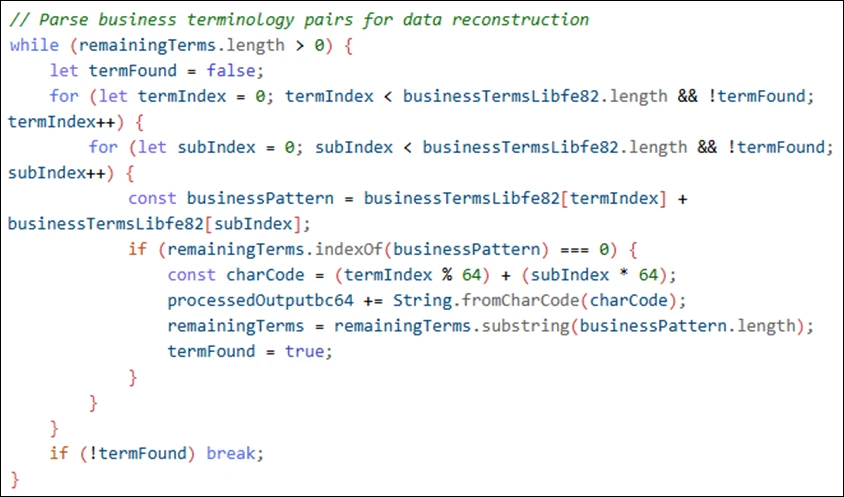

Phân tích từ Microsoft Security Copilot cho thấy mã này nhiều khả năng do AI/LLM tạo ra, với đặc điểm như cấu trúc quá phức tạp, tên hàm dài bất thường (ví dụ: processBusinessMetricsf43e08), chú thích chung chung và bao gồm nhiều thành phần XML dư thừa. Đây là dấu hiệu điển hình của mã do AI sinh ra.

Ví dụ về logic được thiết kế quá mức khi phân tích thuật ngữ kinh doanh .

Biện pháp phòng thủ do AI hỗ trợ

Dù kẻ tấn công dùng AI để che giấu, Microsoft Defender cho Office 365 đã chặn chiến dịch nhờ phân tích hạ tầng, hành vi và ngữ cảnh, thay vì chỉ tập trung vào mã độc.

Các chỉ số cảnh báo chính gồm:

Dù AI có thể giúp kẻ tấn công che giấu tinh vi, nhưng khi đội ngũ phòng thủ áp dụng phân tích AI tập trung vào hành vi và hạ tầng, các chiến dịch này vẫn có thể bị vô hiệu.

Các dấu hiệu thỏa hiệp (IoC)

Đọc chi tiết tại đây: https://gbhackers.com/ai-generated-code/

Tin tặc sử dụng mã do AI tạo ra để che giấu tải trọng và vượt qua các biện pháp phòng thủ truyền thống

SVG ngày càng bị lợi dụng vì cho phép nhúng JavaScript và nội dung động, giúp che giấu hành vi độc hại và vượt qua phân tích tĩnh. Khi mở tệp, người dùng bị chuyển hướng đến trang CAPTCHA giả, một chiêu xã hội học quen thuộc nhằm tạo sự tin tưởng. Nếu không bị chặn, trang này sẽ tái tạo giao diện đăng nhập giả mạo để đánh cắp thông tin.

Lời nhắc xác minh bảo mật .

Điểm đặc biệt, thay vì dùng mã hóa thông thường, kẻ tấn công giấu tải trọng độc hại trong chuỗi thuật ngữ kinh doanh như “doanh thu”, “cổ phiếu”, “rủi ro”… Các thuật ngữ này được nhúng vào phần tử <text> ẩn trong SVG, sau đó JavaScript xử lý, giải mã thành chức năng độc hại gồm chuyển hướng, lấy dấu vân tay trình duyệt và theo dõi phiên.

Trình tự các thuật ngữ liên quan đến kinh doanh .

Phân tích từ Microsoft Security Copilot cho thấy mã này nhiều khả năng do AI/LLM tạo ra, với đặc điểm như cấu trúc quá phức tạp, tên hàm dài bất thường (ví dụ: processBusinessMetricsf43e08), chú thích chung chung và bao gồm nhiều thành phần XML dư thừa. Đây là dấu hiệu điển hình của mã do AI sinh ra.

Ví dụ về logic được thiết kế quá mức khi phân tích thuật ngữ kinh doanh .

Biện pháp phòng thủ do AI hỗ trợ

Dù kẻ tấn công dùng AI để che giấu, Microsoft Defender cho Office 365 đã chặn chiến dịch nhờ phân tích hạ tầng, hành vi và ngữ cảnh, thay vì chỉ tập trung vào mã độc.

Các chỉ số cảnh báo chính gồm:

- Email tự gửi có người nhận BCC.

- File SVG đặt tên như PDF.

- Chuyển hướng đến miền lừa đảo đã biết.

- Mẫu JavaScript mờ ám.

- Hành vi mạng như theo dõi phiên và dấu vân tay.

Dù AI có thể giúp kẻ tấn công che giấu tinh vi, nhưng khi đội ngũ phòng thủ áp dụng phân tích AI tập trung vào hành vi và hạ tầng, các chiến dịch này vẫn có thể bị vô hiệu.

Các dấu hiệu thỏa hiệp (IoC)

| Chỉ số | Kiểu | Mô tả | Lần đầu thấy | Lần cuối thấy |

|---|---|---|---|---|

| kmnl[.]cpfcenters[.]de | Tên miền | Lưu trữ nội dung lừa đảo | 18/08/2025 | 18/08/2025 |

| 23mb – PDF- 6 Trang[.]svg | Tệp tin | Tệp đính kèm SVG độc hại | 18/08/2025 | 18/08/2025 |

Đọc chi tiết tại đây: https://gbhackers.com/ai-generated-code/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview