Duy Linh

Writer

Nhóm nghiên cứu Cisco Talos vừa xác nhận rằng các nhóm tội phạm mạng đang lợi dụng Velociraptor, một công cụ phân tích kỹ thuật số và ứng phó sự cố (DFIR) mã nguồn mở, để duy trì quyền truy cập bí mật và triển khai nhiều loại ransomware trong môi trường doanh nghiệp. Đây là lần đầu tiên Velociraptor được xác nhận có liên quan trực tiếp đến các chiến dịch ransomware, cho thấy sự chuyển hướng đáng lo ngại khi tin tặc tận dụng các công cụ bảo mật hợp pháp vào mục đích tấn công.

Tác nhân đe dọa khai thác công cụ Velociraptor của DFIR trong các cuộc tấn công Ransomware

Velociraptor vốn được phát triển để giám sát điểm cuối liên tục trên các hệ thống Windows, Linux và macOS. Tuy nhiên, trong chiến dịch gần đây, tin tặc đã cài đặt phiên bản cũ (v0.73.4.0) trên máy chủ bị xâm phạm và khai thác lỗ hổng leo thang đặc quyền CVE-2025-6264 để chạy lệnh với quyền SYSTEM. Phiên bản lỗi này giúp tin tặc duy trì quyền truy cập lâu dài ngay cả khi máy chủ bị cô lập.

Kẻ tấn công triển khai Velociraptor mà không kích hoạt cảnh báo, tiến hành trinh sát, chỉnh sửa tác vụ theo lịch và vô hiệu hóa Microsoft Defender, giúp chúng ẩn mình hoàn toàn trong hệ thống.

Chiến dịch tống tiền kép với nhiều biến thể ransomware

Sau khi giành quyền truy cập, tin tặc đã triển khai đồng thời Warlock, LockBit và Babuk ransomware trên các máy chủ VMware ESXi và Windows. Đáng chú ý, Warlock ransomware, xuất hiện từ tháng 6/2025 và có liên hệ với nhóm Storm-2603, thêm đuôi “.xlockxlock” vào tệp mã hóa. Trong khi đó, Babuk nhắm đến máy chủ ESXi, thêm đuôi “.babyk”. Việc sử dụng hai họ ransomware cùng lúc là rất hiếm, làm dấy lên nghi ngờ về sự tham gia trực tiếp của Storm-2603.

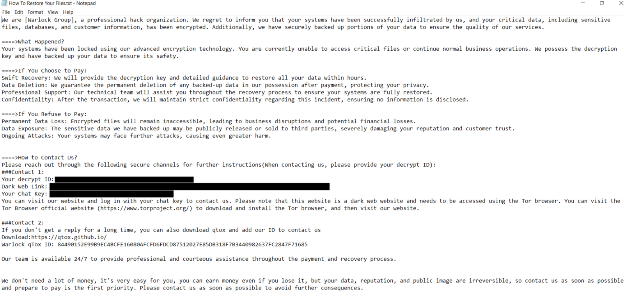

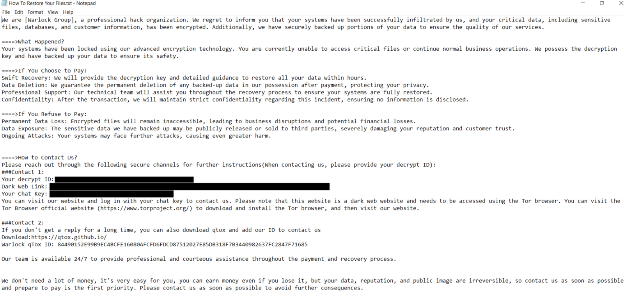

Ghi chú về phần mềm tống tiền.

Để đánh cắp dữ liệu nhạy cảm phục vụ tống tiền kép, tin tặc dùng tập lệnh PowerShell thu thập các tài liệu Office dưới 50 MB, rồi tải lên máy chủ từ xa qua HTTP PUT. Tập lệnh này ẩn tiến trình, ngẫu nhiên thời gian ngủ nhằm tránh bị phát hiện hoặc phân tích trong môi trường sandbox.

Theo Talos, chiến dịch có liên quan đến nhóm Storm-2603 có trụ sở tại Trung Quốc, từng khai thác lỗ hổng SharePoint ToolShell từ tháng 7/2025. Các chỉ dấu tấn công trùng lặp bao gồm sử dụng tập lệnh cmd.exe, thao tác IIS, thay đổi Group Policy và triển khai Warlock cùng LockBit. Dù Babuk chưa từng được nhóm này sử dụng, nhưng dấu vết của nó cho thấy khả năng chia sẻ hoặc thử nghiệm công cụ giữa các nhóm ransomware.

Khi đã xâm phạm tên miền, kẻ tấn công tạo tài khoản quản trị đồng bộ với Entra ID, truy cập vào bảng điều khiển VMware vSphere, từ đó kiểm soát toàn bộ hạ tầng ảo của nạn nhân.

Giảm thiểu rủi ro và phòng ngừa xâm nhập

Để đối phó với mối đe dọa này, các tổ chức cần cập nhật Velociraptor lên bản mới nhất, kiểm tra các cài đặt trái phép, và vá ngay lỗ hổng CVE-2025-6264 cùng các lỗ hổng ToolShell trên SharePoint.

Đội ngũ an ninh nên giám sát hoạt động bất thường của Velociraptor, nhất là khi có lệnh cài đặt msiexec /q /i trỏ tới URL không đáng tin cậy. Đồng thời, triển khai giải pháp EDR mạnh mẽ để phân biệt giữa hoạt động hợp pháp và độc hại. Việc kiểm tra định kỳ tác vụ theo lịch, Group Policy và PowerShell script sẽ giúp phát hiện sớm dấu hiệu xâm nhập.

Cisco Talos khuyến nghị các tổ chức tham khảo hướng dẫn vá lỗi Ransomware Primer và ToolShell, cùng các tài nguyên cộng đồng về phát hiện việc lạm dụng Velociraptor để tăng khả năng phòng thủ trước các chiến dịch tương tự.

Đọc chi tiết tại đây: https://gbhackers.com/dfir-tool-velociraptor/

Tác nhân đe dọa khai thác công cụ Velociraptor của DFIR trong các cuộc tấn công Ransomware

Velociraptor vốn được phát triển để giám sát điểm cuối liên tục trên các hệ thống Windows, Linux và macOS. Tuy nhiên, trong chiến dịch gần đây, tin tặc đã cài đặt phiên bản cũ (v0.73.4.0) trên máy chủ bị xâm phạm và khai thác lỗ hổng leo thang đặc quyền CVE-2025-6264 để chạy lệnh với quyền SYSTEM. Phiên bản lỗi này giúp tin tặc duy trì quyền truy cập lâu dài ngay cả khi máy chủ bị cô lập.

Kẻ tấn công triển khai Velociraptor mà không kích hoạt cảnh báo, tiến hành trinh sát, chỉnh sửa tác vụ theo lịch và vô hiệu hóa Microsoft Defender, giúp chúng ẩn mình hoàn toàn trong hệ thống.

Chiến dịch tống tiền kép với nhiều biến thể ransomware

Sau khi giành quyền truy cập, tin tặc đã triển khai đồng thời Warlock, LockBit và Babuk ransomware trên các máy chủ VMware ESXi và Windows. Đáng chú ý, Warlock ransomware, xuất hiện từ tháng 6/2025 và có liên hệ với nhóm Storm-2603, thêm đuôi “.xlockxlock” vào tệp mã hóa. Trong khi đó, Babuk nhắm đến máy chủ ESXi, thêm đuôi “.babyk”. Việc sử dụng hai họ ransomware cùng lúc là rất hiếm, làm dấy lên nghi ngờ về sự tham gia trực tiếp của Storm-2603.

Ghi chú về phần mềm tống tiền.

Để đánh cắp dữ liệu nhạy cảm phục vụ tống tiền kép, tin tặc dùng tập lệnh PowerShell thu thập các tài liệu Office dưới 50 MB, rồi tải lên máy chủ từ xa qua HTTP PUT. Tập lệnh này ẩn tiến trình, ngẫu nhiên thời gian ngủ nhằm tránh bị phát hiện hoặc phân tích trong môi trường sandbox.

Theo Talos, chiến dịch có liên quan đến nhóm Storm-2603 có trụ sở tại Trung Quốc, từng khai thác lỗ hổng SharePoint ToolShell từ tháng 7/2025. Các chỉ dấu tấn công trùng lặp bao gồm sử dụng tập lệnh cmd.exe, thao tác IIS, thay đổi Group Policy và triển khai Warlock cùng LockBit. Dù Babuk chưa từng được nhóm này sử dụng, nhưng dấu vết của nó cho thấy khả năng chia sẻ hoặc thử nghiệm công cụ giữa các nhóm ransomware.

Khi đã xâm phạm tên miền, kẻ tấn công tạo tài khoản quản trị đồng bộ với Entra ID, truy cập vào bảng điều khiển VMware vSphere, từ đó kiểm soát toàn bộ hạ tầng ảo của nạn nhân.

Giảm thiểu rủi ro và phòng ngừa xâm nhập

Để đối phó với mối đe dọa này, các tổ chức cần cập nhật Velociraptor lên bản mới nhất, kiểm tra các cài đặt trái phép, và vá ngay lỗ hổng CVE-2025-6264 cùng các lỗ hổng ToolShell trên SharePoint.

Đội ngũ an ninh nên giám sát hoạt động bất thường của Velociraptor, nhất là khi có lệnh cài đặt msiexec /q /i trỏ tới URL không đáng tin cậy. Đồng thời, triển khai giải pháp EDR mạnh mẽ để phân biệt giữa hoạt động hợp pháp và độc hại. Việc kiểm tra định kỳ tác vụ theo lịch, Group Policy và PowerShell script sẽ giúp phát hiện sớm dấu hiệu xâm nhập.

Cisco Talos khuyến nghị các tổ chức tham khảo hướng dẫn vá lỗi Ransomware Primer và ToolShell, cùng các tài nguyên cộng đồng về phát hiện việc lạm dụng Velociraptor để tăng khả năng phòng thủ trước các chiến dịch tương tự.

Đọc chi tiết tại đây: https://gbhackers.com/dfir-tool-velociraptor/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview