Duy Linh

Writer

Một chiến dịch tấn công tinh vi do nhóm môi giới truy cập ban đầu (IAB) có mã định danh TGR-CRI-0045 thực hiện, đã lợi dụng lỗ hổng trong ASP.NET View State để truy cập trái phép vào hệ thống của nhiều tổ chức lớn. Nhóm này bắt đầu hoạt động từ tháng 10 năm 2024 và tăng cường tấn công từ tháng 1 đến tháng 3 năm 2025, nhắm vào các tổ chức ở châu Âu và Hoa Kỳ trong các lĩnh vực như tài chính, sản xuất, bán lẻ và vận tải.

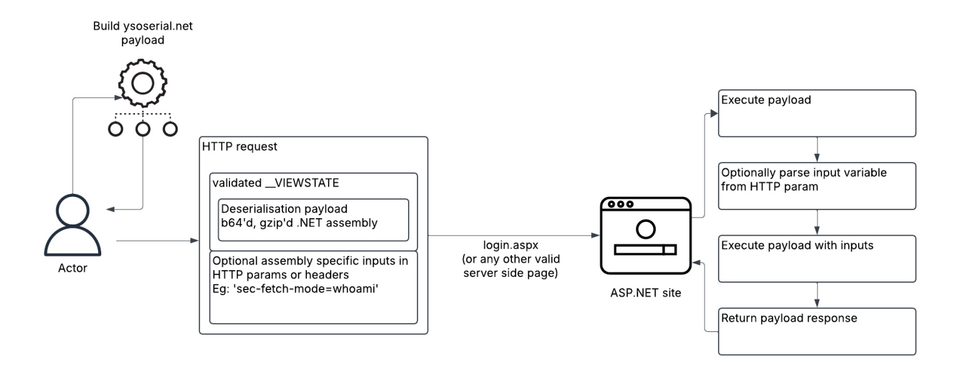

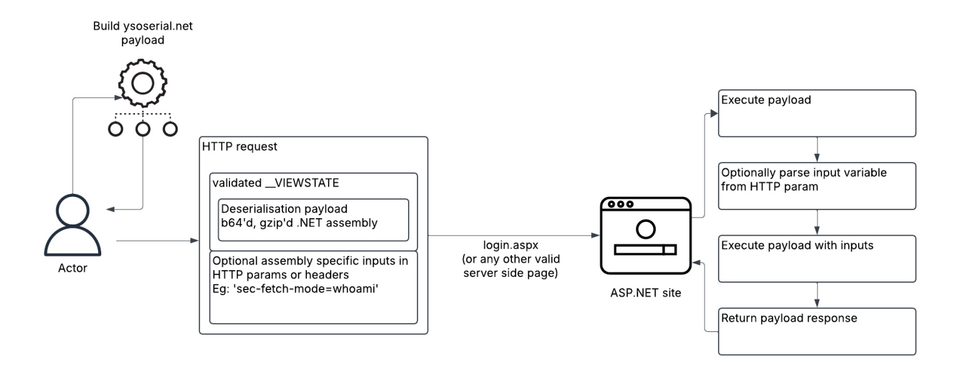

TGR-CRI-0045 sử dụng kỹ thuật giải tuần tự hóa View State trong ASP.NET để thực thi mã độc trực tiếp trong bộ nhớ máy chủ. Điều này giúp chúng che giấu hoạt động và tránh để lại dấu vết trên đĩa. Nhóm này lợi dụng danh sách khóa máy (machine key) bị rò rỉ công khai – vốn được dùng để bảo vệ View State – nhằm tạo ra các tải trọng độc hại. Những tải trọng này được phân phối qua tham số __VIEWSTATE trong các yêu cầu HTTP và được tạo bằng công cụ như ysoserial.net.

Khi máy chủ xử lý yêu cầu chứa mã độc, mã sẽ thực thi trong tiến trình của IIS, cho phép kẻ tấn công chạy lệnh, tải tệp lên hoặc duy trì quyền truy cập mà không để lại chỉ báo truyền thống. Mỗi lần thực thi lệnh đều yêu cầu một lần khai thác riêng, tạo ra tỉ lệ 1:1 giữa hành động khai thác và thực thi.

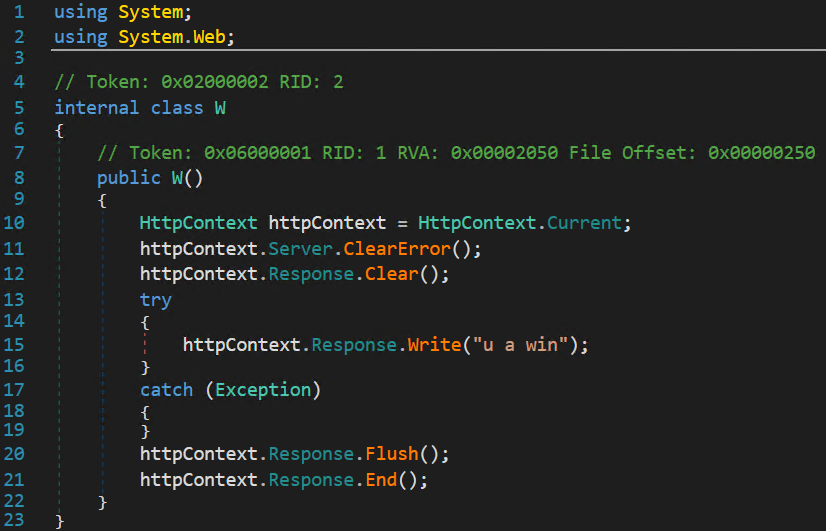

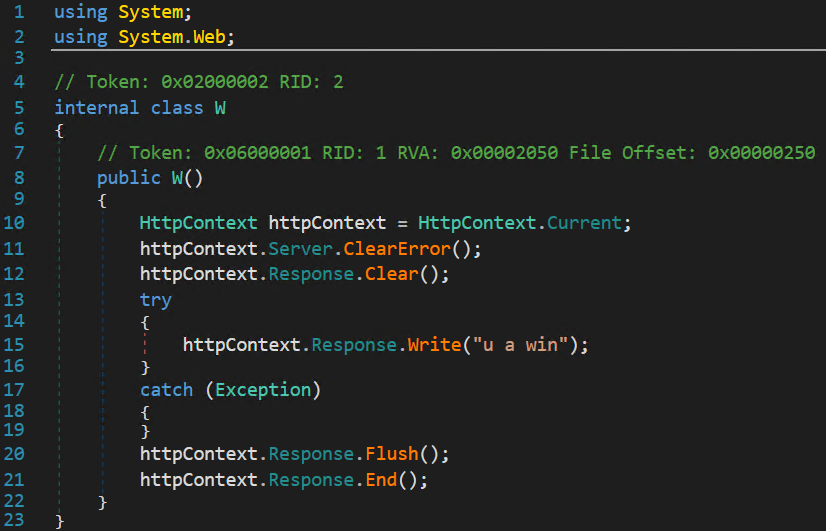

Các nhà nghiên cứu từ Unit 42 xác định rằng kẻ tấn công đã dùng 5 tập hợp .NET khác nhau, bao gồm công cụ thực thi lệnh, tải tệp và xác minh khai thác. Thư mục trung gian thường được sử dụng là C:\Windows\Temp\111t. Nhóm này cũng triển khai công cụ tùy chỉnh có tên "updf", một tệp nhị phân leo thang đặc quyền được ngụy trang để khai thác lỗ hổng GodPotato, nhằm đạt quyền cấp HỆ THỐNG trên máy chủ.

Hoạt động của nhóm cho thấy phương pháp tiếp cận có mục tiêu rõ ràng nhưng mang tính cơ hội, tập trung vào các tổ chức có trụ sở tại Mỹ và hoạt động trong nhiều ngành công nghiệp khác nhau. Sau khi xâm nhập thành công, kẻ tấn công sẽ tiến hành do thám hệ thống bằng lệnh Windows và công cụ tùy chỉnh như TxPortMap – một trình quét cổng viết bằng Golang.

Tính đến đầu tháng 6 năm 2025, chưa có bằng chứng về hoạt động ngang hàng (lateral movement), cho thấy mục tiêu chính của nhóm vẫn là thiết lập và duy trì quyền truy cập ban đầu để bán cho các tác nhân đe dọa khác.

Chiến dịch này cho thấy các điểm mù nghiêm trọng trong giám sát bảo mật truyền thống. Các yêu cầu POST – vốn là nơi chứa tải trọng độc hại – thường không được hệ thống an ninh tiêu chuẩn ghi lại, khiến việc phát hiện trở nên khó khăn hơn.

Microsoft và các chuyên gia an ninh mạng khuyến nghị các tổ chức cần rà soát hệ thống ASP.NET để kiểm tra khóa máy bị rò rỉ và đảm bảo bật mã xác thực tin nhắn View State (MAC). Bên cạnh đó, nên thiết lập ghi nhật ký có điều kiện với yêu cầu POST, theo dõi sự kiện Windows ID 1316 để phát hiện lỗi hủy tuần tự hóa View State, đồng thời triển khai các giải pháp phát hiện điểm cuối có khả năng giám sát và chặn tải trọng .NET được nạp bằng kỹ thuật phản chiếu.

Phát hiện này cho thấy sự tinh vi ngày càng tăng của các nhóm môi giới truy cập ban đầu và nhấn mạnh tầm quan trọng của việc xử lý các lỗ hổng mật mã cơ bản trước khi chúng trở thành điểm vào cho các cuộc tấn công nghiêm trọng hơn.

Đọc chi tiết tại đây: https://gbhackers.com/hackers-exploit-iis-machine-keys/

TGR-CRI-0045 sử dụng kỹ thuật giải tuần tự hóa View State trong ASP.NET để thực thi mã độc trực tiếp trong bộ nhớ máy chủ. Điều này giúp chúng che giấu hoạt động và tránh để lại dấu vết trên đĩa. Nhóm này lợi dụng danh sách khóa máy (machine key) bị rò rỉ công khai – vốn được dùng để bảo vệ View State – nhằm tạo ra các tải trọng độc hại. Những tải trọng này được phân phối qua tham số __VIEWSTATE trong các yêu cầu HTTP và được tạo bằng công cụ như ysoserial.net.

Khi máy chủ xử lý yêu cầu chứa mã độc, mã sẽ thực thi trong tiến trình của IIS, cho phép kẻ tấn công chạy lệnh, tải tệp lên hoặc duy trì quyền truy cập mà không để lại chỉ báo truyền thống. Mỗi lần thực thi lệnh đều yêu cầu một lần khai thác riêng, tạo ra tỉ lệ 1:1 giữa hành động khai thác và thực thi.

Các nhà nghiên cứu từ Unit 42 xác định rằng kẻ tấn công đã dùng 5 tập hợp .NET khác nhau, bao gồm công cụ thực thi lệnh, tải tệp và xác minh khai thác. Thư mục trung gian thường được sử dụng là C:\Windows\Temp\111t. Nhóm này cũng triển khai công cụ tùy chỉnh có tên "updf", một tệp nhị phân leo thang đặc quyền được ngụy trang để khai thác lỗ hổng GodPotato, nhằm đạt quyền cấp HỆ THỐNG trên máy chủ.

Mối liên hệ với Gold Melody và lỗ hổng giám sát bảo mật

Theo đánh giá từ các nhà nghiên cứu, TGR-CRI-0045 có khả năng liên quan đến nhóm đe dọa Gold Melody (còn được gọi là UNC961 hoặc Prophet Spider), dựa trên các chỉ số kỹ thuật và phương thức tấn công tương đồng.

Hoạt động của nhóm cho thấy phương pháp tiếp cận có mục tiêu rõ ràng nhưng mang tính cơ hội, tập trung vào các tổ chức có trụ sở tại Mỹ và hoạt động trong nhiều ngành công nghiệp khác nhau. Sau khi xâm nhập thành công, kẻ tấn công sẽ tiến hành do thám hệ thống bằng lệnh Windows và công cụ tùy chỉnh như TxPortMap – một trình quét cổng viết bằng Golang.

Tính đến đầu tháng 6 năm 2025, chưa có bằng chứng về hoạt động ngang hàng (lateral movement), cho thấy mục tiêu chính của nhóm vẫn là thiết lập và duy trì quyền truy cập ban đầu để bán cho các tác nhân đe dọa khác.

Chiến dịch này cho thấy các điểm mù nghiêm trọng trong giám sát bảo mật truyền thống. Các yêu cầu POST – vốn là nơi chứa tải trọng độc hại – thường không được hệ thống an ninh tiêu chuẩn ghi lại, khiến việc phát hiện trở nên khó khăn hơn.

Microsoft và các chuyên gia an ninh mạng khuyến nghị các tổ chức cần rà soát hệ thống ASP.NET để kiểm tra khóa máy bị rò rỉ và đảm bảo bật mã xác thực tin nhắn View State (MAC). Bên cạnh đó, nên thiết lập ghi nhật ký có điều kiện với yêu cầu POST, theo dõi sự kiện Windows ID 1316 để phát hiện lỗi hủy tuần tự hóa View State, đồng thời triển khai các giải pháp phát hiện điểm cuối có khả năng giám sát và chặn tải trọng .NET được nạp bằng kỹ thuật phản chiếu.

Phát hiện này cho thấy sự tinh vi ngày càng tăng của các nhóm môi giới truy cập ban đầu và nhấn mạnh tầm quan trọng của việc xử lý các lỗ hổng mật mã cơ bản trước khi chúng trở thành điểm vào cho các cuộc tấn công nghiêm trọng hơn.

Đọc chi tiết tại đây: https://gbhackers.com/hackers-exploit-iis-machine-keys/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview