CyberThao

Writer

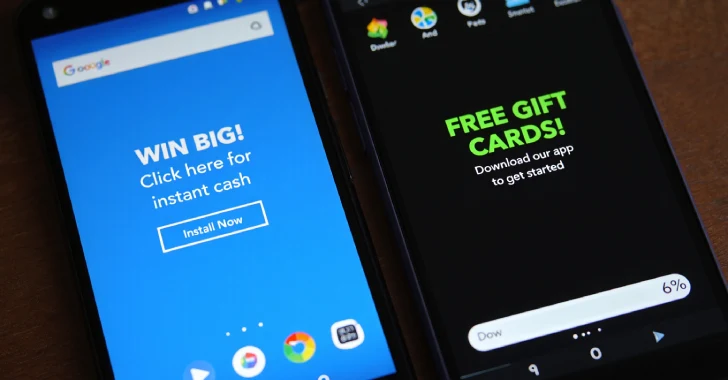

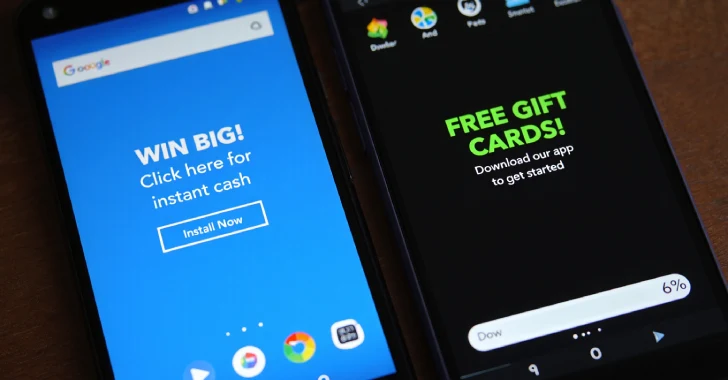

Một chiến dịch gian lận quảng cáo di động khổng lồ có tên SlopAds vừa bị phanh phui, với 224 ứng dụng Android được phát tán trên toàn cầu, thu hút hơn 38 triệu lượt tải xuống tại 228 quốc gia và vùng lãnh thổ.

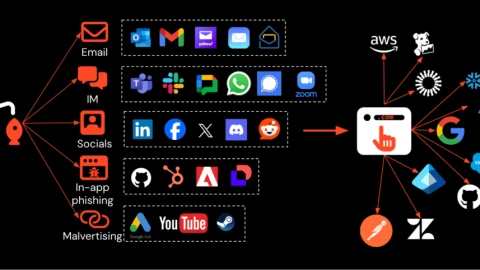

Theo nhóm nghiên cứu và tình báo mối đe dọa Satori của HUMAN, các ứng dụng này sử dụng kỹ thuật che giấu để mở WebView ẩn, điều hướng đến các trang web do nhóm tấn công kiểm soát, từ đó tạo ra lượt hiển thị và nhấp chuột gian lận nhằm rút tiền quảng cáo.

Cái tên “SlopAds” xuất phát từ việc các ứng dụng này được sản xuất hàng loạt và sử dụng dịch vụ AI như StableDiffusion, AIGuide, ChatGLM trên máy chủ chỉ huy và kiểm soát (C2).

Khi người dùng tải ứng dụng, hệ thống sẽ kiểm tra nguồn cài đặt:

Đặc biệt, gian lận chỉ kích hoạt khi có tín hiệu rằng thiết bị không phải đang bị phân tích bởi nhà nghiên cứu bảo mật. Nhờ đó, SlopAds trộn lẫn lưu lượng gian lận với lưu lượng hợp pháp, khiến việc phát hiện trở nên khó khăn.

Ngoài ra, SlopAds còn kiếm tiền bằng cách điều hướng đến các trang game và tin tức HTML5 chứa quảng cáo. Vì WebView bị ẩn nên những trang này có thể khai thác tối đa lượt hiển thị và nhấp chuột trước khi tự động đóng lại.

Hệ thống quảng bá của SlopAds liên kết với hơn 300 tên miền, trong đó có máy chủ ad2[.]cc đóng vai trò C2 cấp 2.

Đáng chú ý, chiến dịch này diễn ra chỉ hơn hai tháng sau khi HUMAN phát hiện thêm 352 ứng dụng Android khác trong một chương trình gian lận tương tự có tên IconAds.

Ông Gavin Reid, Giám đốc An ninh Thông tin (CISO) tại HUMAN, nhận định: “SlopAds cho thấy sự tinh vi ngày càng cao của gian lận quảng cáo trên di động, từ khả năng thực hiện gian lận có điều kiện, lén lút cho đến mở rộng quy mô nhanh chóng”.

Đọc chi tiết tại đây: https://thehackernews.com/2025/09/slopads-fraud-ring-exploits-224-android.html

Theo nhóm nghiên cứu và tình báo mối đe dọa Satori của HUMAN, các ứng dụng này sử dụng kỹ thuật che giấu để mở WebView ẩn, điều hướng đến các trang web do nhóm tấn công kiểm soát, từ đó tạo ra lượt hiển thị và nhấp chuột gian lận nhằm rút tiền quảng cáo.

Cái tên “SlopAds” xuất phát từ việc các ứng dụng này được sản xuất hàng loạt và sử dụng dịch vụ AI như StableDiffusion, AIGuide, ChatGLM trên máy chủ chỉ huy và kiểm soát (C2).

Cách SlopAds vận hành gian lận quảng cáo

Tại cao điểm, SlopAds đã thu hút tới 2,3 tỷ yêu cầu đấu thầu quảng cáo mỗi ngày, với phần lớn lưu lượng đến từ Mỹ (30%), Ấn Độ (10%) và Brazil (7%). Sau khi phát hiện, Google đã loại bỏ toàn bộ ứng dụng vi phạm khỏi Play Store, chặn đứng hoạt động này.Khi người dùng tải ứng dụng, hệ thống sẽ kiểm tra nguồn cài đặt:

- Nếu tải trực tiếp từ Play Store (tải tự nhiên), ứng dụng hoạt động bình thường.

- Nếu cài đặt sau khi nhấp vào quảng cáo (tải không tự nhiên), ứng dụng sẽ tải mô-đun gian lận FatModule từ máy chủ C2.

Đặc biệt, gian lận chỉ kích hoạt khi có tín hiệu rằng thiết bị không phải đang bị phân tích bởi nhà nghiên cứu bảo mật. Nhờ đó, SlopAds trộn lẫn lưu lượng gian lận với lưu lượng hợp pháp, khiến việc phát hiện trở nên khó khăn.

Ngoài ra, SlopAds còn kiếm tiền bằng cách điều hướng đến các trang game và tin tức HTML5 chứa quảng cáo. Vì WebView bị ẩn nên những trang này có thể khai thác tối đa lượt hiển thị và nhấp chuột trước khi tự động đóng lại.

Hệ thống quảng bá của SlopAds liên kết với hơn 300 tên miền, trong đó có máy chủ ad2[.]cc đóng vai trò C2 cấp 2.

Đáng chú ý, chiến dịch này diễn ra chỉ hơn hai tháng sau khi HUMAN phát hiện thêm 352 ứng dụng Android khác trong một chương trình gian lận tương tự có tên IconAds.

Ông Gavin Reid, Giám đốc An ninh Thông tin (CISO) tại HUMAN, nhận định: “SlopAds cho thấy sự tinh vi ngày càng cao của gian lận quảng cáo trên di động, từ khả năng thực hiện gian lận có điều kiện, lén lút cho đến mở rộng quy mô nhanh chóng”.

Đọc chi tiết tại đây: https://thehackernews.com/2025/09/slopads-fraud-ring-exploits-224-android.html

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview