Duy Linh

Writer

PreCrime Labs thuộc BforeAI vừa phát hiện một chiến dịch tấn công mạng tinh vi sử dụng 607 tên miền giả mạo để phát tán các tập tin APK của ứng dụng Telegram Messenger. Các tên miền này, chủ yếu đăng ký qua Gname và sử dụng ngôn ngữ Trung Quốc, được thiết kế để đánh lừa người dùng cài đặt phần mềm độc hại qua các bản cài đặt giả.

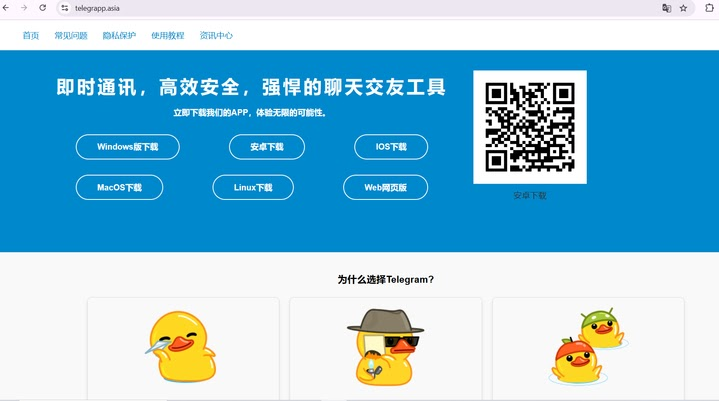

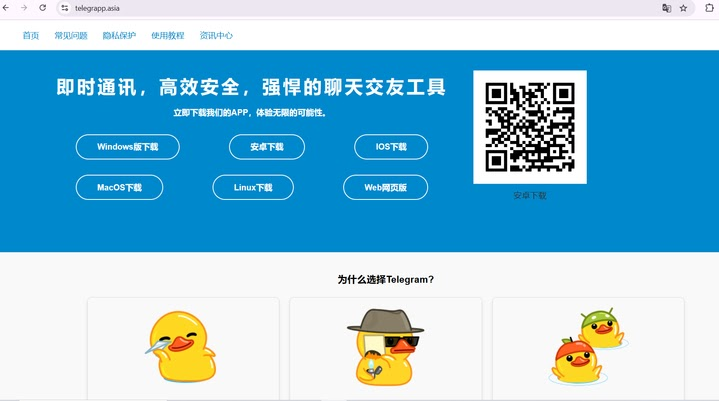

Chiến dịch sử dụng mã QR dẫn người dùng tới một trang trung gian có tên miền zifeiji[.]asia – mô phỏng giao diện chính thức của Telegram, bao gồm favicon, màu sắc, biểu tượng và cả đường dẫn tải xuống APK. Các tệp APK có dung lượng khoảng 60MB–70MB, mang mã băm MD5 lần lượt là acff2bf000f2a53f7f02def2f105c196 và efddc2dddc849517a06b89095b344647, mã SHA-1 là 9650ae4f4cb81602700bafe81d96e8951aeb6aa5 và 6f643666728ee9bc1c48b497f84f5c4d252fe1bc.

Giao diện các trang lừa đảo giống như blog, với tiêu đề tiếng Trung mô tả “lối vào trang chính thức của Paper Plane” và nhiều biến thể tương tự. Những tiêu đề này được tối ưu theo các kỹ thuật SEO để tăng độ hiển thị trên công cụ tìm kiếm, khiến người dùng dễ bị lừa.

Đặc biệt, phần mềm độc hại được ký bằng lược đồ chữ ký v1 đã lỗi thời, khiến nó dễ bị khai thác qua lỗ hổng Janus trên các thiết bị Android từ phiên bản 5.0 đến 8.0. Kẻ tấn công có thể đóng gói lại ứng dụng hợp pháp, chèn mã độc mà không làm thay đổi chữ ký gốc, qua mặt các cơ chế kiểm tra bảo mật.

APK được lập trình để sử dụng các giao thức không an toàn như HTTP, FTP, và công cụ DownloadManager. Nó đòi quyền truy cập rộng như đọc và ghi dữ liệu ngoài bộ nhớ, khiến thông tin cá nhân người dùng dễ bị truy cập trái phép.

Thêm vào đó, mã độc tích hợp MediaPlayer và socket callback cho phép thực thi lệnh từ xa theo thời gian thực. Điều này giúp kẻ tấn công dễ dàng giám sát, điều khiển thiết bị từ xa và đánh cắp dữ liệu.

Chiến dịch sử dụng các tên miền cấp cao phổ biến như .com (316 tên miền), .top (87), .xyz (59), .online (31) và .site (24). Các tên miền thường có tên gọi giả mạo như “teleqram”, “telegramapp”, “telegramdl”, hoặc “apktelegram” để đánh lừa người dùng.

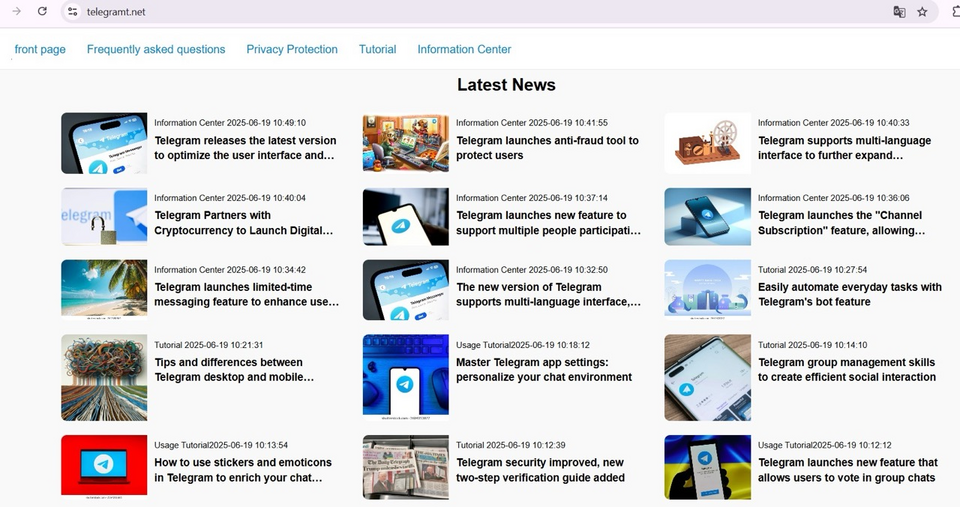

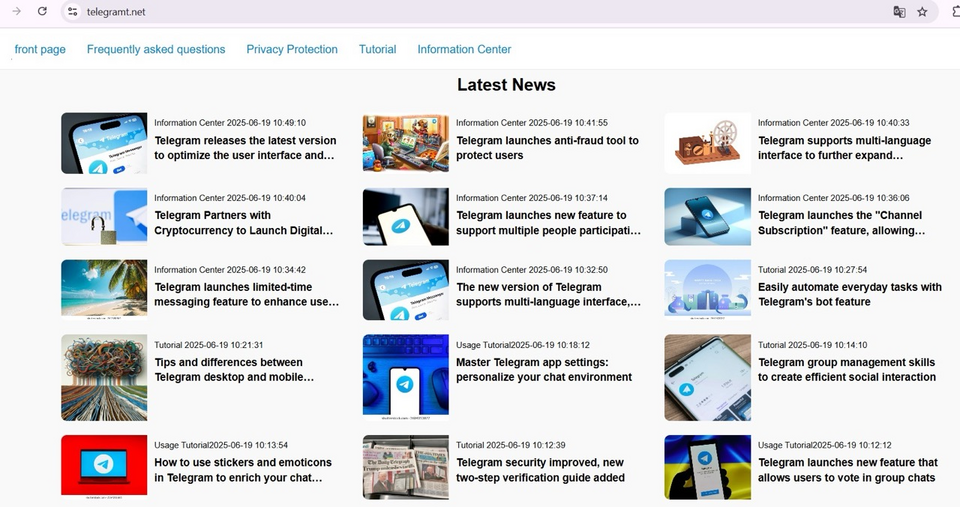

Một tệp JavaScript tại địa chỉ https://telegramt.net/static/js/ajs.js?v=3 hoạt động như cơ chế theo dõi, xác định loại thiết bị (Android, iOS hoặc PC), thu thập thông tin trình duyệt và tên miền. Dữ liệu sau đó được gửi đến máy chủ phân tích tại dszb77[.]com. Mã bên trong tệp JavaScript còn gợi ý về việc hiển thị quảng cáo giả mạo ứng dụng dành cho Android.

Ngoài ra, cơ sở dữ liệu Firebase tại https://tmessages2.firebaseio.com dường như đã bị vô hiệu hóa hoặc bỏ rơi. Điều này tạo điều kiện cho kẻ xấu đăng ký lại dự án với cùng tên để chiếm quyền điều khiển kết nối từ các ứng dụng cũ, tiếp tục duy trì chiến dịch ngay cả khi nhóm tấn công ban đầu không còn hoạt động.

Để giảm thiểu rủi ro, các tổ chức cần liên tục giám sát tên miền độc hại, so sánh APK, URL, và mã băm với các nguồn dữ liệu tình báo mạng, hạn chế tải xuống từ nguồn không xác minh, đồng thời thực hiện biện pháp xóa tên miền hoặc đưa vào danh sách đen.

Chiến dịch này cho thấy các phương pháp tấn công di động đang ngày càng tinh vi, kết hợp kỹ thuật lừa đảo và khai thác lỗ hổng để kiểm soát thiết bị người dùng toàn cầu.

Các chỉ số thỏa hiệp (IOC):

Chiến dịch sử dụng mã QR dẫn người dùng tới một trang trung gian có tên miền zifeiji[.]asia – mô phỏng giao diện chính thức của Telegram, bao gồm favicon, màu sắc, biểu tượng và cả đường dẫn tải xuống APK. Các tệp APK có dung lượng khoảng 60MB–70MB, mang mã băm MD5 lần lượt là acff2bf000f2a53f7f02def2f105c196 và efddc2dddc849517a06b89095b344647, mã SHA-1 là 9650ae4f4cb81602700bafe81d96e8951aeb6aa5 và 6f643666728ee9bc1c48b497f84f5c4d252fe1bc.

Giao diện các trang lừa đảo giống như blog, với tiêu đề tiếng Trung mô tả “lối vào trang chính thức của Paper Plane” và nhiều biến thể tương tự. Những tiêu đề này được tối ưu theo các kỹ thuật SEO để tăng độ hiển thị trên công cụ tìm kiếm, khiến người dùng dễ bị lừa.

Đặc biệt, phần mềm độc hại được ký bằng lược đồ chữ ký v1 đã lỗi thời, khiến nó dễ bị khai thác qua lỗ hổng Janus trên các thiết bị Android từ phiên bản 5.0 đến 8.0. Kẻ tấn công có thể đóng gói lại ứng dụng hợp pháp, chèn mã độc mà không làm thay đổi chữ ký gốc, qua mặt các cơ chế kiểm tra bảo mật.

APK được lập trình để sử dụng các giao thức không an toàn như HTTP, FTP, và công cụ DownloadManager. Nó đòi quyền truy cập rộng như đọc và ghi dữ liệu ngoài bộ nhớ, khiến thông tin cá nhân người dùng dễ bị truy cập trái phép.

Thêm vào đó, mã độc tích hợp MediaPlayer và socket callback cho phép thực thi lệnh từ xa theo thời gian thực. Điều này giúp kẻ tấn công dễ dàng giám sát, điều khiển thiết bị từ xa và đánh cắp dữ liệu.

Chiến dịch sử dụng các tên miền cấp cao phổ biến như .com (316 tên miền), .top (87), .xyz (59), .online (31) và .site (24). Các tên miền thường có tên gọi giả mạo như “teleqram”, “telegramapp”, “telegramdl”, hoặc “apktelegram” để đánh lừa người dùng.

Một tệp JavaScript tại địa chỉ https://telegramt.net/static/js/ajs.js?v=3 hoạt động như cơ chế theo dõi, xác định loại thiết bị (Android, iOS hoặc PC), thu thập thông tin trình duyệt và tên miền. Dữ liệu sau đó được gửi đến máy chủ phân tích tại dszb77[.]com. Mã bên trong tệp JavaScript còn gợi ý về việc hiển thị quảng cáo giả mạo ứng dụng dành cho Android.

Ngoài ra, cơ sở dữ liệu Firebase tại https://tmessages2.firebaseio.com dường như đã bị vô hiệu hóa hoặc bỏ rơi. Điều này tạo điều kiện cho kẻ xấu đăng ký lại dự án với cùng tên để chiếm quyền điều khiển kết nối từ các ứng dụng cũ, tiếp tục duy trì chiến dịch ngay cả khi nhóm tấn công ban đầu không còn hoạt động.

Để giảm thiểu rủi ro, các tổ chức cần liên tục giám sát tên miền độc hại, so sánh APK, URL, và mã băm với các nguồn dữ liệu tình báo mạng, hạn chế tải xuống từ nguồn không xác minh, đồng thời thực hiện biện pháp xóa tên miền hoặc đưa vào danh sách đen.

Chiến dịch này cho thấy các phương pháp tấn công di động đang ngày càng tinh vi, kết hợp kỹ thuật lừa đảo và khai thác lỗ hổng để kiểm soát thiết bị người dùng toàn cầu.

Các chỉ số thỏa hiệp (IOC):

- MD5: acff2bf000f2a53f7f02def2f105c196

- MD5: efddc2dddc849517a06b89095b344647

- SHA-1: 9650ae4f4cb81602700bafe81d96e8951aeb6aa5

- SHA-1: 6f643666728ee9bc1c48b497f84f5c4d252fe1bc

- Tên miền trung tâm: zifeiji[.]asia

- Script theo dõi: https://telegramt.net/static/js/ajs.js?v=3

- Máy chủ phân tích: dszb77[.]com

- Firebase: https://tmessages2.firebaseio.com (đã vô hiệu, có thể bị chiếm đoạt)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview