Duy Linh

Writer

Các chuyên gia an ninh mạng đang gióng lên hồi chuông cảnh báo về một chiến dịch tấn công mạng quy mô lớn và nguy hiểm. Chiến dịch này sử dụng các tệp PDF được mã hóa để phân phối phần mềm độc hại Winos 4.0 và một biến thể mới hơn.

Phần mềm độc hại Winos 4.0 sử dụng PDF như vũ khí

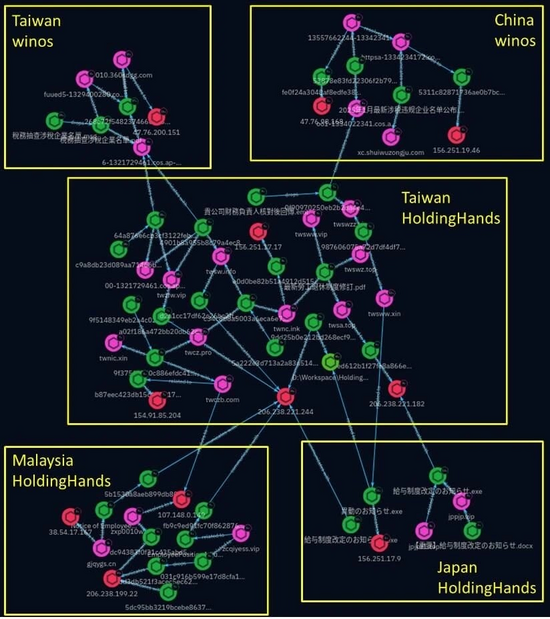

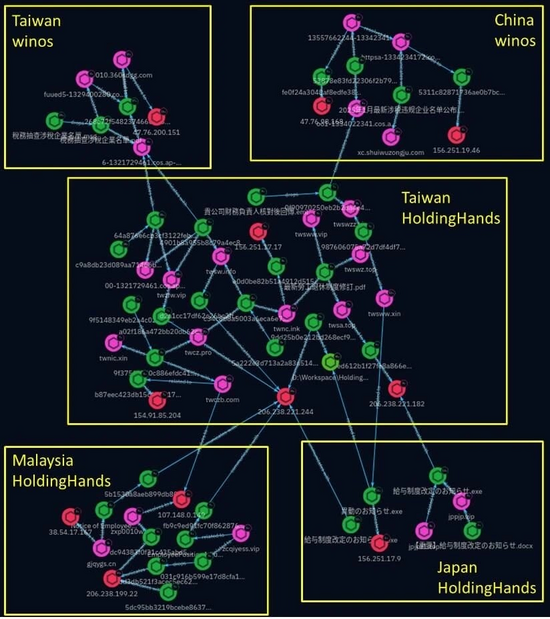

Những kẻ tấn công mạo danh các cơ quan chính phủ, như Bộ Tài chính, để đánh lừa người dùng mở tài liệu độc hại, từ đó lây nhiễm vào các máy tính chạy hệ điều hành Windows. Được phát hiện lần đầu vào đầu năm 2025, chiến dịch này đã nhanh chóng mở rộng phạm vi hoạt động từ Đài Loan sang Nhật Bản và Malaysia, đồng thời không ngừng phát triển các chiến thuật mới để trốn tránh sự phát hiện.

Bản đồ mối đe dọa

Cách thức tấn công và những thủ đoạn tinh vi

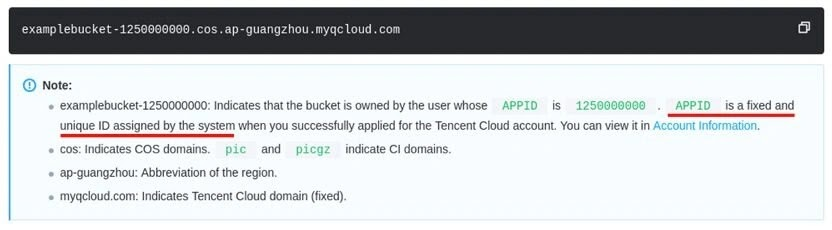

Mọi chuyện bắt đầu từ một email lừa đảo có chứa file PDF giả mạo các tài liệu chính phủ chính thống. Bên trong những file PDF này được nhúng các liên kết độc hại. Chỉ một cú nhấp chuột, nạn nhân sẽ vô tình kích hoạt quá trình tải xuống và cài đặt phần mềm độc hại. Ban đầu, tin tặc sử dụng dịch vụ lưu trữ đám mây Tencent để chứa mã độc, nhưng sau đó đã chuyển sang sử dụng các tên miền riêng để tăng tính che giấu.

Các nhà nghiên cứu từ FortiGuard Labs đã phát hiện ra rằng cùng một nhóm tác nhân đứng sau các cuộc tấn công ở nhiều khu vực khác nhau thông qua việc phân tích ID duy nhất trong các đường link. Ví dụ, một file PDF nhắm vào người dùng ở Đài Loan lại chuyển hướng nạn nhân đến một trang web tiếng Nhật để tải phần mềm độc hại, cho thấy mối liên hệ chặt chẽ giữa các cuộc tấn công xuyên quốc gia.

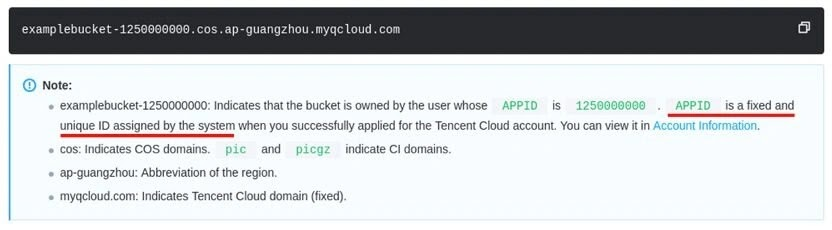

Giải thích về từng phần của liên kết Tencent Cloud

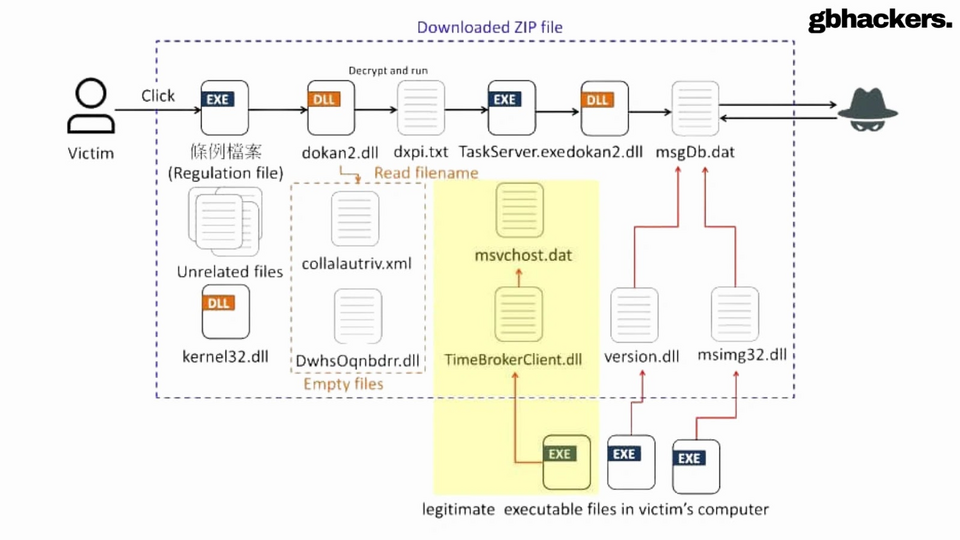

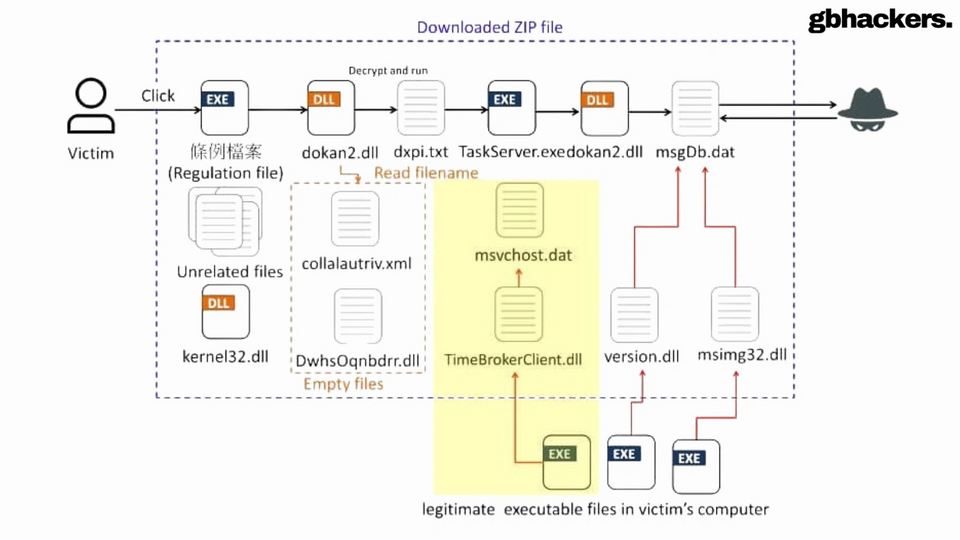

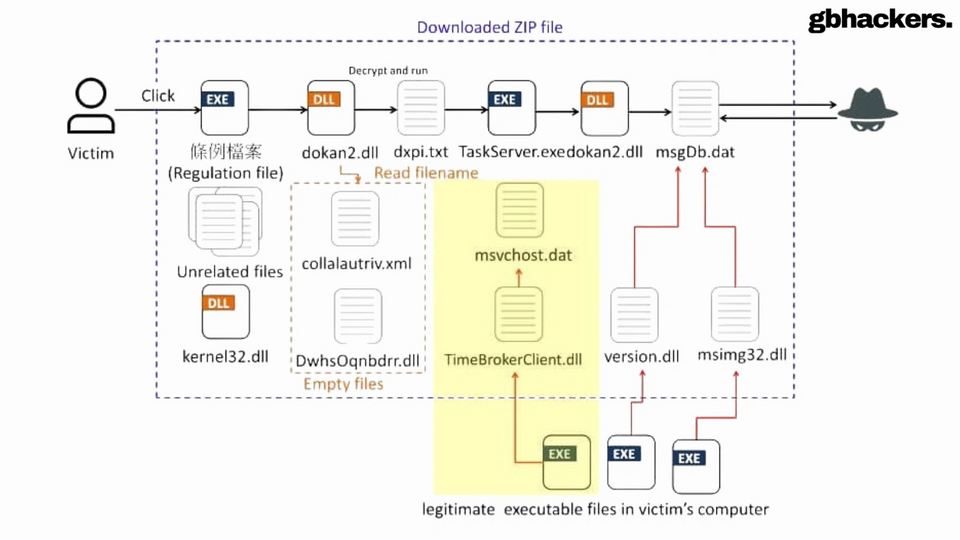

Để né tránh, nhóm tin tặc này không ngừng nâng cấp phương thức. Họ đã chuyển từ dùng Winos 4.0 sang một họ phần mềm độc hại mới và nguy hiểm hơn có tên là HoldingHands. Phần mềm này được phát tán thông qua một quy trình nhiều giai đoạn phức tạp, sử dụng các tệp thực thi giả mạo hợp pháp và tải các thư viện DLL từ bên ngoài để vượt qua các hàng rào bảo mật.

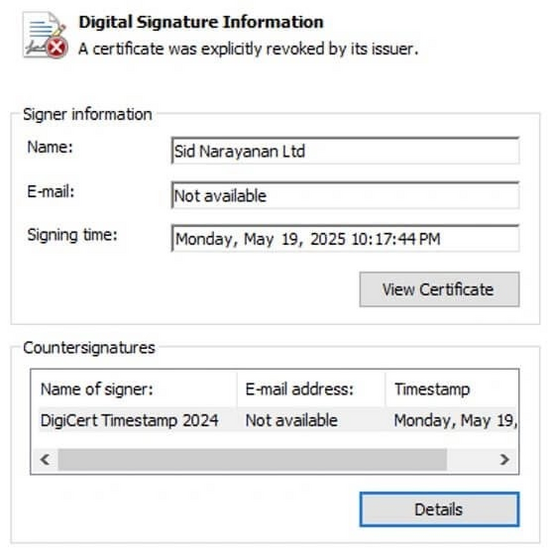

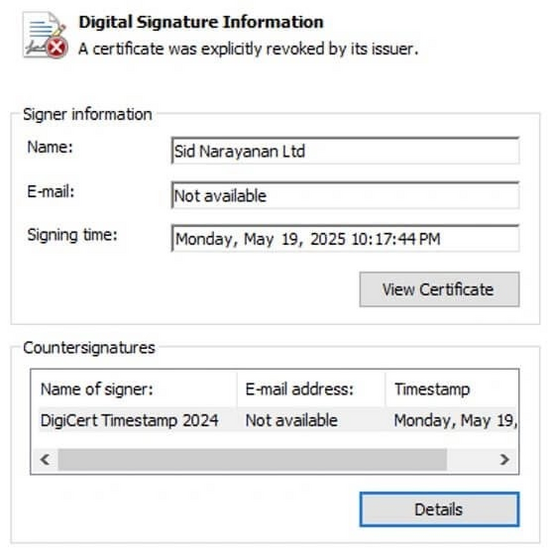

Chữ ký số

Một kỹ thuật đáng chú ý trong biến thể mới là việc lợi dụng Trình lập lịch tác vụ Windows (Windows Task Scheduler) để thực thi các thành phần độc hại. Bằng cách dừng và sau đó khởi động lại dịch vụ này, phần mềm độc hại có thể chạy các tiến trình của nó một cách gián tiếp, khiến cho các công cụ giám sát truyền thống khó có thể phát hiện ra. Cơ chế kích hoạt ẩn này không chỉ cho phép mã độc chạy với quyền cao hơn mà còn để lại rất ít dấu vết. Hơn thế, HoldingHands còn có khả năng kiểm tra sự hiện diện của các phần mềm diệt virus phổ biến như Norton, Avast và Kaspersky. Nếu phát hiện thấy, nó sẽ tự động dừng hoạt động để tránh bị lộ, làm tăng đáng kể khả năng lây nhiễm thành công.

Với khả năng đánh cắp thông tin, HoldingHands tạo ra một mối đe dọa lâu dài, vì dữ liệu bị đánh cắp có thể được sử dụng cho những đợt tấn công có chủ đích trong tương lai, gây thiệt hại khôn lường cho cả cá nhân và tổ chức trên khắp châu Á.

Các chỉ số xâm phạm (IoC) để nhận diện:

Dưới đây là danh sách các tên miền, địa chỉ IP và mã băm SHA256 liên quan đến chiến dịch tấn công này. Các tổ chức và cá nhân có thể sử dụng thông tin này để rà soát và bảo vệ hệ thống của mình.

Đọc chi tiết tại đây: https://gbhackers.com/winos-4-0-malware-uses-weaponized-pdfs/

Phần mềm độc hại Winos 4.0 sử dụng PDF như vũ khí

Những kẻ tấn công mạo danh các cơ quan chính phủ, như Bộ Tài chính, để đánh lừa người dùng mở tài liệu độc hại, từ đó lây nhiễm vào các máy tính chạy hệ điều hành Windows. Được phát hiện lần đầu vào đầu năm 2025, chiến dịch này đã nhanh chóng mở rộng phạm vi hoạt động từ Đài Loan sang Nhật Bản và Malaysia, đồng thời không ngừng phát triển các chiến thuật mới để trốn tránh sự phát hiện.

Bản đồ mối đe dọa

Cách thức tấn công và những thủ đoạn tinh vi

Mọi chuyện bắt đầu từ một email lừa đảo có chứa file PDF giả mạo các tài liệu chính phủ chính thống. Bên trong những file PDF này được nhúng các liên kết độc hại. Chỉ một cú nhấp chuột, nạn nhân sẽ vô tình kích hoạt quá trình tải xuống và cài đặt phần mềm độc hại. Ban đầu, tin tặc sử dụng dịch vụ lưu trữ đám mây Tencent để chứa mã độc, nhưng sau đó đã chuyển sang sử dụng các tên miền riêng để tăng tính che giấu.

Các nhà nghiên cứu từ FortiGuard Labs đã phát hiện ra rằng cùng một nhóm tác nhân đứng sau các cuộc tấn công ở nhiều khu vực khác nhau thông qua việc phân tích ID duy nhất trong các đường link. Ví dụ, một file PDF nhắm vào người dùng ở Đài Loan lại chuyển hướng nạn nhân đến một trang web tiếng Nhật để tải phần mềm độc hại, cho thấy mối liên hệ chặt chẽ giữa các cuộc tấn công xuyên quốc gia.

Giải thích về từng phần của liên kết Tencent Cloud

Để né tránh, nhóm tin tặc này không ngừng nâng cấp phương thức. Họ đã chuyển từ dùng Winos 4.0 sang một họ phần mềm độc hại mới và nguy hiểm hơn có tên là HoldingHands. Phần mềm này được phát tán thông qua một quy trình nhiều giai đoạn phức tạp, sử dụng các tệp thực thi giả mạo hợp pháp và tải các thư viện DLL từ bên ngoài để vượt qua các hàng rào bảo mật.

Chữ ký số

Một kỹ thuật đáng chú ý trong biến thể mới là việc lợi dụng Trình lập lịch tác vụ Windows (Windows Task Scheduler) để thực thi các thành phần độc hại. Bằng cách dừng và sau đó khởi động lại dịch vụ này, phần mềm độc hại có thể chạy các tiến trình của nó một cách gián tiếp, khiến cho các công cụ giám sát truyền thống khó có thể phát hiện ra. Cơ chế kích hoạt ẩn này không chỉ cho phép mã độc chạy với quyền cao hơn mà còn để lại rất ít dấu vết. Hơn thế, HoldingHands còn có khả năng kiểm tra sự hiện diện của các phần mềm diệt virus phổ biến như Norton, Avast và Kaspersky. Nếu phát hiện thấy, nó sẽ tự động dừng hoạt động để tránh bị lộ, làm tăng đáng kể khả năng lây nhiễm thành công.

Với khả năng đánh cắp thông tin, HoldingHands tạo ra một mối đe dọa lâu dài, vì dữ liệu bị đánh cắp có thể được sử dụng cho những đợt tấn công có chủ đích trong tương lai, gây thiệt hại khôn lường cho cả cá nhân và tổ chức trên khắp châu Á.

Các chỉ số xâm phạm (IoC) để nhận diện:

Dưới đây là danh sách các tên miền, địa chỉ IP và mã băm SHA256 liên quan đến chiến dịch tấn công này. Các tổ chức và cá nhân có thể sử dụng thông tin này để rà soát và bảo vệ hệ thống của mình.

- Tên miền: zxp0010w.vip, gjqygs.cn, zcqiyess.vip, jpjpz1.cc, jppjp.vip, jpjpz1.top

- Địa chỉ IP: 206.238.199.22, 206.238.221.244, 154.91.64.45, 156.251.17.12, 206.238.221.182, 38.60.203.110

- Mã SHA256: c138ff7d0b46a657c3a327f4eb266866957b4117c0507507ba81aaeb42cdefa9, 03e1cdca2a9e08efa8448e20b50dc63fdbea0e850de25c3a8e04b03e743b983d, 2b1719108ec52e5dea20169a225b7d383ad450195a5e6274315c79874f448caa, dc45981ff705b641434ff959de5f8d4c12341eaeda42d278bd4e46628df94ac5, 0db506d018413268e441a34e6e134c9f5a33ceea338fc323d231de966401bb2c, 031c916b599e17d8cfa13089bddafc2436be8522f0c9e479c7d76ba3010bbd18, c6095912671a201dad86d101e4fe619319cc22b10b4e8d74c3cd655b2175364c, 804dc39c1f928964a5c02d129da72c836accf19b8f6d8dc69fc853ce5f65b4f3, 1c4bc67ae4af505f58bd11399d45e196fc17cc5dd32ad1d8e6836832d59df6e6, fb9c9ed91fc70f862876bd77314d3b2275069ca7c4db045e5972e726a3e8e04c, 8d25da6459c427ad658ff400e1184084db1789a7abff9b70ca85cf57f4320283

Đọc chi tiết tại đây: https://gbhackers.com/winos-4-0-malware-uses-weaponized-pdfs/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview