Duy Linh

Writer

Nhóm nghiên cứu mối đe dọa của Socket đã phát hiện một chiến dịch tiện ích mở rộng Chrome được tổ chức bài bản, nhắm trực tiếp vào các nền tảng quản lý nhân sự và hoạch định nguồn lực doanh nghiệp như Workday, NetSuite và SAP SuccessFactors.

Năm tiện ích mở rộng của Chrome được sử dụng để chiếm quyền kiểm soát hệ thống quản lý nhân sự và hoạch định nguồn lực doanh nghiệp.

Chiến dịch này bao gồm năm tiện ích mở rộng độc hại, với tổng số lượt cài đặt vượt 2.300. Các tiện ích này hoạt động phối hợp để đánh cắp mã thông báo phiên, vô hiệu hóa các biện pháp bảo mật và cho phép chiếm quyền kiểm soát hoàn toàn tài khoản thông qua tấn công chiếm đoạt phiên.

Bốn tiện ích được phát hành dưới tên nhà phát triển databycloud1104, trong khi tiện ích còn lại mang thương hiệu Software Access. Dù sử dụng tên khác nhau, tất cả đều chia sẻ chung cơ sở hạ tầng, mẫu mã triển khai và nền tảng mục tiêu, cho thấy đây là một chiến dịch do một nhóm vận hành thống nhất.

Các tiện ích này được ngụy trang dưới dạng công cụ tăng năng suất hoặc kiểm soát truy cập, quảng cáo là giúp đơn giản hóa việc truy cập các công cụ doanh nghiệp “cao cấp” và quản lý nhiều tài khoản HR/ERP. Một số mô tả còn nhấn mạnh yếu tố bảo mật, tự định vị là công cụ hạn chế quyền truy cập nhằm ngăn chặn rủi ro xâm phạm tài khoản.

Tuy nhiên, phía sau các tuyên bố này, các tiện ích yêu cầu quyền kết nối tiêu chuẩn với các nền tảng doanh nghiệp, trong khi chính sách bảo mật lại khẳng định sai sự thật rằng không thu thập hay sử dụng dữ liệu người dùng. Phân tích thực tế cho thấy hành vi đánh cắp cookie công khai, rò rỉ dữ liệu mạng không được tiết lộ và can thiệp trực tiếp vào các quy trình xử lý sự cố bảo mật.

Thứ nhất, các tiện ích như DataByCloud Access, Data By Cloud 1 và Software Access liên tục trích xuất cookie phiên chứa mã thông báo xác thực của Workday, NetSuite và SuccessFactors. Chúng thu thập toàn bộ cookie của các miền mục tiêu, lọc theo __session, giải mã và gửi dữ liệu về các API do kẻ tấn công kiểm soát tại api.databycloud[.]com và api.software-access[.]com theo chu kỳ 60 giây. Cơ chế lắng nghe thay đổi cookie và cảnh báo của Chrome giúp đảm bảo việc thu thập diễn ra liên tục, kể cả khi người dùng đăng xuất và đăng nhập lại.

Thứ hai, Tool Access 11 và Data By Cloud 2 thao tác trực tiếp với DOM để chặn truy cập vào các trang quản trị và bảo mật quan trọng trong Workday. Bằng cách phát hiện tiêu đề trang thông qua XPath, xóa toàn bộ nội dung hiển thị và chuyển hướng người dùng đến các URL lỗi, các tiện ích này ngăn chặn việc truy cập vào chính sách xác thực, kiểm soát phiên, thay đổi mật khẩu, vô hiệu hóa tài khoản, quản lý MFA và nhật ký kiểm toán bảo mật. Cơ chế MutationObserver và việc tải lại trang định kỳ khiến việc chặn tiếp diễn ngay cả với nội dung động và các phiên dài.

Phần mô tả ứng dụng Tool Access 11 trên Chrome Web Store tuyên bố rằng nó "hạn chế quyền truy cập vào các công cụ đặc biệt" và giúp "giới hạn tương tác của người dùng" để ngăn chặn việc xâm phạm tài khoản (nghiên cứu socket).

Thứ ba, các tiện ích không chỉ đánh cắp dữ liệu mà còn cho phép chiếm đoạt tài khoản trực tiếp. Sau khi nhận cookie từ máy chủ điều khiển, chúng phân tích và sử dụng chrome.cookies.set() để chèn cookie vào trình duyệt của kẻ tấn công. Điều này cho phép truy cập vào phiên đã xác thực của nạn nhân mà không cần mật khẩu hay xác thực đa yếu tố, biến trình duyệt thành công cụ truy cập đầy đủ vào hệ thống HR và ERP.

Các tiện ích chia sẻ chung logic trích xuất phiên, danh sách phát hiện công cụ bảo mật và đường dẫn API, cho thấy đây là một bộ công cụ dạng mô-đun do một nhà điều hành duy nhất phát triển. Một số biến thể còn tích hợp thư viện DisableDevtool để vô hiệu hóa công cụ dành cho nhà phát triển, trong khi Software Access bổ sung cơ chế cản trở việc phân tích mật khẩu, trực tiếp gây khó khăn cho công tác điều tra bảo mật.

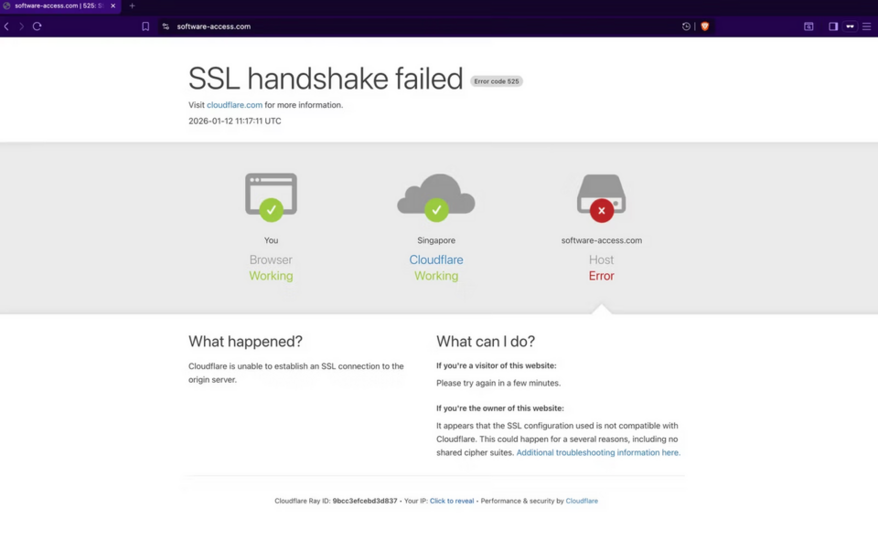

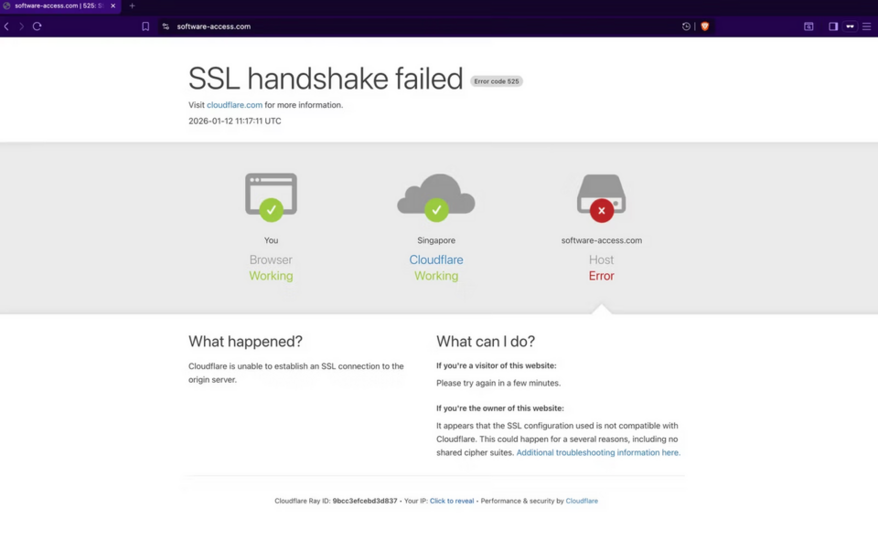

Tên miền software-access[.]com trả về lỗi bắt tay SSL, cho thấy không có dịch vụ web nào hoạt động được lưu trữ tại tên miền này (nghiên cứu socket).

Hạ tầng liên quan thể hiện rõ đặc điểm dùng một lần. Các tên miền gốc databycloud[.]com và software-access[.]com trả về lỗi 404 hoặc lỗi bắt tay SSL, chỉ các tên miền phụ API được duy trì hoạt động cho mục đích điều khiển. Không tồn tại bất kỳ sản phẩm, tài liệu hay hỗ trợ chính thức nào như những gì các tiện ích quảng cáo.

Socket đã gửi yêu cầu gỡ bỏ đến nhóm bảo mật của Chrome Web Store và khuyến nghị doanh nghiệp khẩn cấp kiểm tra toàn bộ tiện ích Chrome đang sử dụng, gỡ bỏ các tiện ích liên quan, chặn các tên miền điều khiển và đặt lại thông tin đăng nhập từ môi trường sạch. Đáng chú ý, các nỗ lực thay đổi mật khẩu, điều chỉnh chính sách bảo mật hoặc xem lại lịch sử đăng nhập đều có thể bị trình duyệt âm thầm vô hiệu hóa. Tại thời điểm công bố, cả năm tiện ích vẫn đang trong quá trình điều tra.

Năm tiện ích mở rộng của Chrome được sử dụng để chiếm quyền kiểm soát hệ thống quản lý nhân sự và hoạch định nguồn lực doanh nghiệp.

Chiến dịch này bao gồm năm tiện ích mở rộng độc hại, với tổng số lượt cài đặt vượt 2.300. Các tiện ích này hoạt động phối hợp để đánh cắp mã thông báo phiên, vô hiệu hóa các biện pháp bảo mật và cho phép chiếm quyền kiểm soát hoàn toàn tài khoản thông qua tấn công chiếm đoạt phiên.

Bốn tiện ích được phát hành dưới tên nhà phát triển databycloud1104, trong khi tiện ích còn lại mang thương hiệu Software Access. Dù sử dụng tên khác nhau, tất cả đều chia sẻ chung cơ sở hạ tầng, mẫu mã triển khai và nền tảng mục tiêu, cho thấy đây là một chiến dịch do một nhóm vận hành thống nhất.

Các tiện ích này được ngụy trang dưới dạng công cụ tăng năng suất hoặc kiểm soát truy cập, quảng cáo là giúp đơn giản hóa việc truy cập các công cụ doanh nghiệp “cao cấp” và quản lý nhiều tài khoản HR/ERP. Một số mô tả còn nhấn mạnh yếu tố bảo mật, tự định vị là công cụ hạn chế quyền truy cập nhằm ngăn chặn rủi ro xâm phạm tài khoản.

Tuy nhiên, phía sau các tuyên bố này, các tiện ích yêu cầu quyền kết nối tiêu chuẩn với các nền tảng doanh nghiệp, trong khi chính sách bảo mật lại khẳng định sai sự thật rằng không thu thập hay sử dụng dữ liệu người dùng. Phân tích thực tế cho thấy hành vi đánh cắp cookie công khai, rò rỉ dữ liệu mạng không được tiết lộ và can thiệp trực tiếp vào các quy trình xử lý sự cố bảo mật.

Chuỗi tấn công ba mũi nhọn và tác động đến doanh nghiệp

Phân tích của Socket chỉ ra rằng chiến dịch này triển khai ba kỹ thuật tấn công phối hợp trên cả năm tiện ích mở rộng.Thứ nhất, các tiện ích như DataByCloud Access, Data By Cloud 1 và Software Access liên tục trích xuất cookie phiên chứa mã thông báo xác thực của Workday, NetSuite và SuccessFactors. Chúng thu thập toàn bộ cookie của các miền mục tiêu, lọc theo __session, giải mã và gửi dữ liệu về các API do kẻ tấn công kiểm soát tại api.databycloud[.]com và api.software-access[.]com theo chu kỳ 60 giây. Cơ chế lắng nghe thay đổi cookie và cảnh báo của Chrome giúp đảm bảo việc thu thập diễn ra liên tục, kể cả khi người dùng đăng xuất và đăng nhập lại.

Thứ hai, Tool Access 11 và Data By Cloud 2 thao tác trực tiếp với DOM để chặn truy cập vào các trang quản trị và bảo mật quan trọng trong Workday. Bằng cách phát hiện tiêu đề trang thông qua XPath, xóa toàn bộ nội dung hiển thị và chuyển hướng người dùng đến các URL lỗi, các tiện ích này ngăn chặn việc truy cập vào chính sách xác thực, kiểm soát phiên, thay đổi mật khẩu, vô hiệu hóa tài khoản, quản lý MFA và nhật ký kiểm toán bảo mật. Cơ chế MutationObserver và việc tải lại trang định kỳ khiến việc chặn tiếp diễn ngay cả với nội dung động và các phiên dài.

Phần mô tả ứng dụng Tool Access 11 trên Chrome Web Store tuyên bố rằng nó "hạn chế quyền truy cập vào các công cụ đặc biệt" và giúp "giới hạn tương tác của người dùng" để ngăn chặn việc xâm phạm tài khoản (nghiên cứu socket).

Thứ ba, các tiện ích không chỉ đánh cắp dữ liệu mà còn cho phép chiếm đoạt tài khoản trực tiếp. Sau khi nhận cookie từ máy chủ điều khiển, chúng phân tích và sử dụng chrome.cookies.set() để chèn cookie vào trình duyệt của kẻ tấn công. Điều này cho phép truy cập vào phiên đã xác thực của nạn nhân mà không cần mật khẩu hay xác thực đa yếu tố, biến trình duyệt thành công cụ truy cập đầy đủ vào hệ thống HR và ERP.

Các tiện ích chia sẻ chung logic trích xuất phiên, danh sách phát hiện công cụ bảo mật và đường dẫn API, cho thấy đây là một bộ công cụ dạng mô-đun do một nhà điều hành duy nhất phát triển. Một số biến thể còn tích hợp thư viện DisableDevtool để vô hiệu hóa công cụ dành cho nhà phát triển, trong khi Software Access bổ sung cơ chế cản trở việc phân tích mật khẩu, trực tiếp gây khó khăn cho công tác điều tra bảo mật.

Tên miền software-access[.]com trả về lỗi bắt tay SSL, cho thấy không có dịch vụ web nào hoạt động được lưu trữ tại tên miền này (nghiên cứu socket).

Hạ tầng liên quan thể hiện rõ đặc điểm dùng một lần. Các tên miền gốc databycloud[.]com và software-access[.]com trả về lỗi 404 hoặc lỗi bắt tay SSL, chỉ các tên miền phụ API được duy trì hoạt động cho mục đích điều khiển. Không tồn tại bất kỳ sản phẩm, tài liệu hay hỗ trợ chính thức nào như những gì các tiện ích quảng cáo.

Socket đã gửi yêu cầu gỡ bỏ đến nhóm bảo mật của Chrome Web Store và khuyến nghị doanh nghiệp khẩn cấp kiểm tra toàn bộ tiện ích Chrome đang sử dụng, gỡ bỏ các tiện ích liên quan, chặn các tên miền điều khiển và đặt lại thông tin đăng nhập từ môi trường sạch. Đáng chú ý, các nỗ lực thay đổi mật khẩu, điều chỉnh chính sách bảo mật hoặc xem lại lịch sử đăng nhập đều có thể bị trình duyệt âm thầm vô hiệu hóa. Tại thời điểm công bố, cả năm tiện ích vẫn đang trong quá trình điều tra.

Đọc chi tiết tại đây: gbhackers

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview