Duy Linh

Writer

Kẻ tấn công đang tận dụng các nền tảng xây dựng trang web bằng AI để tăng tốc triển khai hạ tầng độc hại, giảm rào cản xâm nhập và phát tán mã độc cùng các chiến dịch lừa đảo. Từ đầu năm 2025, nhiều chiến dịch đã sử dụng Lovable – nền tảng cho phép tạo trang web hoàn chỉnh chỉ bằng lời nhắc ngôn ngữ tự nhiên. Dịch vụ này còn cung cấp lưu trữ miễn phí dưới tên miền lovable[.]app, khiến ngay cả những kẻ tấn công mới cũng có thể tạo ra các bộ công cụ phishing, trình tải mã độc và website lừa đảo mà không cần kỹ năng web nâng cao.

Theo nghiên cứu của Proofpoint, mỗi tháng ghi nhận hàng chục nghìn URL Lovable độc hại được gửi qua email, mạo danh các thương hiệu như Microsoft, UPS hay các nền tảng tiền điện tử. AI không chỉ tự động hóa việc xây dựng trang web mà còn tích hợp các yếu tố lừa đảo như CAPTCHA, cơ chế backend để đánh cắp dữ liệu, chuyển thông tin đăng nhập về Telegram hoặc triển khai tấn công kẻ tấn công ở giữa (AiTM).

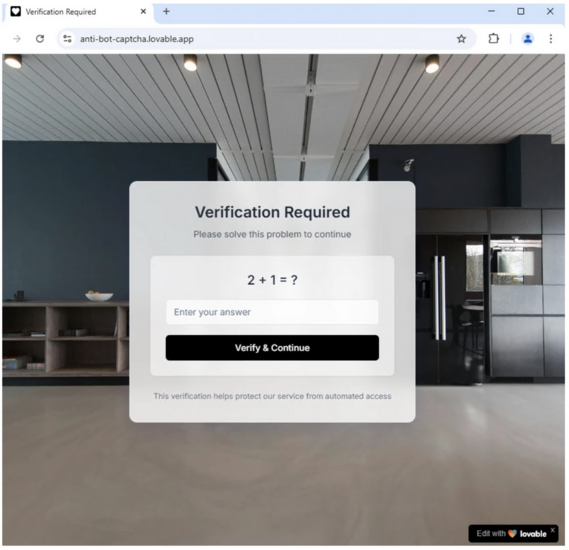

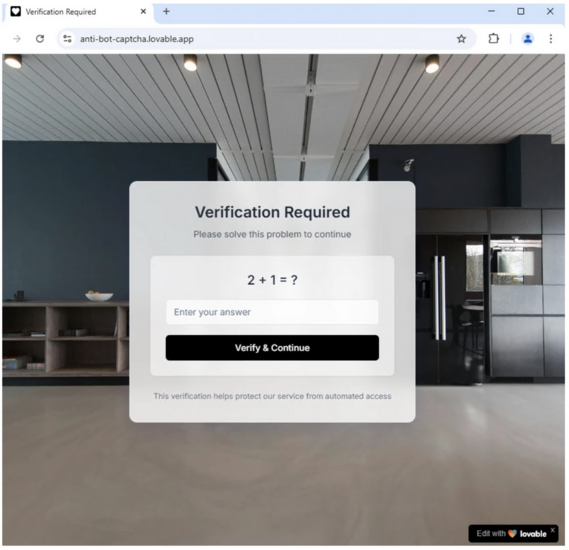

Lovable cung cấp năm lời nhắc miễn phí mỗi ngày và tính năng phối lại dự án công khai không giới hạn, vô tình tạo điều kiện cho kẻ tấn công mở rộng chiến dịch. Vào tháng 2/2025, một hoạt động Phishing-as-a-Service (PhaaS) lớn đã phát tán hàng trăm nghìn email chủ đề chia sẻ tệp, dụ nạn nhân vượt CAPTCHA và nhập thông tin trên trang giả mạo Microsoft để lấy thông tin đăng nhập, mã MFA và cookie phiên. Đến tháng 6, các chiến dịch khác mạo danh phòng nhân sự, lợi dụng nội dung phúc lợi nhân viên để triển khai kỹ thuật AiTM.

CAPTCHA lừa đảo.

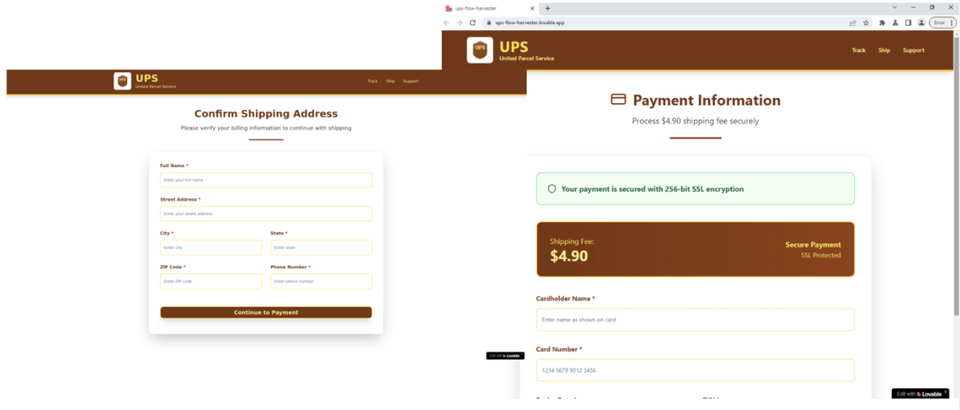

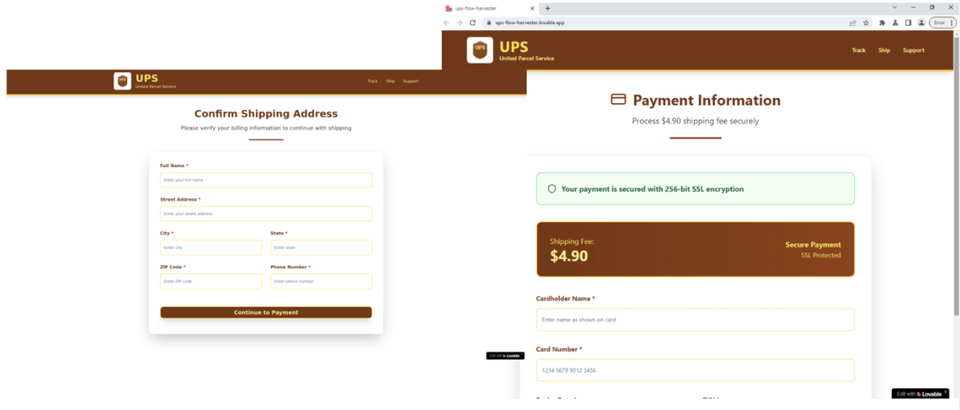

Ngoài ra, nhiều website giả mạo UPS được dựng để lấy dữ liệu thanh toán và cá nhân qua SMS, sau đó đăng tải lên Telegram. Các mối đe dọa tiền điện tử cũng gia tăng, với những kẻ rút tiền ví ngụy trang thành nền tảng DeFi như Aave, chuyển hướng qua SendGrid đến giao diện kết nối nhằm chiếm đoạt tài sản.

Trang web giả mạo của UPS.

Phát tán mã độc cũng mạnh hơn. Tháng 7/2025, các chiến dịch mạo danh công ty phần mềm Đức, dẫn hướng qua dịch vụ Cookie Reloaded đến các tệp RAR lưu trên Dropbox, chứa trojan tải DOILoader và triển khai RAT zgRAT.

Điều này cho thấy cần có biện pháp bảo mật mạnh mẽ hơn cho các công cụ AI nhằm ngăn chặn khai thác khi kẻ tấn công chuyển từ phát triển thủ công sang tối ưu hóa chuỗi tấn công. Các tổ chức nên áp dụng danh sách cho phép đối với công cụ thường bị lạm dụng và theo dõi chặt chẽ mối đe dọa AI trong email, SMS.

Các chỉ số thỏa hiệp (IOC):

Theo nghiên cứu của Proofpoint, mỗi tháng ghi nhận hàng chục nghìn URL Lovable độc hại được gửi qua email, mạo danh các thương hiệu như Microsoft, UPS hay các nền tảng tiền điện tử. AI không chỉ tự động hóa việc xây dựng trang web mà còn tích hợp các yếu tố lừa đảo như CAPTCHA, cơ chế backend để đánh cắp dữ liệu, chuyển thông tin đăng nhập về Telegram hoặc triển khai tấn công kẻ tấn công ở giữa (AiTM).

Lovable cung cấp năm lời nhắc miễn phí mỗi ngày và tính năng phối lại dự án công khai không giới hạn, vô tình tạo điều kiện cho kẻ tấn công mở rộng chiến dịch. Vào tháng 2/2025, một hoạt động Phishing-as-a-Service (PhaaS) lớn đã phát tán hàng trăm nghìn email chủ đề chia sẻ tệp, dụ nạn nhân vượt CAPTCHA và nhập thông tin trên trang giả mạo Microsoft để lấy thông tin đăng nhập, mã MFA và cookie phiên. Đến tháng 6, các chiến dịch khác mạo danh phòng nhân sự, lợi dụng nội dung phúc lợi nhân viên để triển khai kỹ thuật AiTM.

CAPTCHA lừa đảo.

Ngoài ra, nhiều website giả mạo UPS được dựng để lấy dữ liệu thanh toán và cá nhân qua SMS, sau đó đăng tải lên Telegram. Các mối đe dọa tiền điện tử cũng gia tăng, với những kẻ rút tiền ví ngụy trang thành nền tảng DeFi như Aave, chuyển hướng qua SendGrid đến giao diện kết nối nhằm chiếm đoạt tài sản.

Trang web giả mạo của UPS.

Phát tán mã độc cũng mạnh hơn. Tháng 7/2025, các chiến dịch mạo danh công ty phần mềm Đức, dẫn hướng qua dịch vụ Cookie Reloaded đến các tệp RAR lưu trên Dropbox, chứa trojan tải DOILoader và triển khai RAT zgRAT.

Các biện pháp ứng phó và khuyến nghị

Để đối phó, Lovable đã bổ sung biện pháp bảo vệ dựa trên AI như phát hiện theo thời gian thực, quét tự động dự án công khai và gỡ bỏ hàng trăm tên miền độc hại. Công ty dự kiến triển khai thêm giám sát tài khoản để hạn chế lạm dụng. Tuy nhiên, Proofpoint cho thấy rào cản ban đầu vẫn rất thấp, dễ dàng tạo website lừa đảo với ngôn ngữ thao túng, trái ngược với chính sách nghiêm ngặt của các nền tảng như ChatGPT.Điều này cho thấy cần có biện pháp bảo mật mạnh mẽ hơn cho các công cụ AI nhằm ngăn chặn khai thác khi kẻ tấn công chuyển từ phát triển thủ công sang tối ưu hóa chuỗi tấn công. Các tổ chức nên áp dụng danh sách cho phép đối với công cụ thường bị lạm dụng và theo dõi chặt chẽ mối đe dọa AI trong email, SMS.

Các chỉ số thỏa hiệp (IOC):

- hxxps://ups-flow-harvester[.]lovable[.]app/ – Trang giả mạo UPS (15/6/2025)

- hxxps://app-54124296d32502[.]lovable[.]app/ – Chuyển hướng mạo danh UPS (15/6/2025)

- hxxps://captcha-office-redirect[.]lovable[.]app/ – URL giả mạo Microsoft (17/6/2025)

- hxxps://33eq8[.]oquvzop[.]es/CFTvqhHpUgs@x/ – Chuyển hướng Tycoon (17/6/2025)

- hxxps://aave-reward-notification[.]lovable[.]app/ – Chuyển hướng mạo danh Aave (17/6/2025)

- hxxps://reward-aave[.]us/web3/ – Trang giả mạo Aave (17/6/2025)

- hxxp://lexware-invoice-deutsch-popup[.]lovable[.]app/ – Chuyển hướng Cookie Reloaded (22/7/2025)

- hxxp://www[.]dropbox[.]com/.../DE0019902001000RE.rar – File RAR chứa DOILoader (22/7/2025)

- 84[.]32[.]41[.]163:7705 – Máy chủ C2 zgRAT (22/7/2025)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview