CyberThao

Writer

Theo đơn vị bảo mật Mandiant thuộc Google Cloud, một nhóm tin tặc được cho là có liên hệ đến Việt Nam đã triển khai chiến dịch phát tán phần mềm độc hại thông qua quảng cáo mạng xã hội từ giữa năm 2024. Chiến dịch này lợi dụng sự quan tâm của người dùng đến các công cụ trí tuệ nhân tạo (AI), đặc biệt là những nền tảng tạo video bằng AI, để dụ nạn nhân truy cập các trang giả mạo, từ đó phát tán phần mềm độc hại, triển khai các mã độc đánh cắp thông tin và cài backdoor.

Theo công bố chi tiết của Google Cloud, nhóm tin tặc thực hiện chiến dịch này được theo dõi với tên mã UNC6032 và được Google Threat Intelligence Group (GTIG) nhận định là có liên hệ với Việt Nam.

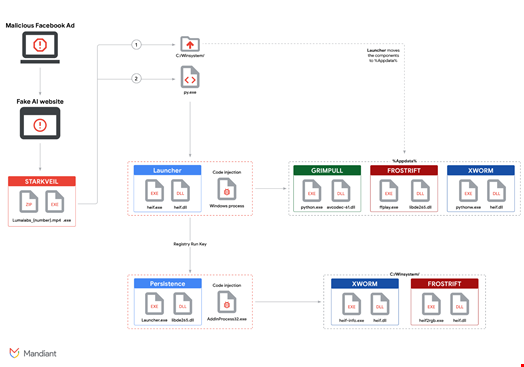

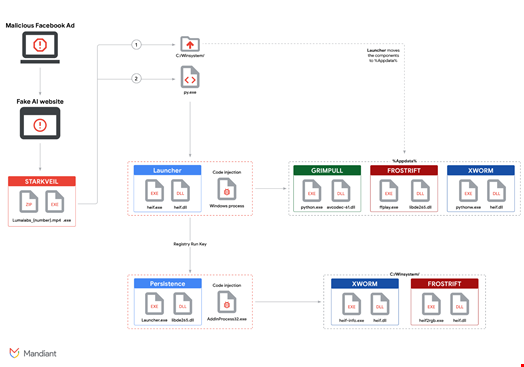

Chiến dịch độc hại được phát hiện sử dụng các trang web giả mạo trình tạo video AI để dụ người dùng tải về các phần mềm độc hại. Một chuỗi lây nhiễm điển hình bắt đầu khi nạn nhân tiếp xúc với quảng cáo độc hại trên Facebook – từ một tài khoản do tin tặc lập hoặc từ tài khoản đã bị xâm nhập – và LinkedIn. Những quảng cáo này được ngụy trang thành công cụ tạo video AI hợp pháp như Luma AI, Canva Dream Lab, Kling AI cùng nhiều công cụ tương tự. Khi người dùng nhấp vào quảng cáo, họ được chuyển hướng đến các trang web giả mạo có giao diện giống thật, giới thiệu các tính năng như chuyển văn bản thành video hoặc ảnh thành video. Dù người dùng nhập nội dung gì, hệ thống vẫn sẽ phân phối một trong những tệp độc hại được lưu trữ sẵn trên cùng một hạ tầng hoặc hạ tầng liên quan.

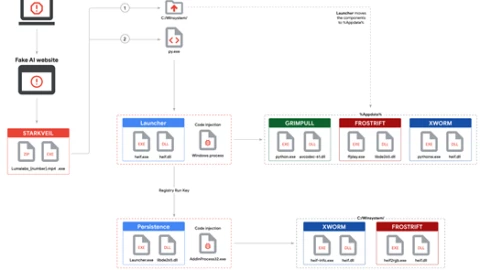

Các gói tin chứa mã độc được phân phối bao gồm phần mềm STARKVEIL – một trình thả mã độc – dùng để triển khai các cửa hậu XWORM và FROSTRIFT cùng trình tải xuống GRIMPULL. Các phần mềm này chủ yếu có chức năng đánh cắp dữ liệu và có khả năng mở rộng tính năng thông qua các plugin.

Theo điều tra, Mandiant đã xác định hơn 30 tên miền được nhóm UNC6032 sử dụng trong hàng nghìn quảng cáo. Những quảng cáo này đã tiếp cận hàng triệu người dùng, chủ yếu trên Facebook, với một số lượng nhỏ hơn xuất hiện trên LinkedIn. Nhóm nghiên cứu đã phân tích một mẫu gồm hơn 120 quảng cáo độc hại trên Facebook, với tổng lượng tiếp cận lên tới hơn 2,3 triệu tài khoản tại các quốc gia thuộc Liên minh châu Âu (EU). Tuy nhiên, Mandiant lưu ý rằng phạm vi tiếp cận không đồng nghĩa với số lượng người đã trở thành nạn nhân. Theo Meta, phạm vi tiếp cận là ước tính về số tài khoản đã nhìn thấy quảng cáo ít nhất một lần.

Đáng chú ý, UNC6032 liên tục thay đổi các tên miền xuất hiện trong quảng cáo, nhiều khả năng nhằm né tránh việc bị phát hiện và bị gỡ bỏ tài khoản. Nhóm nghiên cứu cho biết thường chỉ vài ngày sau khi đăng ký, tên miền đã được đưa vào quảng cáo. Thời gian tồn tại của mỗi quảng cáo thường rất ngắn, nhưng các quảng cáo mới lại liên tục được tạo mỗi ngày.

Trên LinkedIn, các nhà nghiên cứu phát hiện khoảng 10 quảng cáo độc hại với tổng lượt hiển thị ước tính từ 50.000 đến 250.000. Người dùng tại Hoa Kỳ chiếm tỷ lệ lớn nhất, tiếp theo là châu Âu và Úc. Mỗi quảng cáo đều dẫn đến trang web tại tên miền hxxps://klingxai[.]com – một tên miền được đăng ký vào ngày 19 tháng 9 năm 2024. Quảng cáo đầu tiên xuất hiện chỉ một ngày sau đó.

Mandiant nghi ngờ rằng các chiến dịch tương tự cũng đang được triển khai trên các nền tảng mạng xã hội khác, bởi tội phạm mạng luôn tìm cách mở rộng mục tiêu và thay đổi chiến thuật để né tránh hệ thống bảo vệ.

Một đặc điểm đáng chú ý trong chiến dịch của UNC6032 là khả năng phục hồi nhờ cơ chế phát tán đa tải trọng. Trong tất cả các quảng cáo đã ghi nhận, phần mềm STARKVEIL thường thả đồng thời ba loại mã độc chính gồm XWORM, FROSTRIFT và GRIMPULL. Những công cụ này được thiết kế để đánh cắp thông tin và có thể tải thêm plugin để thực hiện các chức năng mở rộng như truy cập trái phép, điều khiển từ xa hay cài thêm phần mềm độc hại khác.

Bên cạnh đó, Morphisec – một công ty bảo mật khác – cũng phát hiện XWORM là một trong những mã độc được sử dụng trong chiến dịch liên quan đến Noodlophile Stealer, một trình đánh cắp thông tin mới có nguồn gốc từ Việt Nam, được báo cáo vào ngày 8 tháng 5 năm 2025.

Báo cáo của Google Cloud còn phân tích chi tiết cách các phần mềm STARKVEIL, XWORM, FROSTRIFT và GRIMPULL hoạt động, cùng cách chúng giao tiếp với máy chủ chỉ huy và kiểm soát (C2) của nhóm UNC6032. Việc triển khai nhiều tải trọng cùng lúc được đánh giá là một chiến lược để duy trì cuộc tấn công ngay cả khi một phần bị vô hiệu hóa, qua đó tăng khả năng sống sót của mã độc trước các biện pháp bảo vệ an ninh mạng.

Mandiant cảnh báo rằng các trang web AI giả mạo trong chiến dịch này được thiết kế tinh vi và là mối đe dọa nghiêm trọng đối với cả cá nhân và tổ chức. Các công cụ AI hiện không còn chỉ hấp dẫn đối với giới thiết kế đồ họa – bất kỳ ai cũng có thể bị thu hút bởi quảng cáo về công cụ AI mới. Sự tò mò và mong muốn trải nghiệm công nghệ mới khiến người dùng dễ dàng trở thành nạn nhân.

Các chuyên gia Mandiant khuyến cáo người dùng cần cực kỳ cẩn trọng khi tiếp cận các công cụ AI được quảng cáo trên mạng xã hội. Trước khi truy cập hay tải về từ bất kỳ trang web nào, cần xác minh rõ ràng tính hợp pháp của tên miền để tránh rơi vào bẫy của tin tặc.

Đọc chi tiết tại đây: https://www.infosecurity-magazine.com/news/vietnam-hackers-malware-fake-ai/

Theo công bố chi tiết của Google Cloud, nhóm tin tặc thực hiện chiến dịch này được theo dõi với tên mã UNC6032 và được Google Threat Intelligence Group (GTIG) nhận định là có liên hệ với Việt Nam.

Chiến dịch độc hại được phát hiện sử dụng các trang web giả mạo trình tạo video AI để dụ người dùng tải về các phần mềm độc hại. Một chuỗi lây nhiễm điển hình bắt đầu khi nạn nhân tiếp xúc với quảng cáo độc hại trên Facebook – từ một tài khoản do tin tặc lập hoặc từ tài khoản đã bị xâm nhập – và LinkedIn. Những quảng cáo này được ngụy trang thành công cụ tạo video AI hợp pháp như Luma AI, Canva Dream Lab, Kling AI cùng nhiều công cụ tương tự. Khi người dùng nhấp vào quảng cáo, họ được chuyển hướng đến các trang web giả mạo có giao diện giống thật, giới thiệu các tính năng như chuyển văn bản thành video hoặc ảnh thành video. Dù người dùng nhập nội dung gì, hệ thống vẫn sẽ phân phối một trong những tệp độc hại được lưu trữ sẵn trên cùng một hạ tầng hoặc hạ tầng liên quan.

Các gói tin chứa mã độc được phân phối bao gồm phần mềm STARKVEIL – một trình thả mã độc – dùng để triển khai các cửa hậu XWORM và FROSTRIFT cùng trình tải xuống GRIMPULL. Các phần mềm này chủ yếu có chức năng đánh cắp dữ liệu và có khả năng mở rộng tính năng thông qua các plugin.

Theo điều tra, Mandiant đã xác định hơn 30 tên miền được nhóm UNC6032 sử dụng trong hàng nghìn quảng cáo. Những quảng cáo này đã tiếp cận hàng triệu người dùng, chủ yếu trên Facebook, với một số lượng nhỏ hơn xuất hiện trên LinkedIn. Nhóm nghiên cứu đã phân tích một mẫu gồm hơn 120 quảng cáo độc hại trên Facebook, với tổng lượng tiếp cận lên tới hơn 2,3 triệu tài khoản tại các quốc gia thuộc Liên minh châu Âu (EU). Tuy nhiên, Mandiant lưu ý rằng phạm vi tiếp cận không đồng nghĩa với số lượng người đã trở thành nạn nhân. Theo Meta, phạm vi tiếp cận là ước tính về số tài khoản đã nhìn thấy quảng cáo ít nhất một lần.

Đáng chú ý, UNC6032 liên tục thay đổi các tên miền xuất hiện trong quảng cáo, nhiều khả năng nhằm né tránh việc bị phát hiện và bị gỡ bỏ tài khoản. Nhóm nghiên cứu cho biết thường chỉ vài ngày sau khi đăng ký, tên miền đã được đưa vào quảng cáo. Thời gian tồn tại của mỗi quảng cáo thường rất ngắn, nhưng các quảng cáo mới lại liên tục được tạo mỗi ngày.

Trên LinkedIn, các nhà nghiên cứu phát hiện khoảng 10 quảng cáo độc hại với tổng lượt hiển thị ước tính từ 50.000 đến 250.000. Người dùng tại Hoa Kỳ chiếm tỷ lệ lớn nhất, tiếp theo là châu Âu và Úc. Mỗi quảng cáo đều dẫn đến trang web tại tên miền hxxps://klingxai[.]com – một tên miền được đăng ký vào ngày 19 tháng 9 năm 2024. Quảng cáo đầu tiên xuất hiện chỉ một ngày sau đó.

Mandiant nghi ngờ rằng các chiến dịch tương tự cũng đang được triển khai trên các nền tảng mạng xã hội khác, bởi tội phạm mạng luôn tìm cách mở rộng mục tiêu và thay đổi chiến thuật để né tránh hệ thống bảo vệ.

Một đặc điểm đáng chú ý trong chiến dịch của UNC6032 là khả năng phục hồi nhờ cơ chế phát tán đa tải trọng. Trong tất cả các quảng cáo đã ghi nhận, phần mềm STARKVEIL thường thả đồng thời ba loại mã độc chính gồm XWORM, FROSTRIFT và GRIMPULL. Những công cụ này được thiết kế để đánh cắp thông tin và có thể tải thêm plugin để thực hiện các chức năng mở rộng như truy cập trái phép, điều khiển từ xa hay cài thêm phần mềm độc hại khác.

Bên cạnh đó, Morphisec – một công ty bảo mật khác – cũng phát hiện XWORM là một trong những mã độc được sử dụng trong chiến dịch liên quan đến Noodlophile Stealer, một trình đánh cắp thông tin mới có nguồn gốc từ Việt Nam, được báo cáo vào ngày 8 tháng 5 năm 2025.

Báo cáo của Google Cloud còn phân tích chi tiết cách các phần mềm STARKVEIL, XWORM, FROSTRIFT và GRIMPULL hoạt động, cùng cách chúng giao tiếp với máy chủ chỉ huy và kiểm soát (C2) của nhóm UNC6032. Việc triển khai nhiều tải trọng cùng lúc được đánh giá là một chiến lược để duy trì cuộc tấn công ngay cả khi một phần bị vô hiệu hóa, qua đó tăng khả năng sống sót của mã độc trước các biện pháp bảo vệ an ninh mạng.

Mandiant cảnh báo rằng các trang web AI giả mạo trong chiến dịch này được thiết kế tinh vi và là mối đe dọa nghiêm trọng đối với cả cá nhân và tổ chức. Các công cụ AI hiện không còn chỉ hấp dẫn đối với giới thiết kế đồ họa – bất kỳ ai cũng có thể bị thu hút bởi quảng cáo về công cụ AI mới. Sự tò mò và mong muốn trải nghiệm công nghệ mới khiến người dùng dễ dàng trở thành nạn nhân.

Các chuyên gia Mandiant khuyến cáo người dùng cần cực kỳ cẩn trọng khi tiếp cận các công cụ AI được quảng cáo trên mạng xã hội. Trước khi truy cập hay tải về từ bất kỳ trang web nào, cần xác minh rõ ràng tính hợp pháp của tên miền để tránh rơi vào bẫy của tin tặc.

Đọc chi tiết tại đây: https://www.infosecurity-magazine.com/news/vietnam-hackers-malware-fake-ai/