Duy Linh

Writer

Các tác nhân đe dọa đã khai thác thành công một lỗ hổng thiết kế trong kiến trúc phân nhánh của GitHub để phát tán phần mềm độc hại, được ngụy trang tinh vi dưới dạng trình cài đặt GitHub Desktop hợp pháp.

Kẻ tấn công chiếm quyền kiểm soát kho lưu trữ GitHub Desktop để phát tán phần mềm độc hại thông qua trình cài đặt chính thức.

Chuỗi tấn công bắt đầu bằng một kỹ thuật đơn giản nhưng hiệu quả cao. Kẻ tấn công tạo các tài khoản GitHub dùng một lần, sau đó sao chép kho lưu trữ GitHub Desktop chính thức. Chúng chỉnh sửa liên kết tải xuống trong tệp README, trỏ người dùng đến trình cài đặt độc hại, rồi lưu lại commit.

Điểm nguy hiểm nằm ở chỗ mã băm của commit độc hại vẫn hiển thị trong không gian tên của kho lưu trữ chính thức, dưới dạng github.com/desktop/desktop/tree/<commit_hash>, dù kẻ tấn công hoàn toàn không có quyền ghi vào kho chính thức. Điều này khiến người dùng lầm tưởng đây là nội dung hợp pháp.

Theo GMO Cybersecurity, đơn vị đã theo dõi chiến dịch từ tháng 9 năm 2025, cuộc tấn công sử dụng kỹ thuật repo squatting, khiến các commit độc hại xuất hiện dưới tên miền của kho chính thức, qua đó đánh lừa người dùng tải xuống phần mềm chứa Trojan.

Dù hành vi này đã được GitHub ghi nhận trong tài liệu bảo mật, thiết kế hiện tại vẫn tạo ra một lỗ hổng nghiêm trọng. Ngay cả khi kẻ tấn công xóa tài khoản hoặc kho sao chép, mã băm commit vẫn tồn tại trong mạng kho lưu trữ, khiến việc dọn dẹp và vô hiệu hóa gần như không triệt để.

Để mở rộng phạm vi lây nhiễm, các tác nhân đe dọa còn mua quảng cáo được tài trợ trên công cụ tìm kiếm, quảng bá từ khóa “GitHub Desktop”. Các quảng cáo này dẫn trực tiếp đến commit độc hại thông qua README, qua mặt các cảnh báo bảo mật mặc định của GitHub, nhắm thẳng vào các nhà phát triển đang tìm kiếm công cụ hợp pháp.

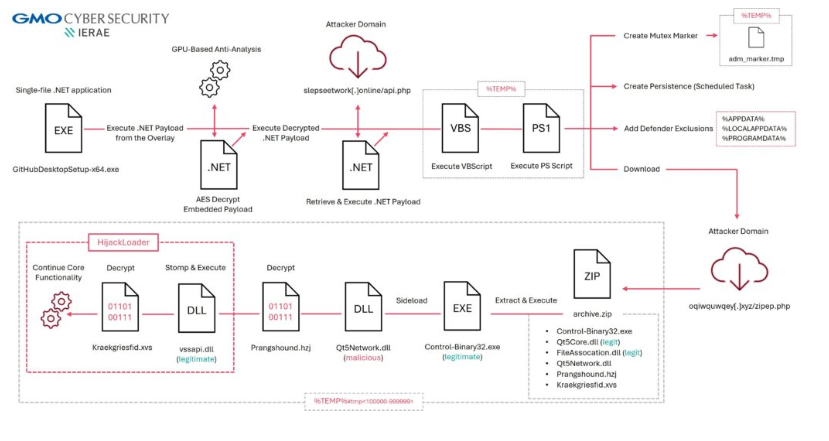

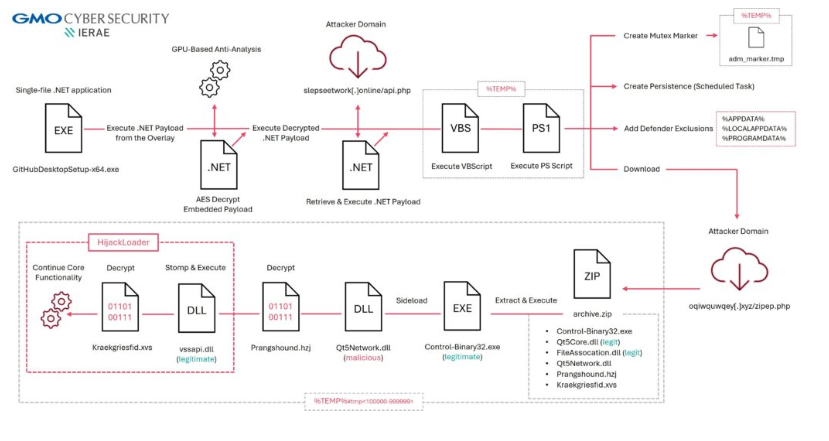

Tổng quan về chuỗi lây nhiễm (Nguồn: An ninh mạng GMO).

Phân tích cho thấy các mẫu tương tự đã xuất hiện từ tháng 5 năm 2025, giả mạo dưới tên nhiều ứng dụng phổ biến khác như Chrome, Notion, 1Password và Bitwarden.

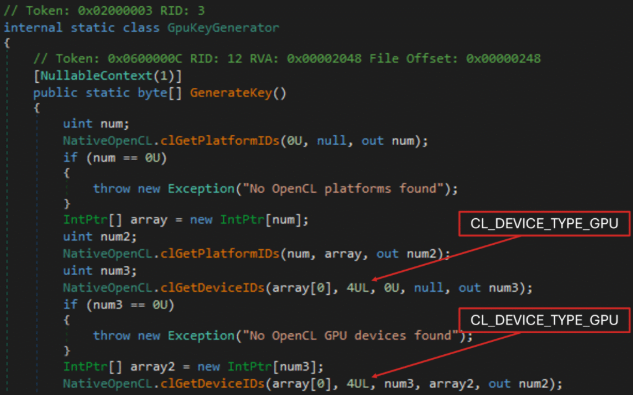

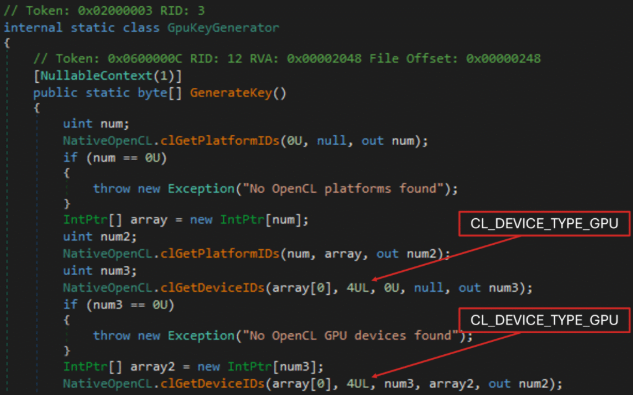

Trình tải này sử dụng hàng loạt kỹ thuật né tránh, đáng chú ý nhất là lợi dụng OpenCL (Open Computing Language) một API dựa trên GPU nhằm cản trở phân tích động trong các môi trường sandbox hoặc máy ảo không có trình điều khiển GPU.

Phần mềm độc hại còn cố ý làm rối mã, khiến việc khôi phục khóa giải mã bằng phân tích tĩnh trở nên cực kỳ khó khăn. Các nhà nghiên cứu buộc phải sử dụng máy vật lý có GPU mới có thể hoàn tất phân tích.

GMO Cybersecurity phát hiện việc triển khai OpenCL chứa các lỗi được cài cắm có chủ đích, trong đó các đối số được truyền theo giá trị thay vì tham chiếu, khiến kernel thực thi thất bại. Kết quả là khóa giải mã toàn số 0 được tạo ra, vô hiệu hóa cả phân tích động lẫn tĩnh, thể hiện một cơ chế chống đảo ngược rất tinh vi.

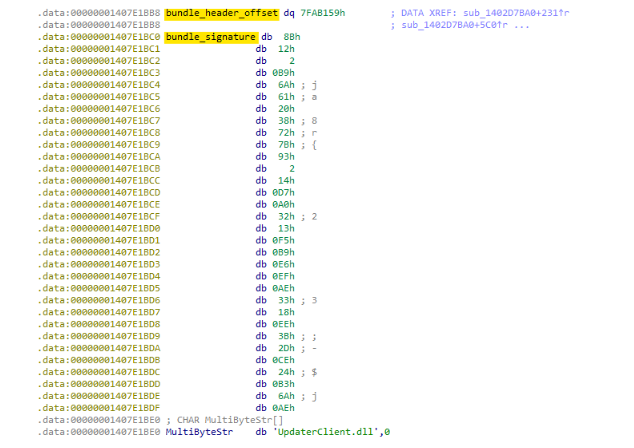

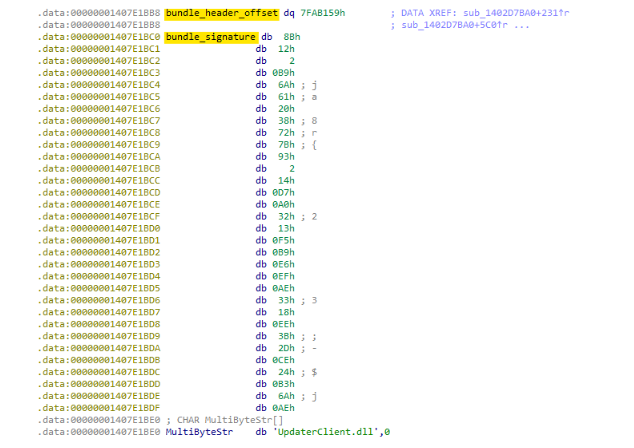

Việc offset tiêu đề gói 8 byte được đặt tại 0x7FAB159 xác nhận đây là ứng dụng một tệp. Offset và chữ ký này có thể kết hợp với các định danh khác để truy vết các mẫu liên quan bằng YARA.

Phần mềm cài đặt độc hại (Nguồn: GMO Cybersecurity).

Trong quá trình này, các hàm clGetPlatformIDs và clGetDeviceIDs không trả về chuỗi thiết bị GPU quen thuộc như GeForce RTX 4090, cho thấy hành vi thao túng có chủ đích để đánh lạc hướng phân tích.

Những trò nghịch ngợm với OpenCL (Nguồn: GMO Cybersecurity).

Phần mềm độc hại khai thác kỹ thuật tải DLL từ bên ngoài và chèn mô-đun, tiêm mã vào vssapi.dll để triển khai HijackLoader – một trình tải từng được ghi nhận phân phối LummaC2 và nhiều mã độc phổ biến khác.

Cơ chế duy trì được thiết lập thông qua tác vụ theo lịch trình “WinSvcUpd”, tự động chạy mỗi khi người dùng đăng nhập. Đồng thời, công cụ PowerShell thêm ngoại lệ cho Microsoft Defender đối với các thư mục AppData, LocalAppData và ProgramData, tạo điều kiện cho các payload tiếp theo hoạt động mà không bị phát hiện.

Chiến dịch đạt đỉnh từ tháng 9 đến tháng 10 năm 2025, dù GitHub xác nhận đã biết về lỗ hổng từ ngày 9 tháng 9 năm 2025. Đến ngày 29 tháng 12 năm 2025, kỹ thuật này vẫn có thể tái tạo. Dù quảng cáo độc hại chủ yếu nhắm vào người dùng châu Âu, các ca lây nhiễm cũng đã được ghi nhận tại Nhật Bản và nhiều khu vực khác.

GMO Cybersecurity khuyến cáo chỉ tải trình cài đặt từ trang Phát hành chính thức, đồng thời đặc biệt cảnh giác với quảng cáo tìm kiếm được tài trợ. Chiến dịch này cho thấy các cuộc tấn công nhắm vào nhà phát triển đang lợi dụng chính những nền tảng đáng tin cậy, nhấn mạnh vai trò sống còn của an ninh chuỗi cung ứng phần mềm trong bối cảnh mối đe dọa ngày càng tinh vi.

Kẻ tấn công chiếm quyền kiểm soát kho lưu trữ GitHub Desktop để phát tán phần mềm độc hại thông qua trình cài đặt chính thức.

Chuỗi tấn công bắt đầu bằng một kỹ thuật đơn giản nhưng hiệu quả cao. Kẻ tấn công tạo các tài khoản GitHub dùng một lần, sau đó sao chép kho lưu trữ GitHub Desktop chính thức. Chúng chỉnh sửa liên kết tải xuống trong tệp README, trỏ người dùng đến trình cài đặt độc hại, rồi lưu lại commit.

Điểm nguy hiểm nằm ở chỗ mã băm của commit độc hại vẫn hiển thị trong không gian tên của kho lưu trữ chính thức, dưới dạng github.com/desktop/desktop/tree/<commit_hash>, dù kẻ tấn công hoàn toàn không có quyền ghi vào kho chính thức. Điều này khiến người dùng lầm tưởng đây là nội dung hợp pháp.

Theo GMO Cybersecurity, đơn vị đã theo dõi chiến dịch từ tháng 9 năm 2025, cuộc tấn công sử dụng kỹ thuật repo squatting, khiến các commit độc hại xuất hiện dưới tên miền của kho chính thức, qua đó đánh lừa người dùng tải xuống phần mềm chứa Trojan.

Dù hành vi này đã được GitHub ghi nhận trong tài liệu bảo mật, thiết kế hiện tại vẫn tạo ra một lỗ hổng nghiêm trọng. Ngay cả khi kẻ tấn công xóa tài khoản hoặc kho sao chép, mã băm commit vẫn tồn tại trong mạng kho lưu trữ, khiến việc dọn dẹp và vô hiệu hóa gần như không triệt để.

Để mở rộng phạm vi lây nhiễm, các tác nhân đe dọa còn mua quảng cáo được tài trợ trên công cụ tìm kiếm, quảng bá từ khóa “GitHub Desktop”. Các quảng cáo này dẫn trực tiếp đến commit độc hại thông qua README, qua mặt các cảnh báo bảo mật mặc định của GitHub, nhắm thẳng vào các nhà phát triển đang tìm kiếm công cụ hợp pháp.

Trình tải HijackLoader đa giai đoạn và kỹ thuật né phân tích

Trình cài đặt độc hại, GitHubDesktopSetup-x64.exe (SHA256: e252bb114f5c…), là một ứng dụng .NET đơn tệp với dung lượng 127,68 MB, hoạt động như một trình tải đa giai đoạn có mức độ phức tạp cao.

Tổng quan về chuỗi lây nhiễm (Nguồn: An ninh mạng GMO).

Phân tích cho thấy các mẫu tương tự đã xuất hiện từ tháng 5 năm 2025, giả mạo dưới tên nhiều ứng dụng phổ biến khác như Chrome, Notion, 1Password và Bitwarden.

Trình tải này sử dụng hàng loạt kỹ thuật né tránh, đáng chú ý nhất là lợi dụng OpenCL (Open Computing Language) một API dựa trên GPU nhằm cản trở phân tích động trong các môi trường sandbox hoặc máy ảo không có trình điều khiển GPU.

Phần mềm độc hại còn cố ý làm rối mã, khiến việc khôi phục khóa giải mã bằng phân tích tĩnh trở nên cực kỳ khó khăn. Các nhà nghiên cứu buộc phải sử dụng máy vật lý có GPU mới có thể hoàn tất phân tích.

GMO Cybersecurity phát hiện việc triển khai OpenCL chứa các lỗi được cài cắm có chủ đích, trong đó các đối số được truyền theo giá trị thay vì tham chiếu, khiến kernel thực thi thất bại. Kết quả là khóa giải mã toàn số 0 được tạo ra, vô hiệu hóa cả phân tích động lẫn tĩnh, thể hiện một cơ chế chống đảo ngược rất tinh vi.

Việc offset tiêu đề gói 8 byte được đặt tại 0x7FAB159 xác nhận đây là ứng dụng một tệp. Offset và chữ ký này có thể kết hợp với các định danh khác để truy vết các mẫu liên quan bằng YARA.

Phần mềm cài đặt độc hại (Nguồn: GMO Cybersecurity).

Phân phối payload và duy trì quyền kiểm soát

Sau khi thực thi, mã độc tải xuống các tệp lưu trữ được mã hóa, bên trong chứa cả tệp nhị phân hợp lệ đã được ký (Control-Binary32.exe, Qt5Network.dll, Qt5Core.dll) và các thành phần độc hại.Trong quá trình này, các hàm clGetPlatformIDs và clGetDeviceIDs không trả về chuỗi thiết bị GPU quen thuộc như GeForce RTX 4090, cho thấy hành vi thao túng có chủ đích để đánh lạc hướng phân tích.

Những trò nghịch ngợm với OpenCL (Nguồn: GMO Cybersecurity).

Phần mềm độc hại khai thác kỹ thuật tải DLL từ bên ngoài và chèn mô-đun, tiêm mã vào vssapi.dll để triển khai HijackLoader – một trình tải từng được ghi nhận phân phối LummaC2 và nhiều mã độc phổ biến khác.

Cơ chế duy trì được thiết lập thông qua tác vụ theo lịch trình “WinSvcUpd”, tự động chạy mỗi khi người dùng đăng nhập. Đồng thời, công cụ PowerShell thêm ngoại lệ cho Microsoft Defender đối với các thư mục AppData, LocalAppData và ProgramData, tạo điều kiện cho các payload tiếp theo hoạt động mà không bị phát hiện.

Chiến dịch đạt đỉnh từ tháng 9 đến tháng 10 năm 2025, dù GitHub xác nhận đã biết về lỗ hổng từ ngày 9 tháng 9 năm 2025. Đến ngày 29 tháng 12 năm 2025, kỹ thuật này vẫn có thể tái tạo. Dù quảng cáo độc hại chủ yếu nhắm vào người dùng châu Âu, các ca lây nhiễm cũng đã được ghi nhận tại Nhật Bản và nhiều khu vực khác.

GMO Cybersecurity khuyến cáo chỉ tải trình cài đặt từ trang Phát hành chính thức, đồng thời đặc biệt cảnh giác với quảng cáo tìm kiếm được tài trợ. Chiến dịch này cho thấy các cuộc tấn công nhắm vào nhà phát triển đang lợi dụng chính những nền tảng đáng tin cậy, nhấn mạnh vai trò sống còn của an ninh chuỗi cung ứng phần mềm trong bối cảnh mối đe dọa ngày càng tinh vi.

Đọc chi tiết tại đây: gbhackers

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview