Duy Linh

Writer

Một chiến dịch phần mềm độc hại tinh vi mang tên GhostPoster đã xâm nhập khoảng 50.000 người dùng Firefox bằng cách khai thác chính biểu tượng của các tiện ích mở rộng trình duyệt. Các nhà nghiên cứu bảo mật tại Koi Security phát hiện tin tặc nhúng mã độc trực tiếp vào tệp logo PNG, biến hình ảnh tưởng như vô hại thành công cụ phát tán nguy hiểm, đủ sức né tránh nhiều cơ chế quét bảo mật truyền thống.

Cuộc tấn công GhostPoster sử dụng biểu tượng PNG để xâm nhập vào tài khoản của 50.000 người dùng Firefox.

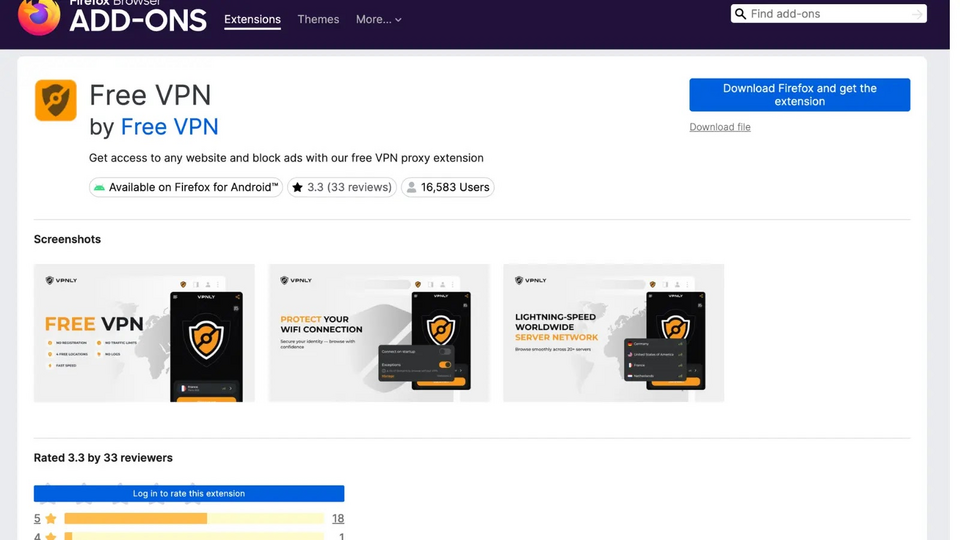

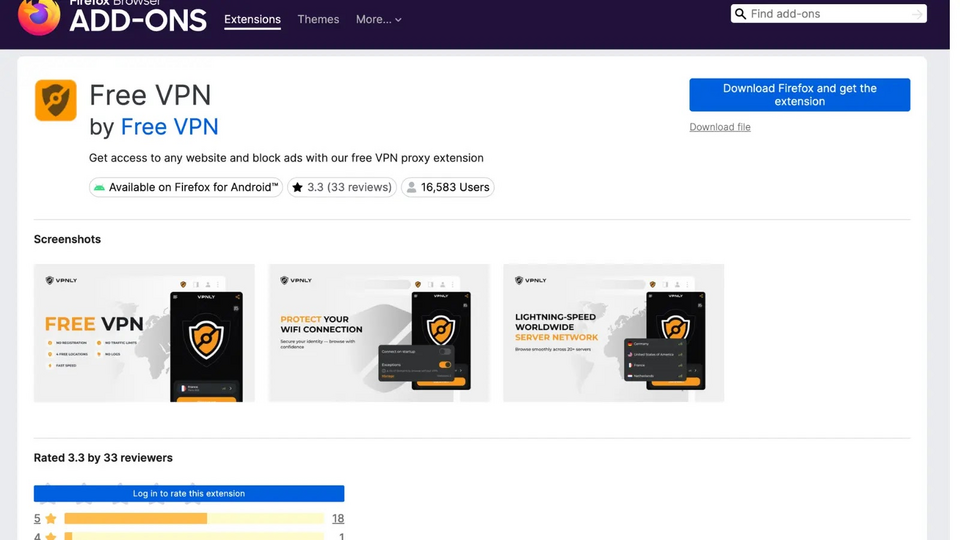

Chiến dịch này liên quan tới 17 tiện ích mở rộng Firefox, với tổng lượt cài đặt vượt 50.000. Trong đó, tiện ích Free VPN Forever đã xuất hiện trên cửa hàng tiện ích bổ sung Firefox từ tháng 9/2025 và nhanh chóng thu hút hơn 16.000 lượt cài đặt. Tại thời điểm báo cáo, tiện ích này cùng nhiều tiện ích khác vẫn đang hoạt động, giả mạo các dịch vụ VPN, công cụ dịch thuật, dự báo thời tiết và trình chặn quảng cáo.

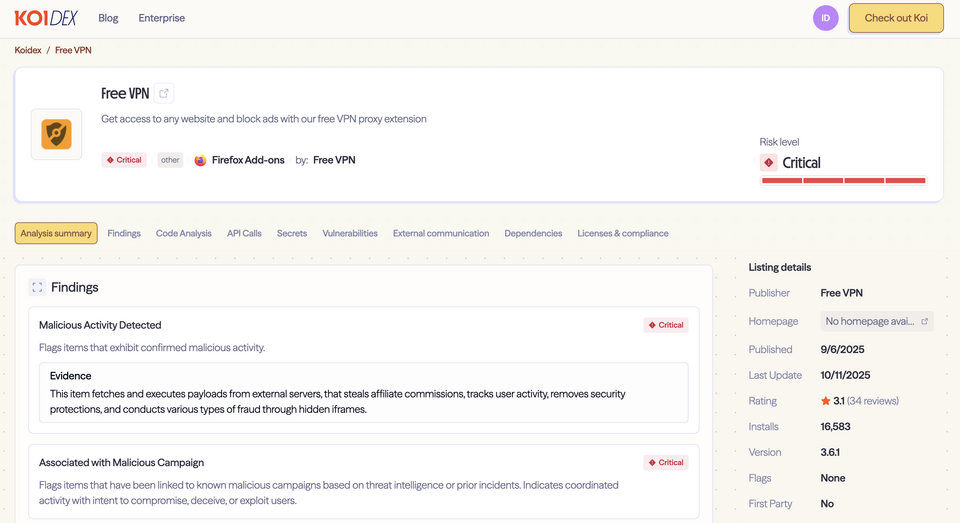

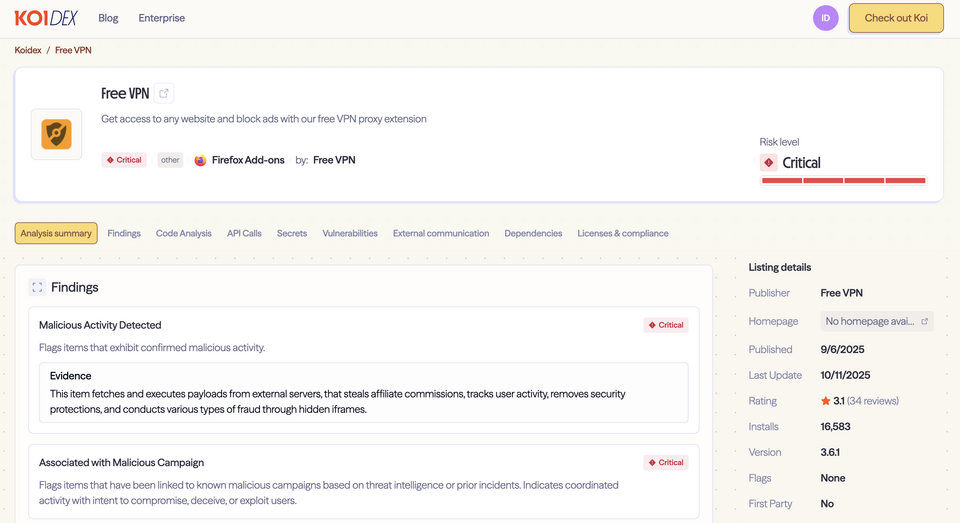

Báo cáo của Koidex về VPN miễn phí.

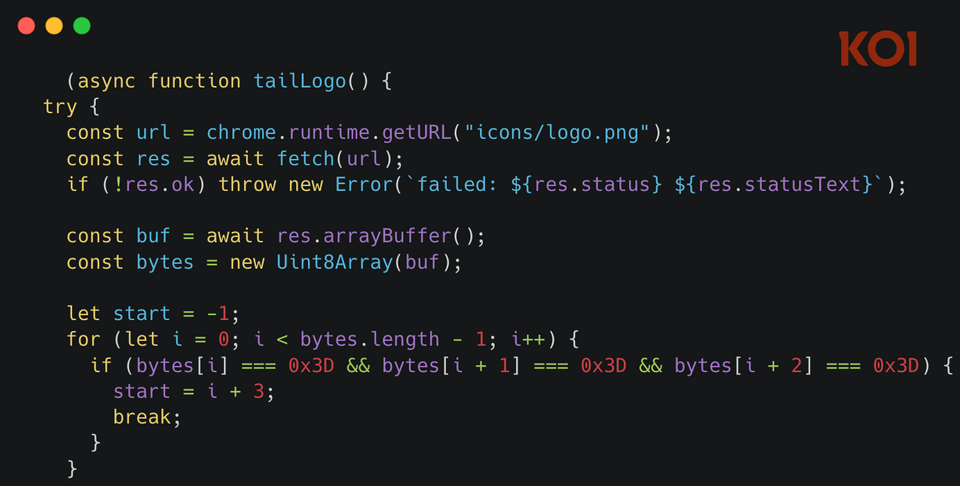

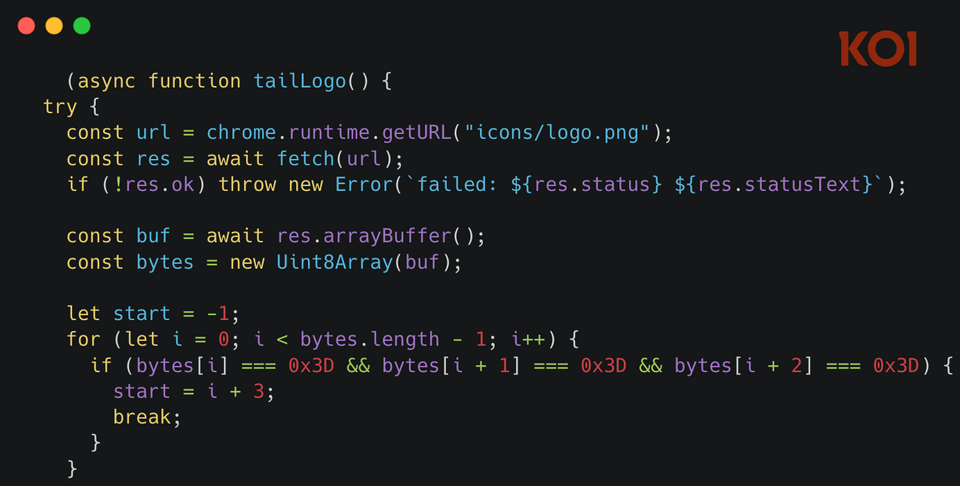

Sau đó, tiện ích quét các byte thô của hình ảnh để tìm một dấu hiệu đặc biệt gồm ba dấu bằng (===). Phần dữ liệu nằm sau dấu hiệu này không phải dữ liệu hình ảnh mà là mã JavaScript ẩn, sẵn sàng được trích xuất và thực thi. Logo lúc này đóng vai trò như một trình tải ban đầu, giúp mã độc liên hệ với máy chủ điều khiển tại liveupdt[.]com hoặc máy chủ dự phòng dealctr[.]com để tải về tải trọng chính.

Đang quét các byte logo để tìm kiếm mã độc ẩn.

Phần mềm độc hại áp dụng chiến thuật né tránh tinh vi khi chỉ kiểm tra máy chủ sau mỗi 48 giờ và chỉ tải dữ liệu trong 10% số lần kiểm tra. Cách hoạt động ngẫu nhiên này khiến việc theo dõi lưu lượng mạng trở nên khó khăn, cho phép tiện ích bị nhiễm tồn tại âm thầm trong thời gian dài.

Khi nhận được gói dữ liệu từ máy chủ C&C, mã độc tiến hành một chuỗi giải mã phức tạp: hoán đổi chữ hoa – chữ thường, đổi chỗ số 8 và số 9, giải mã Base64, sau đó mã hóa XOR bằng ID thời gian chạy duy nhất của tiện ích. Dữ liệu cuối cùng được lưu trong bộ nhớ trình duyệt, thiết lập khả năng tồn tại lâu dài trên hệ thống nạn nhân.

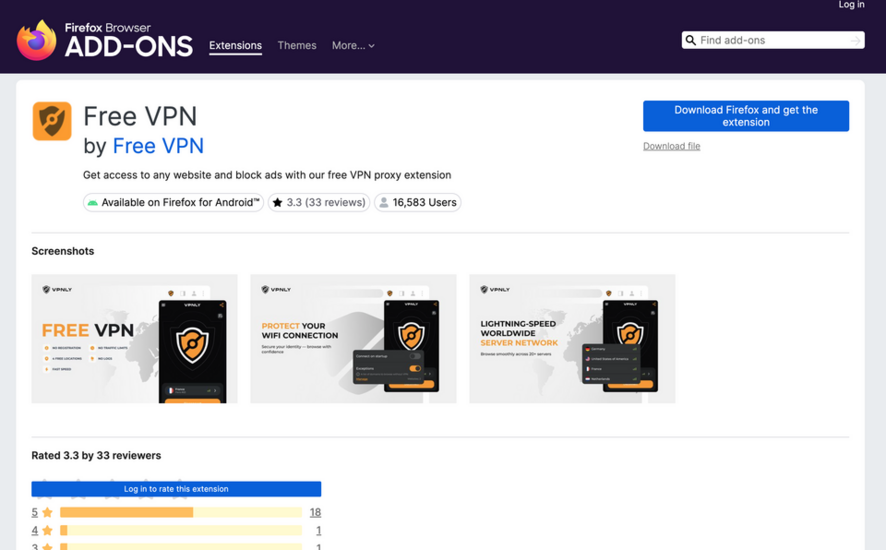

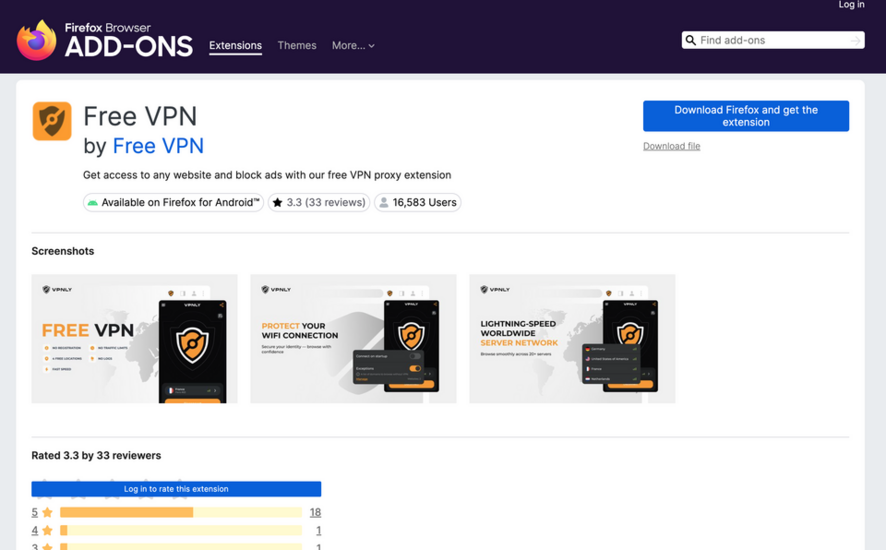

Trang của Free VPN trên cửa hàng ứng dụng Firefox.

Đồng thời, mã độc chèn mã theo dõi Google Analytics (ID: UA-60144933-8) vào mọi trang người dùng truy cập, thu thập dữ liệu như ngày cài đặt, thời gian lây nhiễm, nền tảng thương mại điện tử đã truy cập và mã định danh trình duyệt duy nhất. Đáng lo ngại hơn, tiện ích còn loại bỏ các tiêu đề bảo mật HTTP quan trọng, vô hiệu hóa Content-Security-Policy và X-Frame-Options, mở đường cho các cuộc tấn công clickjacking và cross-site scripting.

GhostPoster cũng tích hợp nhiều phương pháp vượt CAPTCHA bằng cách sử dụng lớp phủ vô hình để mô phỏng tương tác người dùng và các công cụ giải mã bên ngoài được lưu trữ tại refeuficn.github.io. Các iframe ẩn được chèn vào trang web để thực hiện gian lận quảng cáo và gian lận nhấp chuột, sau đó tự động biến mất sau 15 giây nhằm tránh bị phát hiện.

Chiến dịch này phản ánh xu hướng ngày càng đáng lo ngại của tiện ích VPN miễn phí độc hại. Trước đó, Urban VPN Proxy, tiện ích từng được Google giới thiệu tới 8 triệu người dùng, bị phát hiện thu thập các cuộc hội thoại AI từ ChatGPT, Claude và Gemini để bán cho các nhà môi giới dữ liệu. Tương tự, FreeVPN.One với hơn 100.000 lượt cài đặt đã âm thầm chụp ảnh màn hình thông tin ngân hàng, hình ảnh riêng tư và tài liệu nhạy cảm.

GhostPoster cho thấy tin tặc đang liên tục thử nghiệm nhiều cơ chế phân phối khác nhau, từ giấu mã trong PNG, tải JavaScript trực tiếp cho tới sử dụng các lệnh eval() ẩn với tên miền C&C được mã hóa. Điều này cho thấy mục tiêu của chúng là né phát hiện lâu nhất và tối đa hóa doanh thu. Người dùng nên khẩn trương rà soát các tiện ích Firefox đã cài đặt và gỡ bỏ ngay những tiện ích VPN hoặc tiện ích không rõ nguồn gốc để giảm thiểu rủi ro. (gbhackers)

Cuộc tấn công GhostPoster sử dụng biểu tượng PNG để xâm nhập vào tài khoản của 50.000 người dùng Firefox.

Chiến dịch này liên quan tới 17 tiện ích mở rộng Firefox, với tổng lượt cài đặt vượt 50.000. Trong đó, tiện ích Free VPN Forever đã xuất hiện trên cửa hàng tiện ích bổ sung Firefox từ tháng 9/2025 và nhanh chóng thu hút hơn 16.000 lượt cài đặt. Tại thời điểm báo cáo, tiện ích này cùng nhiều tiện ích khác vẫn đang hoạt động, giả mạo các dịch vụ VPN, công cụ dịch thuật, dự báo thời tiết và trình chặn quảng cáo.

Báo cáo của Koidex về VPN miễn phí.

Kỹ thuật giấu mã trong ảnh PNG và kiến trúc tấn công nhiều giai đoạn

GhostPoster sử dụng kỹ thuật giấu tin (steganography) để che mã JavaScript thực thi bên trong các tệp hình ảnh mà không làm thay đổi hình thức hiển thị. Khi người dùng cài đặt tiện ích như Free VPN Forever, tiện ích sẽ tải tệp logo.png của chính nó, một hành vi hoàn toàn bình thường nên không kích hoạt cảnh báo bảo mật.Sau đó, tiện ích quét các byte thô của hình ảnh để tìm một dấu hiệu đặc biệt gồm ba dấu bằng (===). Phần dữ liệu nằm sau dấu hiệu này không phải dữ liệu hình ảnh mà là mã JavaScript ẩn, sẵn sàng được trích xuất và thực thi. Logo lúc này đóng vai trò như một trình tải ban đầu, giúp mã độc liên hệ với máy chủ điều khiển tại liveupdt[.]com hoặc máy chủ dự phòng dealctr[.]com để tải về tải trọng chính.

Đang quét các byte logo để tìm kiếm mã độc ẩn.

Phần mềm độc hại áp dụng chiến thuật né tránh tinh vi khi chỉ kiểm tra máy chủ sau mỗi 48 giờ và chỉ tải dữ liệu trong 10% số lần kiểm tra. Cách hoạt động ngẫu nhiên này khiến việc theo dõi lưu lượng mạng trở nên khó khăn, cho phép tiện ích bị nhiễm tồn tại âm thầm trong thời gian dài.

Khi nhận được gói dữ liệu từ máy chủ C&C, mã độc tiến hành một chuỗi giải mã phức tạp: hoán đổi chữ hoa – chữ thường, đổi chỗ số 8 và số 9, giải mã Base64, sau đó mã hóa XOR bằng ID thời gian chạy duy nhất của tiện ích. Dữ liệu cuối cùng được lưu trong bộ nhớ trình duyệt, thiết lập khả năng tồn tại lâu dài trên hệ thống nạn nhân.

Chiếm quyền điều khiển trình duyệt và xu hướng nguy hiểm của VPN miễn phí

Sau khi hoàn tất cài đặt, GhostPoster thực hiện một cuộc chiếm quyền điều khiển trình duyệt toàn diện nhằm kiếm tiền mà người dùng không hề hay biết. Phần mềm độc hại chặn các liên kết tiếp thị liên kết trên những nền tảng thương mại điện tử lớn như Taobao và JD.com, chuyển hướng hoa hồng từ đối tác hợp pháp sang cho kẻ tấn công.

Trang của Free VPN trên cửa hàng ứng dụng Firefox.

Đồng thời, mã độc chèn mã theo dõi Google Analytics (ID: UA-60144933-8) vào mọi trang người dùng truy cập, thu thập dữ liệu như ngày cài đặt, thời gian lây nhiễm, nền tảng thương mại điện tử đã truy cập và mã định danh trình duyệt duy nhất. Đáng lo ngại hơn, tiện ích còn loại bỏ các tiêu đề bảo mật HTTP quan trọng, vô hiệu hóa Content-Security-Policy và X-Frame-Options, mở đường cho các cuộc tấn công clickjacking và cross-site scripting.

GhostPoster cũng tích hợp nhiều phương pháp vượt CAPTCHA bằng cách sử dụng lớp phủ vô hình để mô phỏng tương tác người dùng và các công cụ giải mã bên ngoài được lưu trữ tại refeuficn.github.io. Các iframe ẩn được chèn vào trang web để thực hiện gian lận quảng cáo và gian lận nhấp chuột, sau đó tự động biến mất sau 15 giây nhằm tránh bị phát hiện.

Chiến dịch này phản ánh xu hướng ngày càng đáng lo ngại của tiện ích VPN miễn phí độc hại. Trước đó, Urban VPN Proxy, tiện ích từng được Google giới thiệu tới 8 triệu người dùng, bị phát hiện thu thập các cuộc hội thoại AI từ ChatGPT, Claude và Gemini để bán cho các nhà môi giới dữ liệu. Tương tự, FreeVPN.One với hơn 100.000 lượt cài đặt đã âm thầm chụp ảnh màn hình thông tin ngân hàng, hình ảnh riêng tư và tài liệu nhạy cảm.

GhostPoster cho thấy tin tặc đang liên tục thử nghiệm nhiều cơ chế phân phối khác nhau, từ giấu mã trong PNG, tải JavaScript trực tiếp cho tới sử dụng các lệnh eval() ẩn với tên miền C&C được mã hóa. Điều này cho thấy mục tiêu của chúng là né phát hiện lâu nhất và tối đa hóa doanh thu. Người dùng nên khẩn trương rà soát các tiện ích Firefox đã cài đặt và gỡ bỏ ngay những tiện ích VPN hoặc tiện ích không rõ nguồn gốc để giảm thiểu rủi ro. (gbhackers)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview