CyberThao

Writer

Một nhóm học giả từ Nhóm nghiên cứu ASSET (Đại học Công nghệ và Thiết kế Singapore - SUTD) đã công bố một cuộc tấn công mới có khả năng làm sập modem và hạ cấp kết nối 5G xuống 4G mà không cần sử dụng trạm gốc giả mạo (gNB).

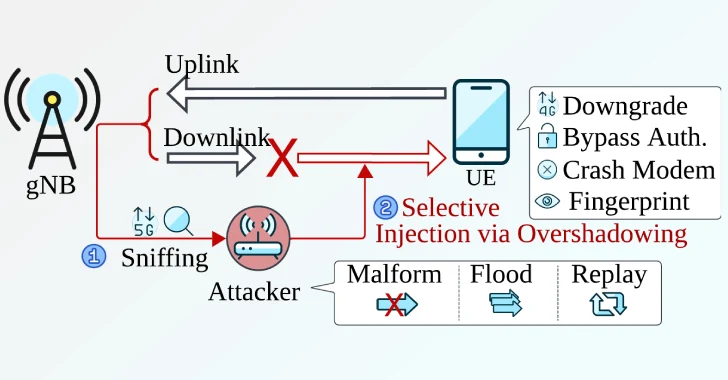

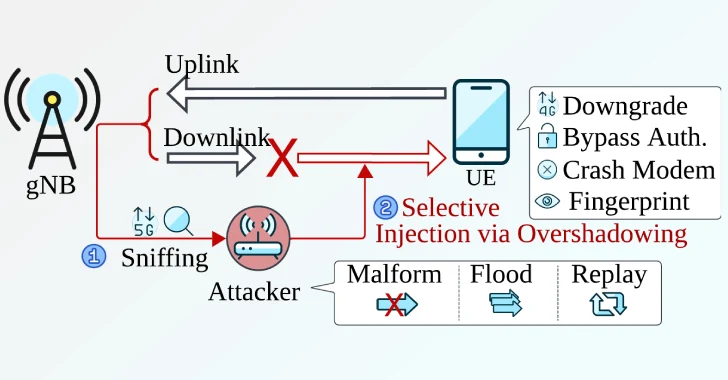

Công cụ đứng sau phương thức này có tên Sni5Gect (Sniffing 5G Inject) – bộ công cụ nguồn mở có khả năng đánh hơi tin nhắn chưa mã hóa giữa trạm gốc và thiết bị (UE - điện thoại), sau đó chèn tin nhắn tấn công trực tiếp vào thiết bị mục tiêu.

Các nhà nghiên cứu Shijie Luo, Matheus Garbelini, Sudipta Chattopadhyay và Jianying Zhou cho biết, công cụ này có thể khai thác để:

Trong thử nghiệm với các thiết bị như OnePlus Nord CE 2, Samsung Galaxy S22, Google Pixel 7 và Huawei P40 Pro, nghiên cứu cho thấy:

Theo nhóm nghiên cứu, Sni5Gect là công cụ nền tảng để nghiên cứu bảo mật 5G, không chỉ mở ra khả năng khai thác mà còn thúc đẩy các hướng nghiên cứu mới về phát hiện và ngăn chặn xâm nhập ở cấp độ gói tin, tăng cường lớp bảo mật vật lý cho 5G.

Đọc chi tiết tại đây: https://thehackernews.com/2025/08/new-sni5gect-attack-crashes-phones-and.html

Công cụ đứng sau phương thức này có tên Sni5Gect (Sniffing 5G Inject) – bộ công cụ nguồn mở có khả năng đánh hơi tin nhắn chưa mã hóa giữa trạm gốc và thiết bị (UE - điện thoại), sau đó chèn tin nhắn tấn công trực tiếp vào thiết bị mục tiêu.

Các nhà nghiên cứu Shijie Luo, Matheus Garbelini, Sudipta Chattopadhyay và Jianying Zhou cho biết, công cụ này có thể khai thác để:

- Làm sập modem UE

- Hạ cấp 5G xuống thế hệ cũ hơn

- Thu thập dấu vân tay thiết bị

- Bỏ qua quá trình xác thực

Rủi ro bảo mật từ Sni5Gect

Cơ chế này khai thác giai đoạn ngắn giữa quy trình RACH và khi bảo mật NAS được thiết lập. Trong giai đoạn này, tin nhắn chưa được mã hóa, cho phép kẻ tấn công lắng nghe, lấy RNTI để giải mã và chèn dữ liệu tấn công. Hậu quả có thể khiến modem bị treo, thiết bị bị hạ cấp xuống 4G – vốn dễ bị khai thác để theo dõi vị trí theo thời gian.Trong thử nghiệm với các thiết bị như OnePlus Nord CE 2, Samsung Galaxy S22, Google Pixel 7 và Huawei P40 Pro, nghiên cứu cho thấy:

- Tỷ lệ đánh hơi thành công đường lên và xuống: 80%

- Tỷ lệ chèn tin nhắn thành công: 70-90%

- Khoảng cách tấn công: tới 20 mét (≈ 65 feet)

Theo nhóm nghiên cứu, Sni5Gect là công cụ nền tảng để nghiên cứu bảo mật 5G, không chỉ mở ra khả năng khai thác mà còn thúc đẩy các hướng nghiên cứu mới về phát hiện và ngăn chặn xâm nhập ở cấp độ gói tin, tăng cường lớp bảo mật vật lý cho 5G.

Đọc chi tiết tại đây: https://thehackernews.com/2025/08/new-sni5gect-attack-crashes-phones-and.html

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview