Duy Linh

Writer

Một chiến dịch tấn công mạng tinh vi đã được phát hiện, trong đó tin tặc mạo danh Turkish Aerospace Industries (TUSAŞ) để phát tán phần mềm độc hại nhằm vào các doanh nghiệp Thổ Nhĩ Kỳ, đặc biệt trong lĩnh vực quốc phòng và hàng không vũ trụ. Chúng gửi email giả mạo chứa tập tin độc hại “TEKLİF İSTEĞİ – TUSAŞ TÜRK HAVACILIK UZAY SANAYİİ_xlsx.exe”, có mã SHA256 là 0cb819d32cb3a2f218c5a17c02bb8c06935e926ebacf1e40a746b01e960c68e4.

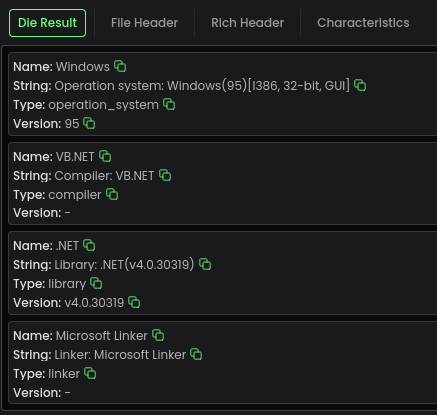

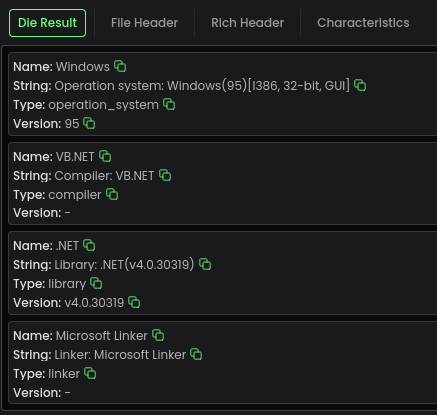

Tập tin thực thi định dạng PE32 này là ứng dụng .NET dành cho hệ điều hành Windows, chứa biến thể của Snake Keylogger – phần mềm độc hại chuyên đánh cắp dữ liệu như thông tin đăng nhập, cookie và dữ liệu tài chính từ trình duyệt và ứng dụng email.

Khi được chạy, mã độc sử dụng lệnh PowerShell để thêm chính nó vào danh sách loại trừ của Windows Defender, đồng thời lên lịch tác vụ tự động khởi động, giúp duy trì sự hiện diện lâu dài trong hệ thống nạn nhân.

Phần mềm này được báo cáo tới Đội Ứng phó Khẩn cấp Máy tính Quốc gia Thổ Nhĩ Kỳ (USOM), đồng thời các nạn nhân đang được thông báo để giảm thiểu rủi ro nhờ chia sẻ thông tin tình báo hợp tác.

Công cụ giải nén như Chiron Unpacker cho thấy mã nhị phân độc hại chính có tên "Remington", chứa mã rỗng chống phân tích, tránh các môi trường ảo như VM, Sandboxie, cũng như ngăn chặn Windows Defender và Task Manager.

Snake Keylogger nhắm tới dữ liệu từ các ứng dụng email như Outlook, FoxMail và Thunderbird bằng cách duyệt registry, phân loại và giải mã mật khẩu với hàm decryptOutlookPassword.

Phần mềm còn mở rộng phạm vi đánh cắp dữ liệu từ hơn 30 trình duyệt như Chrome, Firefox, Brave, Vivaldi, Edge… bao gồm thông tin tự động điền, thẻ tín dụng, cookie và các trang web người dùng truy cập.

Nó có tính năng chống bot, kiểm tra địa chỉ IP thuộc sandbox, đồng thời truyền dữ liệu bị đánh cắp thông qua các kênh như SMTP, FTP hoặc Telegram.

Cấu hình trích xuất cho thấy thông tin xác thực SMTP được mã hóa bằng DES, giải mã được bằng Python với khóa từ MD5, tiết lộ máy chủ mail.htcp.homes, cổng 587 và email [email protected].

Các quy tắc YARA tùy chỉnh đã giúp phát hiện công cụ bảo vệ Cassandra Protector, đánh dấu các thư viện .NET như System.Drawing.Bitmap với mức entropy cao – dấu hiệu điển hình của mã độc khó phân tích.

Snake Keylogger tận dụng các lệnh như NtCreateUserProcess, Add-MpPreference -ExclusionPath, và schtasks.exe để duy trì quyền truy cập thông qua các tác vụ XML trong thư mục tạm.

Bên phòng thủ có thể sử dụng thông tin cấu hình đã giải mã và các quy tắc YARA để cải thiện khả năng phát hiện mối đe dọa. Chiến dịch này là minh chứng cho sự phát triển tinh vi của các nhóm tin tặc đánh cắp thông tin trong ngành quốc phòng và công nghiệp, đặt ra yêu cầu cao hơn về kiểm soát email, phân tích hành vi và giám sát thời gian thực.

Chỉ số thỏa hiệp (IOC):

Tập tin thực thi định dạng PE32 này là ứng dụng .NET dành cho hệ điều hành Windows, chứa biến thể của Snake Keylogger – phần mềm độc hại chuyên đánh cắp dữ liệu như thông tin đăng nhập, cookie và dữ liệu tài chính từ trình duyệt và ứng dụng email.

Khi được chạy, mã độc sử dụng lệnh PowerShell để thêm chính nó vào danh sách loại trừ của Windows Defender, đồng thời lên lịch tác vụ tự động khởi động, giúp duy trì sự hiện diện lâu dài trong hệ thống nạn nhân.

Phần mềm này được báo cáo tới Đội Ứng phó Khẩn cấp Máy tính Quốc gia Thổ Nhĩ Kỳ (USOM), đồng thời các nạn nhân đang được thông báo để giảm thiểu rủi ro nhờ chia sẻ thông tin tình báo hợp tác.

Phân tích sâu: Mã độc nhiều lớp và khả năng chống phân tích

Mã độc sử dụng cấu trúc đa lớp, bắt đầu với một ứng dụng vô hại có tên “temperatureConverterForm”, mô phỏng chức năng chuyển đổi nhiệt độ (ví dụ 98°F ≈ 36,7°C) để che giấu mục đích thật. Sau khi kích hoạt, nó tải mã độc chính vào bộ nhớ thông qua Assembly.Load và Activator.CreateInstance.Công cụ giải nén như Chiron Unpacker cho thấy mã nhị phân độc hại chính có tên "Remington", chứa mã rỗng chống phân tích, tránh các môi trường ảo như VM, Sandboxie, cũng như ngăn chặn Windows Defender và Task Manager.

Snake Keylogger nhắm tới dữ liệu từ các ứng dụng email như Outlook, FoxMail và Thunderbird bằng cách duyệt registry, phân loại và giải mã mật khẩu với hàm decryptOutlookPassword.

Phần mềm còn mở rộng phạm vi đánh cắp dữ liệu từ hơn 30 trình duyệt như Chrome, Firefox, Brave, Vivaldi, Edge… bao gồm thông tin tự động điền, thẻ tín dụng, cookie và các trang web người dùng truy cập.

Nó có tính năng chống bot, kiểm tra địa chỉ IP thuộc sandbox, đồng thời truyền dữ liệu bị đánh cắp thông qua các kênh như SMTP, FTP hoặc Telegram.

Cấu hình trích xuất cho thấy thông tin xác thực SMTP được mã hóa bằng DES, giải mã được bằng Python với khóa từ MD5, tiết lộ máy chủ mail.htcp.homes, cổng 587 và email [email protected].

Các quy tắc YARA tùy chỉnh đã giúp phát hiện công cụ bảo vệ Cassandra Protector, đánh dấu các thư viện .NET như System.Drawing.Bitmap với mức entropy cao – dấu hiệu điển hình của mã độc khó phân tích.

Snake Keylogger tận dụng các lệnh như NtCreateUserProcess, Add-MpPreference -ExclusionPath, và schtasks.exe để duy trì quyền truy cập thông qua các tác vụ XML trong thư mục tạm.

Bên phòng thủ có thể sử dụng thông tin cấu hình đã giải mã và các quy tắc YARA để cải thiện khả năng phát hiện mối đe dọa. Chiến dịch này là minh chứng cho sự phát triển tinh vi của các nhóm tin tặc đánh cắp thông tin trong ngành quốc phòng và công nghiệp, đặt ra yêu cầu cao hơn về kiểm soát email, phân tích hành vi và giám sát thời gian thực.

Chỉ số thỏa hiệp (IOC):

- Tên tệp: TEKLİF İSTEĞİ – TUSAŞ TÜRK HAVACILIK UZAY SANAYİİ_xlsx.exe

- SHA256: 0cb819d32cb3a2f218c5a17c02bb8c06935e926ebacf1e40a746b01e960c68e4

- Các chuỗi mã độc khác:

- Montero: 3c9cddf85962249a967b3827e3edb4acb710dc0e3088c619342e2ce6df35bfbc

- vJfV: 82fa8156e9d4fb47cd20908818b9172f86ed13eb683041658f242c58ce0a9cff

- jVf4P: 2859b8700fc6111c40b806d114c43e2e3b4faa536eeab57d604818562905b911

- Bị giam cầm: 11f577cc6b6af304332d47fba2122ffb193e81378662ea7093ebe971107d89d6

- SMTP:

- Máy chủ: mail.htcp.homes

- Cổng: 587

- Email: [email protected]

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview