Duy Linh

Writer

Nhóm tin tặc PoisonSeed, có liên kết lỏng lẻo với Scattered Spider và CryptoChameleon, đang sử dụng một bộ công cụ lừa đảo chủ động nhằm vượt qua xác thực đa yếu tố (MFA) và đánh cắp thông tin đăng nhập của cá nhân và tổ chức. Hoạt động từ tháng 4/2025, công cụ này nhắm vào dịch vụ đăng nhập của các nhà cung cấp CRM và email hàng loạt như Google, SendGrid và Mailchimp. Khi chiếm quyền kiểm soát, kẻ tấn công có thể sử dụng hạ tầng email bị xâm nhập để phát tán thư rác và lừa đảo tiền điện tử.

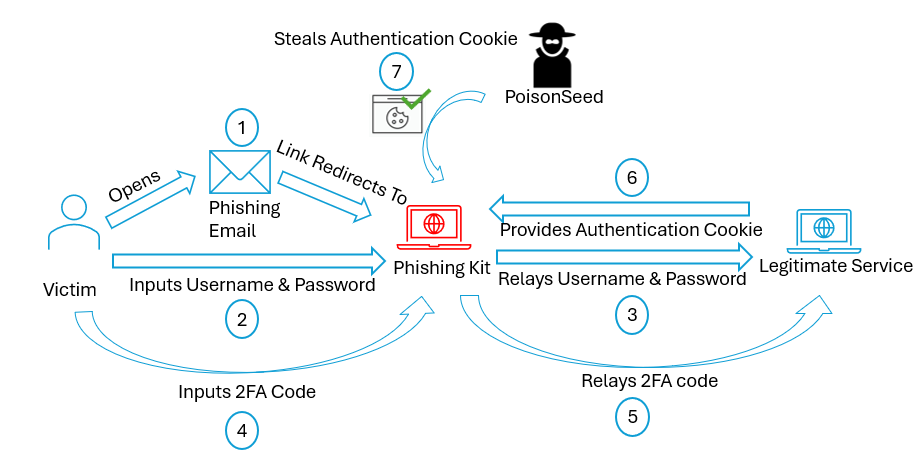

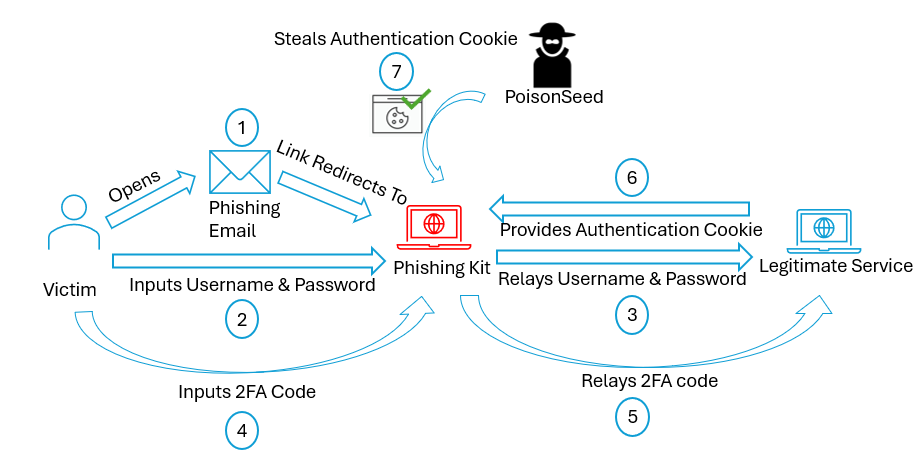

PoisonSeed gửi email lừa đảo chứa liên kết độc hại dẫn nạn nhân đến các tên miền giả mạo. Email của nạn nhân được mã hóa và chèn vào URL, sau đó lưu dưới dạng cookie để xác thực phía máy chủ — kỹ thuật gọi là “lừa đảo xác thực chính xác”. Công cụ này còn giả lập giao diện hợp pháp, bao gồm thử thách Cloudflare Turnstile, để xác minh email mã hóa và tránh bị chặn bởi dịch vụ mục tiêu. Sau khi xác thực, nạn nhân thấy biểu mẫu đăng nhập, thông tin được chuyển tiếp qua cơ chế “Kẻ tấn công ở giữa” (AitM), giúp PoisonSeed chặn thông tin đăng nhập, mã xác thực, SMS, email 2FA và cả khóa API.

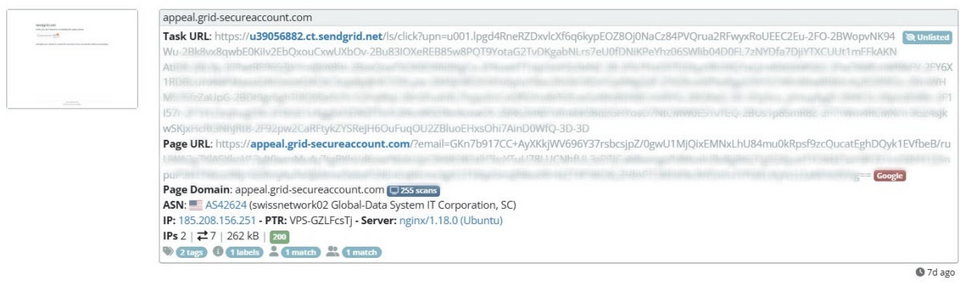

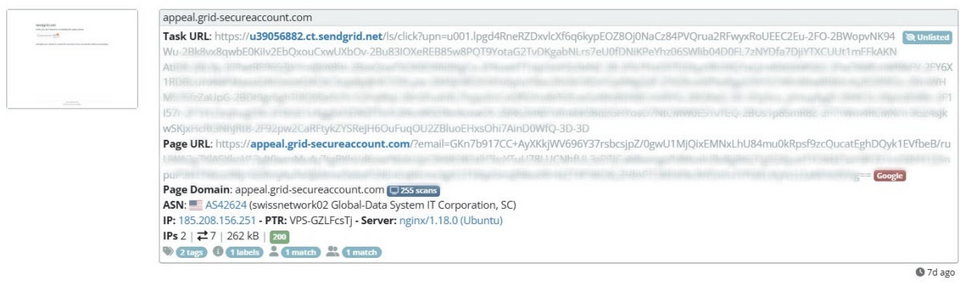

URL SendGrid chuyển hướng đến tên miền lừa đảo của PoisonSeed

Theo báo cáo của Nviso, cách này cho phép tin tặc vượt qua MFA, truy cập trái phép và trích xuất danh sách email để phục vụ cho các hoạt động độc hại khác, như thao túng cụm từ khôi phục ví tiền điện tử. Bộ công cụ được lập trình bằng React với kiến trúc rõ ràng: App.jsx bảo vệ tuyến, TurnstileChallenge.jsx xử lý xác minh bot với độ trễ chống tự động hóa, cùng biểu mẫu đăng nhập và xử lý 2FA. Công cụ dùng Axios để gọi API tới các điểm cuối như /check-email và /login, vừa gửi dữ liệu tới dịch vụ thật vừa ghi lại cookie phiên.

Chuỗi tấn công lừa đảo PoisonSeed

Hạ tầng của PoisonSeed có đặc điểm đồng nhất: tên miền đăng ký qua NICENIC, lưu trữ chủ yếu trên Cloudflare, cùng DE-Firstcolo và SWISSNETWORK02. Máy chủ DNS dùng Cloudflare và Bunny.net để che giấu. Các biện pháp săn tìm bao gồm dùng URLScan để truy vấn tên tệp API, tham số URL và tên cookie, kết hợp quét WHOIS bằng SilentPush với điều kiện tên miền thiếu dữ liệu và đăng ký sau tháng 3/2025.

Giải pháp phòng ngừa được khuyến nghị gồm: sử dụng khóa FIDO2 chống lừa đảo, loại bỏ phương thức MFA dễ tấn công như SMS, nâng cao khả năng phát hiện đăng nhập bất thường và kiểm soát chặt xuất dữ liệu hàng loạt. Khi PoisonSeed tiếp tục phát triển theo mô hình của cộng đồng “The Com”, tổ chức cần tăng cường nhận thức người dùng và giám sát sát sao để giảm thiểu rủi ro.

Ví dụ tên miền độc hại:

PoisonSeed gửi email lừa đảo chứa liên kết độc hại dẫn nạn nhân đến các tên miền giả mạo. Email của nạn nhân được mã hóa và chèn vào URL, sau đó lưu dưới dạng cookie để xác thực phía máy chủ — kỹ thuật gọi là “lừa đảo xác thực chính xác”. Công cụ này còn giả lập giao diện hợp pháp, bao gồm thử thách Cloudflare Turnstile, để xác minh email mã hóa và tránh bị chặn bởi dịch vụ mục tiêu. Sau khi xác thực, nạn nhân thấy biểu mẫu đăng nhập, thông tin được chuyển tiếp qua cơ chế “Kẻ tấn công ở giữa” (AitM), giúp PoisonSeed chặn thông tin đăng nhập, mã xác thực, SMS, email 2FA và cả khóa API.

URL SendGrid chuyển hướng đến tên miền lừa đảo của PoisonSeed

Theo báo cáo của Nviso, cách này cho phép tin tặc vượt qua MFA, truy cập trái phép và trích xuất danh sách email để phục vụ cho các hoạt động độc hại khác, như thao túng cụm từ khôi phục ví tiền điện tử. Bộ công cụ được lập trình bằng React với kiến trúc rõ ràng: App.jsx bảo vệ tuyến, TurnstileChallenge.jsx xử lý xác minh bot với độ trễ chống tự động hóa, cùng biểu mẫu đăng nhập và xử lý 2FA. Công cụ dùng Axios để gọi API tới các điểm cuối như /check-email và /login, vừa gửi dữ liệu tới dịch vụ thật vừa ghi lại cookie phiên.

Chuỗi tấn công lừa đảo PoisonSeed

Hạ tầng của PoisonSeed có đặc điểm đồng nhất: tên miền đăng ký qua NICENIC, lưu trữ chủ yếu trên Cloudflare, cùng DE-Firstcolo và SWISSNETWORK02. Máy chủ DNS dùng Cloudflare và Bunny.net để che giấu. Các biện pháp săn tìm bao gồm dùng URLScan để truy vấn tên tệp API, tham số URL và tên cookie, kết hợp quét WHOIS bằng SilentPush với điều kiện tên miền thiếu dữ liệu và đăng ký sau tháng 3/2025.

Giải pháp phòng ngừa được khuyến nghị gồm: sử dụng khóa FIDO2 chống lừa đảo, loại bỏ phương thức MFA dễ tấn công như SMS, nâng cao khả năng phát hiện đăng nhập bất thường và kiểm soát chặt xuất dữ liệu hàng loạt. Khi PoisonSeed tiếp tục phát triển theo mô hình của cộng đồng “The Com”, tổ chức cần tăng cường nhận thức người dùng và giám sát sát sao để giảm thiểu rủi ro.

Ví dụ tên miền độc hại:

- device-sendgrid[.]com

- navigate-sendgrid[.]com

- https-sendgrid[.]com

- network-sendgrid[.]com

- sso-sendgridnetwork[.]com

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview