Một chiến dịch tấn công phức tạp nhắm vào kho lưu trữ mã nguồn PyPI (Python Package Index), trong đó hacker sử dụng gói phần mềm độc hại đã được tinh chỉnh nhằm đánh cắp thông tin nhạy cảm từ các môi trường đám mây và doanh nghiệp.

Điểm đáng chú ý là mã độc sử dụng lớp CharStream với giá trị seed cố định (0x1337) để sinh ra 10 tên miền C2 giả ngẫu nhiên. Cách làm này cho phép:

Điểm đáng chú ý là mã độc sử dụng lớp CharStream với giá trị seed cố định (0x1337) để sinh ra 10 tên miền C2 giả ngẫu nhiên. Cách làm này cho phép:

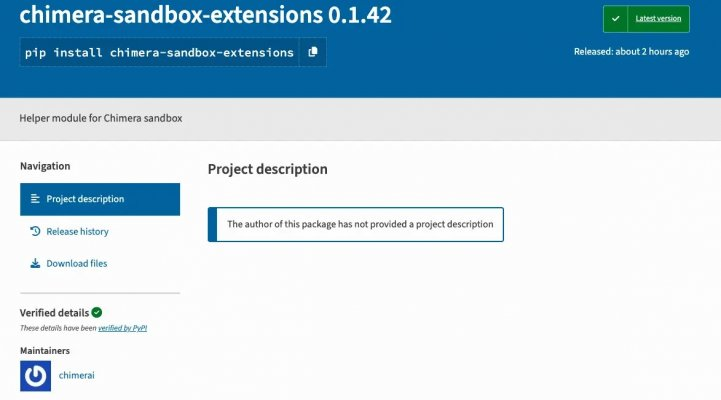

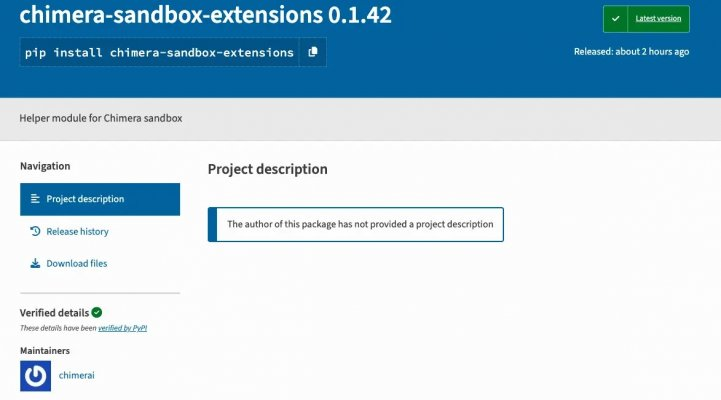

Nguồn gốc của gói độc hại:

- Tên gói độc hại: chimera-sandbox-extensions

- Được thiết kế tinh vi để giả dạng phần mở rộng hợp pháp dành cho môi trường sandbox có tên Chimera.

- Đối tượng phát tán: Nhóm tấn công chưa rõ danh tính, nhưng có dấu hiệu chuyên nghiệp, hiểu rõ kiến trúc bảo mật doanh nghiệp và cloud.

- Được phát hiện bởi nhóm phân tích của JFrog trong quá trình giám sát định kỳ các kho mã nguồn mở.

Cách thức hoạt động: Tấn công nhiều lớp, nhắm thẳng doanh nghiệp

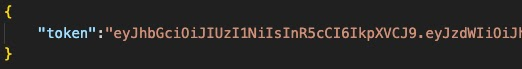

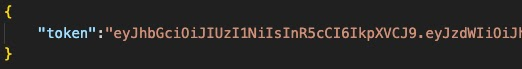

Khi lập trình viên cài đặt gói "chimera-sandbox-extensions", một chuỗi các hành động độc hại được âm thầm thực hiện:- Kết nối đến máy chủ điều khiển (C2):

- Sử dụng thuật toán DGA (Domain Generation Algorithm) để tạo ngẫu nhiên các tên miền dưới dạng:

"twdtsgc8iuryd0iu.chimerasandbox.workers.dev/auth" - Điều này giúp mã độc khó bị phát hiện và chặn đứng.

- Sử dụng thuật toán DGA (Domain Generation Algorithm) để tạo ngẫu nhiên các tên miền dưới dạng:

- Thu thập dữ liệu nhạy cảm từ môi trường doanh nghiệp, bao gồm:

- Mã xác thực AWS

- Thông tin cấu hình CI/CD pipeline

- Thông tin từ hệ thống quản lý thiết bị JAMF

- Cấu hình proxy của Zscaler

- Gửi dữ liệu về máy chủ của kẻ tấn công. Tại đây, hệ thống phía máy chủ sẽ tùy biến phản hồi, quyết định có tải thêm mã độc tùy theo giá trị và cấu hình của nạn nhân.

- Giữ tính nhất quán giữa client và server trong việc xác định tên miền.

- Tránh bị phát hiện dễ dàng bởi các hệ thống bảo mật truyền thống.

- Tăng độ sống sót khi một số tên miền bị chặn, các tên khác vẫn tiếp tục hoạt động.

Chiến dịch không nhắm vào người dùng cá nhân, mà chọn lọc các đối tượng doanh nghiệp, đặc biệt là:class CharStream:

def __init__(self, seed: int = 0x1337, width: int = 10):

self.S, self.width = list(range(256)), width

self.state = seed & 0xFFFF

self.charset = string.ascii_lowercase + string.digits

- Các tổ chức vận hành nhiều dịch vụ trên nền tảng đám mây như AWS.

- Những đội ngũ DevOps sử dụng PyPI để quản lý dependency trong CI/CD pipeline.

- Các công ty dùng các hệ thống như JAMF (quản lý thiết bị Apple) hay Zscaler (bảo mật truy cập mạng).

Đánh giá độ nguy hiểm

| Yếu tố | Mức độ |

|---|---|

| Mức độ tinh vi | Rất cao (multi-stage, DGA, tùy biến theo nạn nhân) |

| Mục tiêu | Doanh nghiệp, hạ tầng cloud |

| Phạm vi ảnh hưởng | Toàn cầu, đặc biệt nguy hiểm với các tổ chức phụ thuộc mã nguồn mở |

| Phát hiện | Khó, vì giả dạng package hợp pháp |

| Khả năng lan rộng | Có, nếu các gói bị phát tán qua CI/CD hoặc môi trường chia sẻ nội bộ |

Khuyến nghị và giải pháp phòng ngừa

- Kiểm tra và xác minh tính hợp lệ của các gói phần mềm trước khi cài đặt, đặc biệt từ các nguồn như PyPI.

- Áp dụng chính sách hạn chế quyền truy cập và cài đặt phần mềm chỉ cho các tài khoản đáng tin cậy.

- Cập nhật phần mềm và hệ điều hành thường xuyên để vá các lỗ hổng bảo mật.

- Sử dụng giải pháp giám sát hoạt động mạng và phát hiện các hành vi bất thường liên quan đến truy cập dữ liệu nhạy cảm.

- Thiết lập các lớp xác thực đa yếu tố cho các tài khoản quản trị và dịch vụ đám mây.

- Giám sát và chặn các miền và địa chỉ IP đáng ngờ, đặc biệt các miền tạo tự động theo thuật toán phức tạp.

Theo WhiteHat.vn

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview