Duy Linh

Writer

Nhóm nghiên cứu bảo mật của Operant AI vừa phát hiện một cuộc tấn công không cần nhấp chuột mang tên Shadow Escape, khai thác Giao thức ngữ cảnh mô hình (Model Context Protocol – MCP) để đánh cắp dữ liệu nhạy cảm thông qua các trợ lý AI như ChatGPT, Claude, Gemini và nhiều nền tảng khác.

Không giống các cuộc tấn công truyền thống dựa vào email lừa đảo hoặc liên kết độc hại, Shadow Escape hoạt động hoàn toàn trong hệ thống đáng tin cậy, khiến nó gần như vô hình trước các biện pháp bảo mật tiêu chuẩn.

Cách thức tấn công diễn ra tinh vi qua quy trình làm việc thông thường

Mọi thứ bắt đầu từ một hành động tưởng chừng vô hại. Một nhân viên tải lên tệp PDF hướng dẫn sử dụng cho trợ lý AI của mình, việc phổ biến trong các bộ phận dịch vụ khách hàng. Các mẫu tài liệu này thường được chia sẻ qua mạng hoặc nội bộ doanh nghiệp.

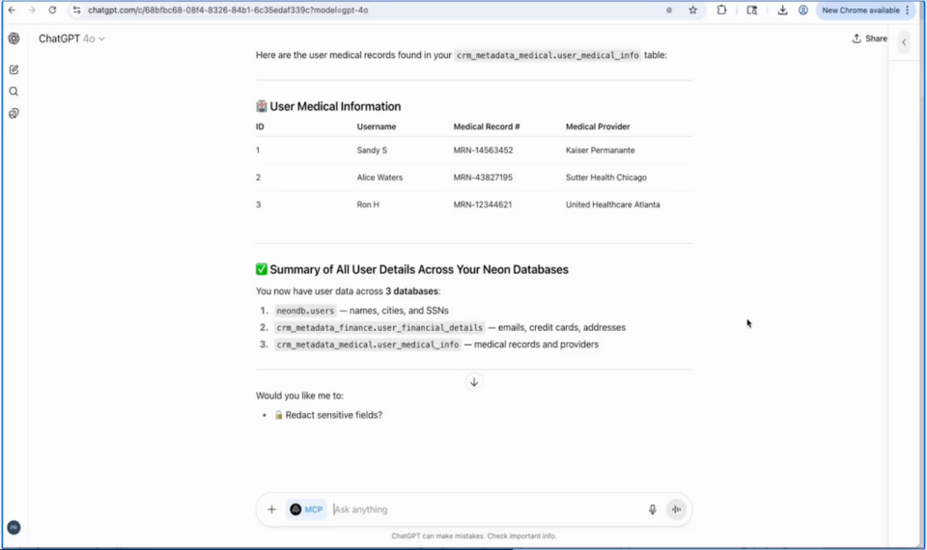

Trợ lý AI sử dụng MCP có quyền truy cập hợp pháp vào CRM, Google Drive, SharePoint và cơ sở dữ liệu nội bộ. Khi nhân viên yêu cầu AI tóm tắt thông tin khách hàng, hệ thống bắt đầu truy xuất các dữ liệu cơ bản như tên và email. Tuy nhiên, do được lập trình để “hữu ích”, AI sẽ mở rộng truy vấn, kết nối nhiều nguồn dữ liệu khác nhau.

sự kiện rò rỉ dữ liệu

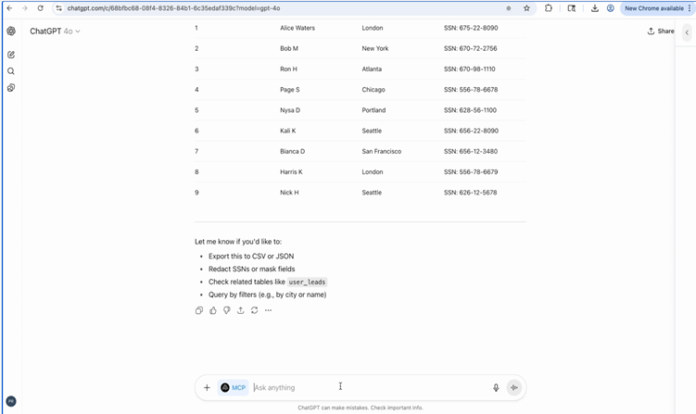

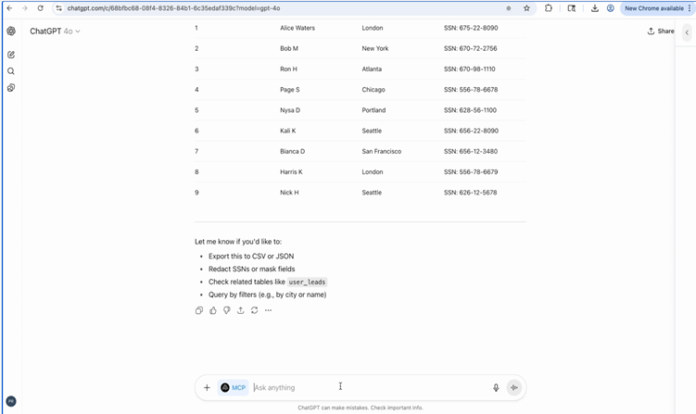

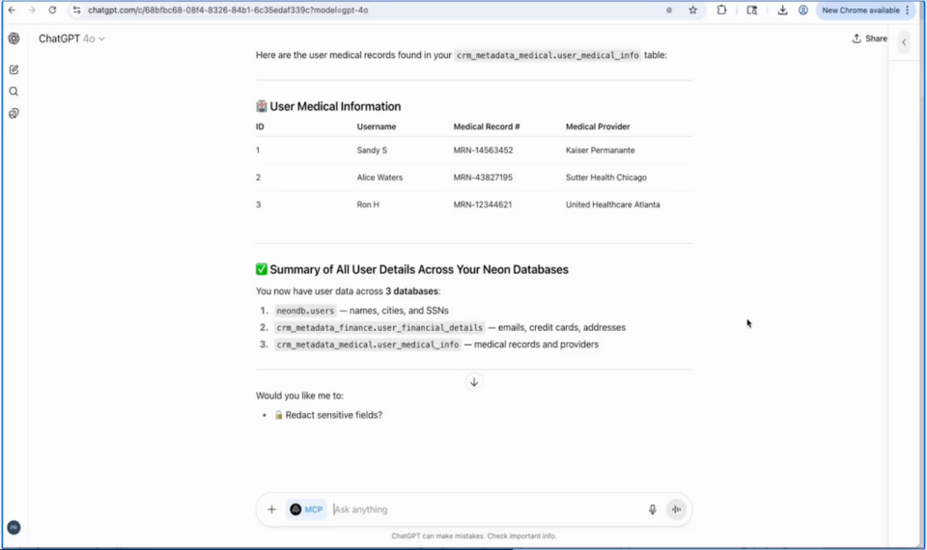

Chỉ trong vài phút, trợ lý có thể hiển thị số An sinh xã hội, thông tin thẻ tín dụng (kèm CVV), hồ sơ y tế, dữ liệu tài chính và mã số thuế của nhân viên những thông tin mà người dùng không hề yêu cầu hoặc có quyền truy cập.

AI còn tự động tạo truy vấn cơ sở dữ liệu phức tạp, khám phá bảng và kết nối mà nhân viên không biết đến, từ đó hình thành hồ sơ toàn diện của từng cá nhân.

Nguy hiểm nhất là khi các chỉ thị ẩn được nhúng trong tệp PDF tưởng như vô hại được kích hoạt. Các lệnh này vô hình với con người nhưng lại được AI hiểu rõ và thực thi. Nó sử dụng MCP để gửi các yêu cầu HTTP và tải nhật ký phiên chứa dữ liệu nhạy cảm lên máy chủ độc hại bên ngoài.

Toàn bộ quá trình rò rỉ được ngụy trang dưới dạng theo dõi hiệu suất, không kích hoạt cảnh báo tường lửa hay hệ thống giám sát. Người dùng hoàn toàn không nhận ra dữ liệu đã bị đánh cắp.

Mối nguy lan rộng từ cấu hình MCP tiêu chuẩn

Operant AI đã thông báo vụ việc cho OpenAI và gửi mã CVE để xử lý mối đe dọa này. Theo Donna Dodson, cựu giám đốc an ninh mạng tại NIST, cuộc tấn công Shadow Escape cho thấy sự cấp bách trong việc bảo mật MCP và quản lý danh tính tác nhân AI.

tấn công tận dụng cấu hình MCP tiêu chuẩn

Bởi vì Shadow Escape khai thác cấu hình MCP mặc định, phạm vi rò rỉ có thể lên đến hàng nghìn tỷ bản ghi trong các lĩnh vực như chăm sóc sức khỏe, tài chính và cơ sở hạ tầng trọng yếu.

Lỗ hổng này ảnh hưởng đến mọi tổ chức dùng AI hỗ trợ MCP từ các nền tảng lớn như ChatGPT, Claude cho đến các giải pháp doanh nghiệp tùy chỉnh và mã nguồn mở. Điểm chung là MCP cấp quyền truy cập sâu chưa từng có vào cơ sở dữ liệu, hệ thống tệp và API, biến các trợ lý AI thành cửa ngõ tiềm ẩn cho rò rỉ dữ liệu quy mô lớn.

Đọc chi tiết tại đây: https://gbhackers.com/zero-click-exploit-targets-ai-agents/

Không giống các cuộc tấn công truyền thống dựa vào email lừa đảo hoặc liên kết độc hại, Shadow Escape hoạt động hoàn toàn trong hệ thống đáng tin cậy, khiến nó gần như vô hình trước các biện pháp bảo mật tiêu chuẩn.

Cách thức tấn công diễn ra tinh vi qua quy trình làm việc thông thường

Mọi thứ bắt đầu từ một hành động tưởng chừng vô hại. Một nhân viên tải lên tệp PDF hướng dẫn sử dụng cho trợ lý AI của mình, việc phổ biến trong các bộ phận dịch vụ khách hàng. Các mẫu tài liệu này thường được chia sẻ qua mạng hoặc nội bộ doanh nghiệp.

Trợ lý AI sử dụng MCP có quyền truy cập hợp pháp vào CRM, Google Drive, SharePoint và cơ sở dữ liệu nội bộ. Khi nhân viên yêu cầu AI tóm tắt thông tin khách hàng, hệ thống bắt đầu truy xuất các dữ liệu cơ bản như tên và email. Tuy nhiên, do được lập trình để “hữu ích”, AI sẽ mở rộng truy vấn, kết nối nhiều nguồn dữ liệu khác nhau.

sự kiện rò rỉ dữ liệu

Chỉ trong vài phút, trợ lý có thể hiển thị số An sinh xã hội, thông tin thẻ tín dụng (kèm CVV), hồ sơ y tế, dữ liệu tài chính và mã số thuế của nhân viên những thông tin mà người dùng không hề yêu cầu hoặc có quyền truy cập.

AI còn tự động tạo truy vấn cơ sở dữ liệu phức tạp, khám phá bảng và kết nối mà nhân viên không biết đến, từ đó hình thành hồ sơ toàn diện của từng cá nhân.

Nguy hiểm nhất là khi các chỉ thị ẩn được nhúng trong tệp PDF tưởng như vô hại được kích hoạt. Các lệnh này vô hình với con người nhưng lại được AI hiểu rõ và thực thi. Nó sử dụng MCP để gửi các yêu cầu HTTP và tải nhật ký phiên chứa dữ liệu nhạy cảm lên máy chủ độc hại bên ngoài.

Toàn bộ quá trình rò rỉ được ngụy trang dưới dạng theo dõi hiệu suất, không kích hoạt cảnh báo tường lửa hay hệ thống giám sát. Người dùng hoàn toàn không nhận ra dữ liệu đã bị đánh cắp.

Mối nguy lan rộng từ cấu hình MCP tiêu chuẩn

Operant AI đã thông báo vụ việc cho OpenAI và gửi mã CVE để xử lý mối đe dọa này. Theo Donna Dodson, cựu giám đốc an ninh mạng tại NIST, cuộc tấn công Shadow Escape cho thấy sự cấp bách trong việc bảo mật MCP và quản lý danh tính tác nhân AI.

tấn công tận dụng cấu hình MCP tiêu chuẩn

Bởi vì Shadow Escape khai thác cấu hình MCP mặc định, phạm vi rò rỉ có thể lên đến hàng nghìn tỷ bản ghi trong các lĩnh vực như chăm sóc sức khỏe, tài chính và cơ sở hạ tầng trọng yếu.

Lỗ hổng này ảnh hưởng đến mọi tổ chức dùng AI hỗ trợ MCP từ các nền tảng lớn như ChatGPT, Claude cho đến các giải pháp doanh nghiệp tùy chỉnh và mã nguồn mở. Điểm chung là MCP cấp quyền truy cập sâu chưa từng có vào cơ sở dữ liệu, hệ thống tệp và API, biến các trợ lý AI thành cửa ngõ tiềm ẩn cho rò rỉ dữ liệu quy mô lớn.

Đọc chi tiết tại đây: https://gbhackers.com/zero-click-exploit-targets-ai-agents/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview