Duy Linh

Writer

Một chiến dịch lừa đảo tinh vi đang phát tán Trojan truy cập từ xa Remcos thông qua phần mềm độc hại DBatLoader. Chuỗi tấn công này, được phân tích trong môi trường Sandbox tương tác của ANY.RUN, sử dụng kết hợp nhiều kỹ thuật như vượt qua kiểm soát tài khoản người dùng (UAC), tập lệnh bị che giấu, lạm dụng Living Off the Land Binaries (LOLBAS) và cơ chế duy trì để lén xâm nhập hệ thống.

Cuộc tấn công bắt đầu bằng email lừa đảo chứa tệp lưu trữ, trong đó có một tệp thực thi mang tên “FAKTURA”. Khi được kích hoạt, tệp này triển khai DBatLoader, mở đường cho chuỗi tấn công đa lớp vào hệ thống Windows.

Đáng chú ý, kẻ tấn công sử dụng các tệp .pif (Program Information File) lỗi thời – vốn từng được dùng để cấu hình chương trình DOS trong các phiên bản Windows cũ. Dù đã lỗi thời trong mục đích hợp pháp, các tệp này vẫn có thể chạy trên Windows hiện đại, cho phép tin tặc giấu phần mềm độc hại mà không kích hoạt hộp thoại cảnh báo.

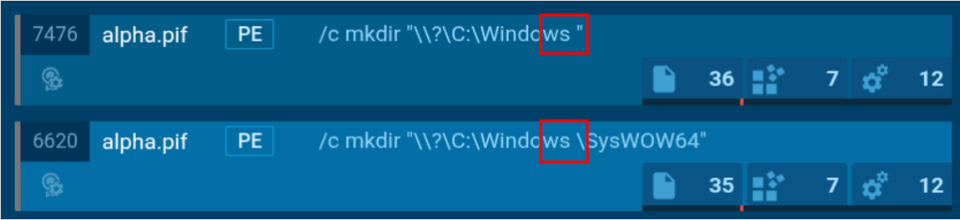

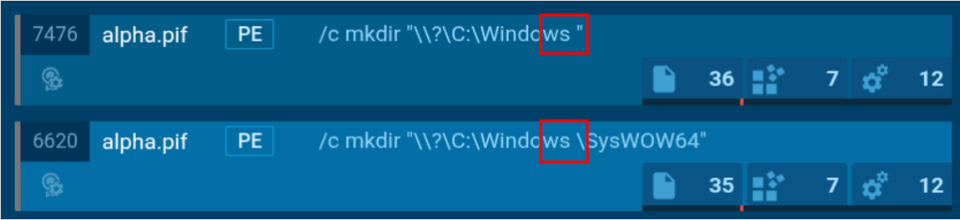

DBatLoader khai thác tệp .pif như “alpha.pif” để vượt qua UAC bằng cách tạo thư mục giả như “C:\Windows ” (có dấu cách sau). Theo báo cáo của ANY.RUN, khoảng trắng này đánh lừa Windows trong quá trình xử lý tên thư mục, giúp phần mềm độc hại bí mật giành quyền cao hơn.

Ngoài ra, chiến dịch còn sử dụng chiến thuật trì hoãn bằng cách gọi PING.EXE ping nhiều lần địa chỉ 127.0.0.1, tạo độ trễ để né tránh hệ thống phát hiện dựa trên thời gian. Kỹ thuật này cũng giúp kẻ tấn công tìm hiểu cấu trúc hệ thống từ xa.

Tính bền bỉ được đảm bảo thông qua tác vụ được lên lịch, kích hoạt tệp “Cmwdnsyn.url”, từ đó chạy tệp thả .pif sau mỗi lần khởi động lại hệ thống, giữ cho phần mềm độc hại luôn tồn tại.

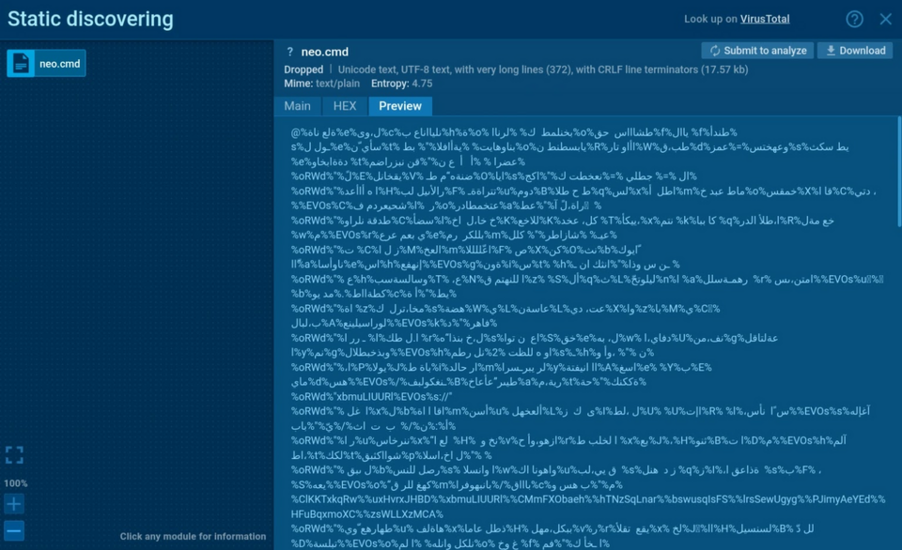

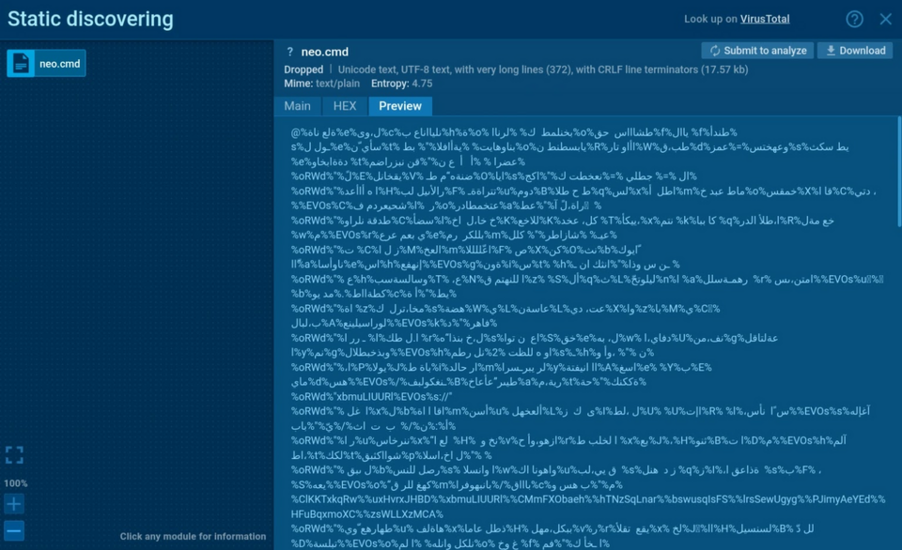

Tải trọng cuối cùng, Remcos RAT, được phân phối bằng tập lệnh .cmd che giấu bằng công cụ BatCloak, khiến việc phân tích càng khó khăn. Sau khi hoạt động, Remcos chèn mình vào các tiến trình đáng tin cậy như SndVol.exe hoặc colorcpl.exe để hòa vào môi trường hệ thống.

Do phần mềm này sử dụng các kỹ thuật ẩn mình và công cụ hệ thống quen thuộc, các biện pháp phòng thủ truyền thống dựa trên chữ ký thường không hiệu quả.

Các chuyên gia khuyến nghị kích hoạt tập tin nghi ngờ trong môi trường ảo như Interactive Sandbox của ANY.RUN, tương thích Windows, Android và Linux. Nền tảng đám mây này có thể phát hiện phần mềm độc hại chỉ trong vòng chưa tới 40 giây, tăng tốc đáng kể phân tích mối đe dọa và phản ứng của nhóm SOC.

Việc cô lập tệp và URL đáng ngờ không chỉ ngăn chặn rủi ro cho hạ tầng doanh nghiệp mà còn giúp chuyên gia bảo mật theo dõi tiến trình lạ, kết nối mạng bất thường và tạo báo cáo có Chỉ số xâm phạm (IOC) để tăng cường bảo mật.

Cách tiếp cận chủ động này giúp tăng hiệu quả phát hiện, hỗ trợ cộng tác nhóm với quyền truy cập tùy chỉnh, đồng thời là giải pháp tiết kiệm chi phí để giảm thiểu tổn thất tài chính do mối đe dọa kéo dài.

Khi các chiến dịch lừa đảo ngày càng tinh vi, việc ứng dụng công cụ phân tích tiên tiến như ANY.RUN trở nên cần thiết để ngăn chặn tội phạm mạng tận dụng định dạng tệp cũ và lỗ hổng hệ thống.

Đọc chi tiết tại đây: https://gbhackers.com/hackers-deliver-remcos-malware-via-pif-files/

Cuộc tấn công bắt đầu bằng email lừa đảo chứa tệp lưu trữ, trong đó có một tệp thực thi mang tên “FAKTURA”. Khi được kích hoạt, tệp này triển khai DBatLoader, mở đường cho chuỗi tấn công đa lớp vào hệ thống Windows.

Đáng chú ý, kẻ tấn công sử dụng các tệp .pif (Program Information File) lỗi thời – vốn từng được dùng để cấu hình chương trình DOS trong các phiên bản Windows cũ. Dù đã lỗi thời trong mục đích hợp pháp, các tệp này vẫn có thể chạy trên Windows hiện đại, cho phép tin tặc giấu phần mềm độc hại mà không kích hoạt hộp thoại cảnh báo.

DBatLoader khai thác tệp .pif như “alpha.pif” để vượt qua UAC bằng cách tạo thư mục giả như “C:\Windows ” (có dấu cách sau). Theo báo cáo của ANY.RUN, khoảng trắng này đánh lừa Windows trong quá trình xử lý tên thư mục, giúp phần mềm độc hại bí mật giành quyền cao hơn.

Ngoài ra, chiến dịch còn sử dụng chiến thuật trì hoãn bằng cách gọi PING.EXE ping nhiều lần địa chỉ 127.0.0.1, tạo độ trễ để né tránh hệ thống phát hiện dựa trên thời gian. Kỹ thuật này cũng giúp kẻ tấn công tìm hiểu cấu trúc hệ thống từ xa.

Cách thức Remcos RAT né tránh và duy trì trong hệ thống

Một tệp khác tên “svchost.pif” sẽ kích hoạt tập lệnh NEO.cmd để vận hành extrac32.exe, nhằm thêm đường dẫn độc hại vào danh sách loại trừ của Windows Defender. Điều này giúp phần mềm độc hại tránh bị giám sát.Tính bền bỉ được đảm bảo thông qua tác vụ được lên lịch, kích hoạt tệp “Cmwdnsyn.url”, từ đó chạy tệp thả .pif sau mỗi lần khởi động lại hệ thống, giữ cho phần mềm độc hại luôn tồn tại.

Tải trọng cuối cùng, Remcos RAT, được phân phối bằng tập lệnh .cmd che giấu bằng công cụ BatCloak, khiến việc phân tích càng khó khăn. Sau khi hoạt động, Remcos chèn mình vào các tiến trình đáng tin cậy như SndVol.exe hoặc colorcpl.exe để hòa vào môi trường hệ thống.

Do phần mềm này sử dụng các kỹ thuật ẩn mình và công cụ hệ thống quen thuộc, các biện pháp phòng thủ truyền thống dựa trên chữ ký thường không hiệu quả.

Các chuyên gia khuyến nghị kích hoạt tập tin nghi ngờ trong môi trường ảo như Interactive Sandbox của ANY.RUN, tương thích Windows, Android và Linux. Nền tảng đám mây này có thể phát hiện phần mềm độc hại chỉ trong vòng chưa tới 40 giây, tăng tốc đáng kể phân tích mối đe dọa và phản ứng của nhóm SOC.

Việc cô lập tệp và URL đáng ngờ không chỉ ngăn chặn rủi ro cho hạ tầng doanh nghiệp mà còn giúp chuyên gia bảo mật theo dõi tiến trình lạ, kết nối mạng bất thường và tạo báo cáo có Chỉ số xâm phạm (IOC) để tăng cường bảo mật.

Cách tiếp cận chủ động này giúp tăng hiệu quả phát hiện, hỗ trợ cộng tác nhóm với quyền truy cập tùy chỉnh, đồng thời là giải pháp tiết kiệm chi phí để giảm thiểu tổn thất tài chính do mối đe dọa kéo dài.

Khi các chiến dịch lừa đảo ngày càng tinh vi, việc ứng dụng công cụ phân tích tiên tiến như ANY.RUN trở nên cần thiết để ngăn chặn tội phạm mạng tận dụng định dạng tệp cũ và lỗ hổng hệ thống.

Đọc chi tiết tại đây: https://gbhackers.com/hackers-deliver-remcos-malware-via-pif-files/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview