Duy Linh

Writer

Trong năm 2025, tội phạm mạng ngày càng sử dụng kỹ thuật gọi là ClickFix để lừa nạn nhân cấp quyền truy cập từ xa và triển khai phần mềm quản trị từ xa NetSupport (RAT) cho mục đích xấu. Báo cáo của Đơn vị ứng phó mối đe dọa (TRU) thuộc eSentire cho thấy các tác nhân đe dọa đã chuyển từ dùng bản cập nhật phần mềm giả sang truy cập ban đầu qua ClickFix làm phương thức phân phối chính trong suốt năm 2025.

Tin tặc sử dụng kỹ thuật ClickFix để triển khai NetSupport RAT Loader

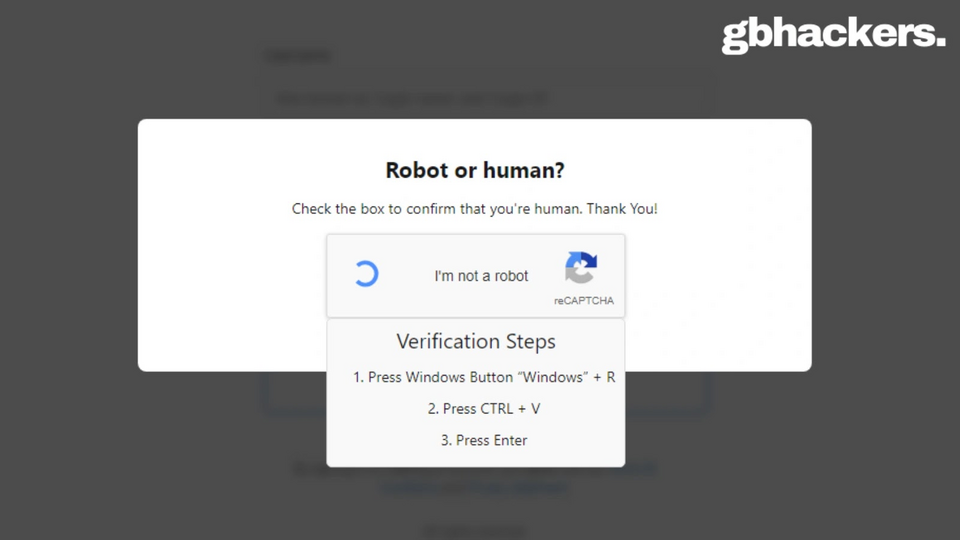

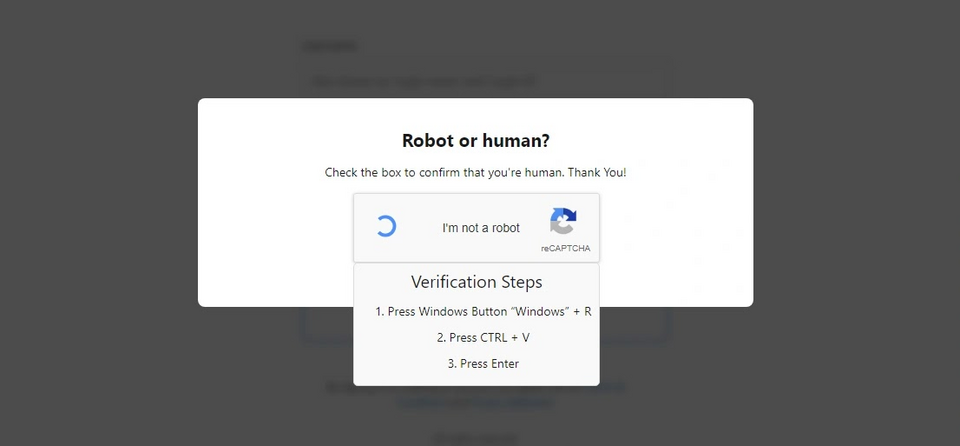

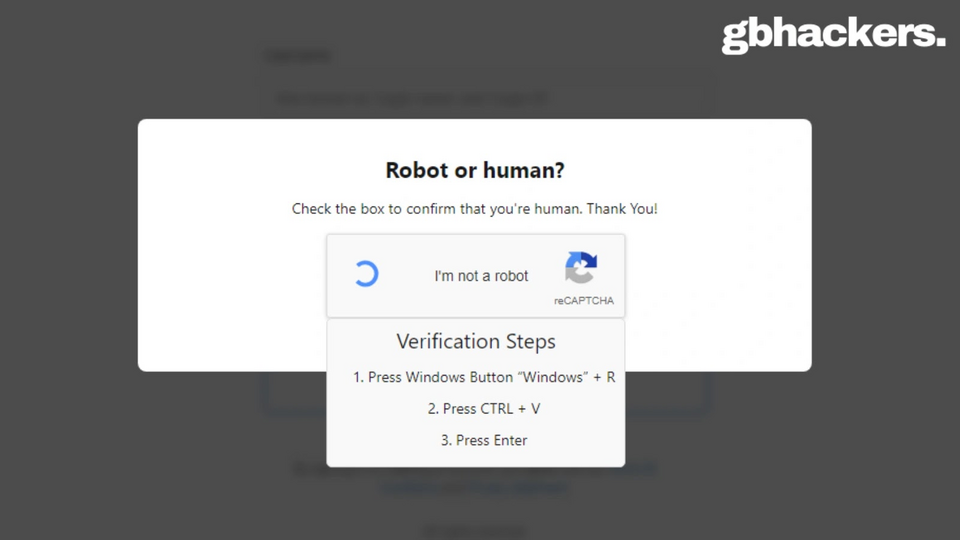

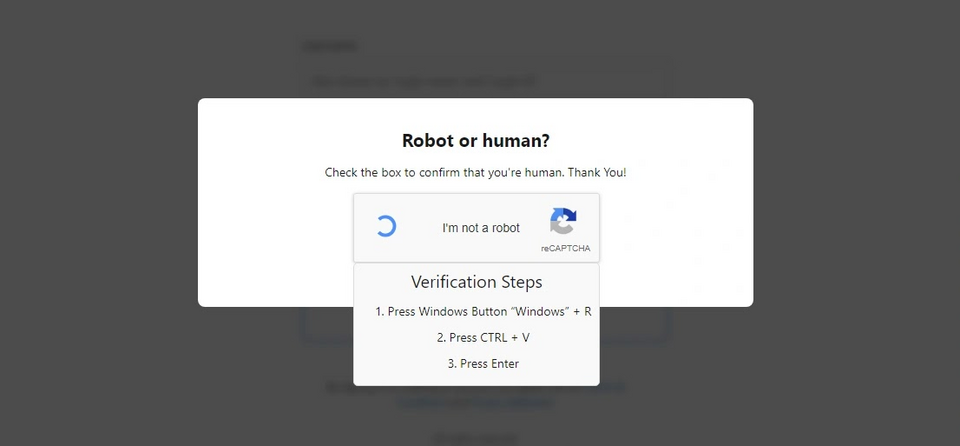

ClickFix lợi dụng dịch vụ hỗ trợ từ xa hợp pháp để đánh lừa người dùng cho kẻ tấn công quyền điều khiển máy tính. Thủ thuật xã hội được sử dụng thường dụ nạn nhân truy cập một trang ClickFix, sau đó bị hướng dẫn dán một lệnh độc hại vào hộp thoại Run của Windows. Khi lệnh này được thực thi, nó khởi động quy trình lây nhiễm nhiều giai đoạn: một tập lệnh tải xuống và cài đặt NetSupport RAT, từ đó cấp cho kẻ tấn công quyền toàn quyền điều khiển từ xa trên máy bị xâm phạm.

Ví dụ về trang truy cập ban đầu của ClickFix

Chiến thuật nạp đạn và trình tải phổ biến

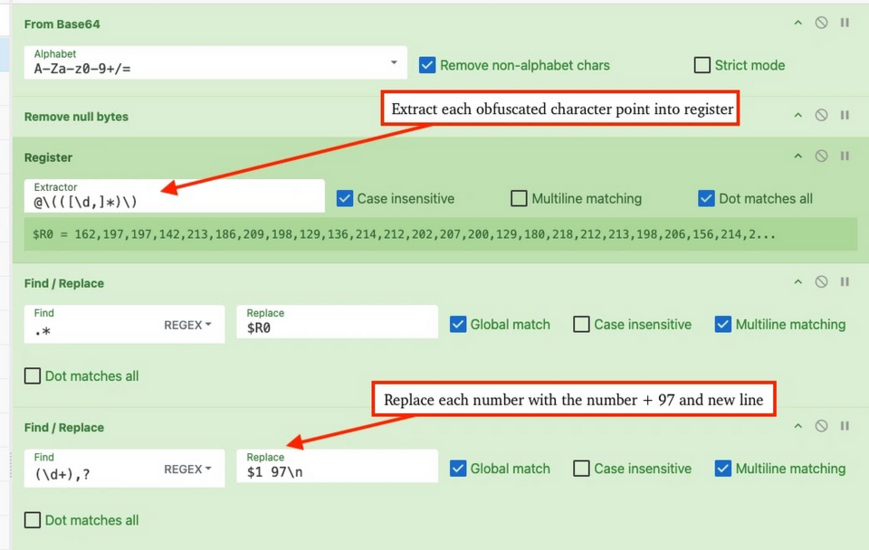

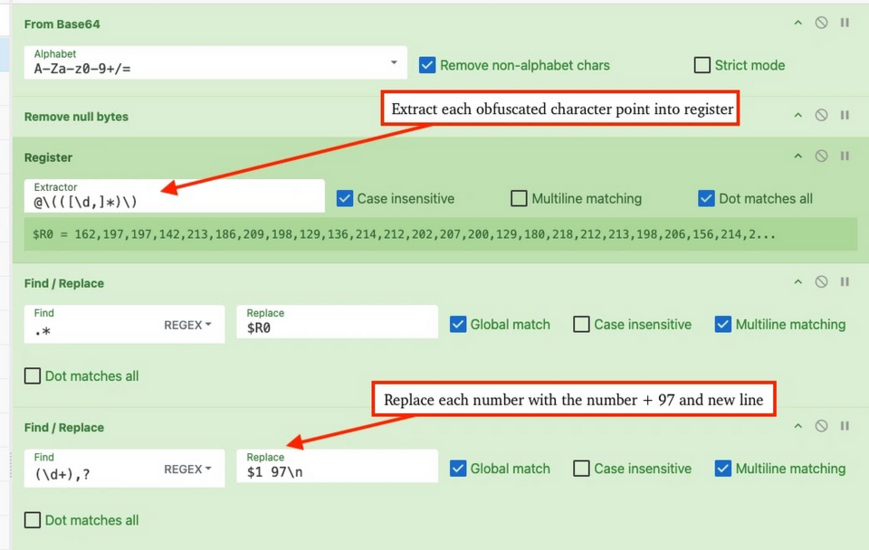

Các nhà nghiên cứu TRU nhận diện nhiều biến thể trình tải được dùng trong chiến dịch. Loại phổ biến nhất là trình tải dựa trên PowerShell, hoạt động bằng cách tải một tệp JSON chứa các payload NetSupport được mã hóa theo chuẩn Base64. Tập lệnh sau đó giải mã các payload này, ghi chúng vào thư mục ẩn và thiết lập tính bền vững bằng cách tạo lối tắt (shortcut) trong thư mục khởi động Windows, đảm bảo RAT chạy tự động khi hệ thống khởi động lại. Một biến thể mới hơn cố gắng che giấu dấu vết bằng cách xóa các giá trị sổ đăng ký trong khóa RunMRU, tức là xóa bằng chứng thực thi lệnh ban đầu.

Tái tạo giải mã thông qua CyberChef (phần 1)

Ngoài PowerShell loader, một phương pháp ít phổ biến hơn nhưng vẫn đáng chú ý là dùng trình thực thi Windows Installer hợp pháp (msiexec.exe) để tải và chạy các gói MSI độc hại, cuối cùng triển khai RAT. Những chiến thuật này cho thấy kẻ tấn công tiếp tục tinh chỉnh phương thức để tránh phát hiện và phân tích.

Phân loại tác nhân đe dọa và khuyến nghị phòng ngừa

Phân tích chiến dịch cho phép các nhà nghiên cứu chia hoạt động thành ba nhóm dựa trên công cụ và cơ sở hạ tầng:

Đọc chi tiết tại đây: https://gbhackers.com/hackers-use-clickfix-technique/

Tin tặc sử dụng kỹ thuật ClickFix để triển khai NetSupport RAT Loader

ClickFix lợi dụng dịch vụ hỗ trợ từ xa hợp pháp để đánh lừa người dùng cho kẻ tấn công quyền điều khiển máy tính. Thủ thuật xã hội được sử dụng thường dụ nạn nhân truy cập một trang ClickFix, sau đó bị hướng dẫn dán một lệnh độc hại vào hộp thoại Run của Windows. Khi lệnh này được thực thi, nó khởi động quy trình lây nhiễm nhiều giai đoạn: một tập lệnh tải xuống và cài đặt NetSupport RAT, từ đó cấp cho kẻ tấn công quyền toàn quyền điều khiển từ xa trên máy bị xâm phạm.

Ví dụ về trang truy cập ban đầu của ClickFix

Chiến thuật nạp đạn và trình tải phổ biến

Các nhà nghiên cứu TRU nhận diện nhiều biến thể trình tải được dùng trong chiến dịch. Loại phổ biến nhất là trình tải dựa trên PowerShell, hoạt động bằng cách tải một tệp JSON chứa các payload NetSupport được mã hóa theo chuẩn Base64. Tập lệnh sau đó giải mã các payload này, ghi chúng vào thư mục ẩn và thiết lập tính bền vững bằng cách tạo lối tắt (shortcut) trong thư mục khởi động Windows, đảm bảo RAT chạy tự động khi hệ thống khởi động lại. Một biến thể mới hơn cố gắng che giấu dấu vết bằng cách xóa các giá trị sổ đăng ký trong khóa RunMRU, tức là xóa bằng chứng thực thi lệnh ban đầu.

Tái tạo giải mã thông qua CyberChef (phần 1)

Ngoài PowerShell loader, một phương pháp ít phổ biến hơn nhưng vẫn đáng chú ý là dùng trình thực thi Windows Installer hợp pháp (msiexec.exe) để tải và chạy các gói MSI độc hại, cuối cùng triển khai RAT. Những chiến thuật này cho thấy kẻ tấn công tiếp tục tinh chỉnh phương thức để tránh phát hiện và phân tích.

Phân loại tác nhân đe dọa và khuyến nghị phòng ngừa

Phân tích chiến dịch cho phép các nhà nghiên cứu chia hoạt động thành ba nhóm dựa trên công cụ và cơ sở hạ tầng:

- Chiến dịch được gọi là "ĐÁNH GIÁ" hoạt động tích cực, dùng nhiều trình tải và hạ tầng trải rộng qua nhiều quốc gia.

- Cụm có ký hiệu FSHGDREE32/SGI chủ yếu lợi dụng dịch vụ lưu trữ “chống đạn” ở Đông Âu.

- Nhóm thứ ba được theo dõi là XMLCTL (còn gọi UAC-0050) sử dụng trình tải dựa trên MSI và dịch vụ lưu trữ thương mại tại Hoa Kỳ, cho thấy chiến lược hạ tầng khác biệt.

Đọc chi tiết tại đây: https://gbhackers.com/hackers-use-clickfix-technique/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview