Duy Linh

Writer

Một nghiên cứu bảo mật kéo dài hơn sáu tháng vừa công bố một lỗ hổng mới mang tính bước ngoặt, có tên “IDEsaster”, ảnh hưởng đến hầu hết mọi môi trường phát triển tích hợp (IDE) hỗ trợ AI hiện nay. Chuỗi tấn công này khai thác các tính năng nền tảng của IDE để đánh cắp dữ liệu và thực thi mã từ xa, tác động đến hàng triệu nhà phát triển toàn cầu.

Phát hiện lỗ hổng nghiêm trọng trong GitHub Copilot, Gemini CLI, Claude và các công cụ AI khác ảnh hưởng đến hàng triệu người

Nhóm nghiên cứu đã phát hiện hơn 30 lỗ hổng bảo mật riêng biệt trong hơn 10 sản phẩm phổ biến, gồm GitHub Copilot, Cursor, Windsurf, Kiro.dev, Zed.dev, Roo Code, JetBrains Junie, Cline, Gemini CLI và Claude Code. Tổng cộng đã có 24 CVE được gán và nhiều nhà cung cấp lớn phát hành cảnh báo bảo mật, trong đó có AWS (AWS-2025-019).

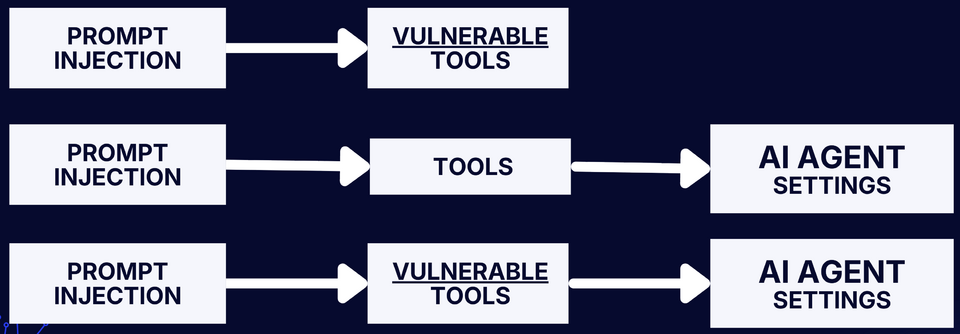

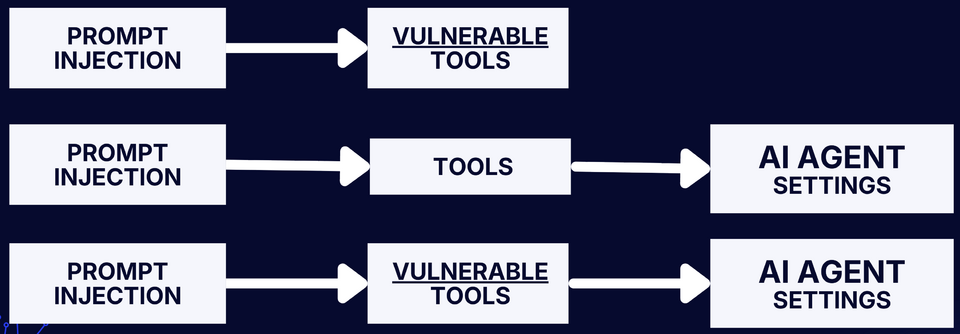

Không giống những lỗ hổng chỉ nhắm vào thành phần ứng dụng cụ thể, IDEsaster khai thác trực tiếp lớp chức năng cốt lõi của IDE. Điều này khiến 100% các IDE AI và trợ lý mã hóa được kiểm tra đều bị ảnh hưởng. Chuỗi tấn công diễn ra qua ba giai đoạn: tiêm mã độc nhanh → công cụ AI → tính năng nền tảng IDE. Kẻ tấn công có thể chiếm quyền ngữ cảnh bằng tệp quy tắc độc hại, máy chủ MCP, liên kết sâu, thậm chí chỉ từ tên tệp. Sau đó, công cụ AI sẽ kích hoạt các tính năng gốc của IDE để rò rỉ dữ liệu hoặc thực thi lệnh tùy ý.

Chuỗi tấn công công khai.

Nhà nghiên cứu cho biết các IDE AI lâu nay mặc định IDE cơ sở vốn an toàn, nhưng khi AI được phép hành động tự động, chính những tính năng cũ đó lại có thể bị biến thành công cụ tấn công.

Mô hình mối đe dọa được định nghĩa lại.

Ba nghiên cứu điển hình đã chứng minh mức độ nguy hiểm của IDEsaster:

Nghiên cứu đồng thời giới thiệu nguyên tắc mới “Bảo mật cho AI”, mở rộng khái niệm “bảo mật theo thiết kế” để bao gồm cả các thành phần AI. Nhà phát triển được khuyến cáo chỉ dùng AI IDE cho dự án đáng tin cậy, bật xác minh trực tiếp khi hỗ trợ và kiểm tra kỹ các máy chủ MCP.

Bảo mật cho AI.

Về phía nhà phát triển sản phẩm, cần giới hạn phạm vi công cụ AI, giám sát liên tục các tính năng IDE, đảm bảo tiêm mã độc nhanh bị phát hiện kịp thời và triển khai sandbox cùng cơ chế kiểm soát thoát.

Những phát hiện này nhấn mạnh một vấn đề lớn: khi AI tự động hóa nhiều thao tác trong môi trường phát triển, các tính năng cũ từng an toàn cho người dùng thủ công có thể trở thành điểm yếu nguy hiểm nếu bị tác nhân AI khai thác dưới ảnh hưởng đối nghịch.

Phát hiện lỗ hổng nghiêm trọng trong GitHub Copilot, Gemini CLI, Claude và các công cụ AI khác ảnh hưởng đến hàng triệu người

Nhóm nghiên cứu đã phát hiện hơn 30 lỗ hổng bảo mật riêng biệt trong hơn 10 sản phẩm phổ biến, gồm GitHub Copilot, Cursor, Windsurf, Kiro.dev, Zed.dev, Roo Code, JetBrains Junie, Cline, Gemini CLI và Claude Code. Tổng cộng đã có 24 CVE được gán và nhiều nhà cung cấp lớn phát hành cảnh báo bảo mật, trong đó có AWS (AWS-2025-019).

Không giống những lỗ hổng chỉ nhắm vào thành phần ứng dụng cụ thể, IDEsaster khai thác trực tiếp lớp chức năng cốt lõi của IDE. Điều này khiến 100% các IDE AI và trợ lý mã hóa được kiểm tra đều bị ảnh hưởng. Chuỗi tấn công diễn ra qua ba giai đoạn: tiêm mã độc nhanh → công cụ AI → tính năng nền tảng IDE. Kẻ tấn công có thể chiếm quyền ngữ cảnh bằng tệp quy tắc độc hại, máy chủ MCP, liên kết sâu, thậm chí chỉ từ tên tệp. Sau đó, công cụ AI sẽ kích hoạt các tính năng gốc của IDE để rò rỉ dữ liệu hoặc thực thi lệnh tùy ý.

Chuỗi tấn công công khai.

Nhà nghiên cứu cho biết các IDE AI lâu nay mặc định IDE cơ sở vốn an toàn, nhưng khi AI được phép hành động tự động, chính những tính năng cũ đó lại có thể bị biến thành công cụ tấn công.

Mô hình mối đe dọa được định nghĩa lại.

Ba nghiên cứu điển hình đã chứng minh mức độ nguy hiểm của IDEsaster:

- Tấn công JSON Schema từ xa nhắm vào Visual Studio Code, JetBrains IDE và Zed.dev, cho phép gửi yêu cầu GET tới miền của kẻ tấn công.

- Ghi đè cài đặt IDE bằng cách chỉnh sửa .vscode/settings.json hoặc .idea/workspace.xml để chạy mã tùy ý.

- Khai thác không gian làm việc đa gốc (multi-root workspace) của Visual Studio Code để vượt qua kiểm soát bảo mật.

Các bản vá và nguyên tắc “Bảo mật cho AI”

Nhiều nhà cung cấp đã phát hành bản vá: GitHub Copilot xử lý các lỗ hổng như CVE-2025-53773, CVE-2025-64660; Cursor khắc phục CVE-2025-49150, CVE-2025-54130 và CVE-2025-61590. Một số nền tảng khác như Kiro.dev và Roo Code cũng tung bản sửa, trong khi Claude Code lựa chọn cảnh báo bảo mật trong tài liệu thay vì thay đổi mã.Nghiên cứu đồng thời giới thiệu nguyên tắc mới “Bảo mật cho AI”, mở rộng khái niệm “bảo mật theo thiết kế” để bao gồm cả các thành phần AI. Nhà phát triển được khuyến cáo chỉ dùng AI IDE cho dự án đáng tin cậy, bật xác minh trực tiếp khi hỗ trợ và kiểm tra kỹ các máy chủ MCP.

Bảo mật cho AI.

Về phía nhà phát triển sản phẩm, cần giới hạn phạm vi công cụ AI, giám sát liên tục các tính năng IDE, đảm bảo tiêm mã độc nhanh bị phát hiện kịp thời và triển khai sandbox cùng cơ chế kiểm soát thoát.

Những phát hiện này nhấn mạnh một vấn đề lớn: khi AI tự động hóa nhiều thao tác trong môi trường phát triển, các tính năng cũ từng an toàn cho người dùng thủ công có thể trở thành điểm yếu nguy hiểm nếu bị tác nhân AI khai thác dưới ảnh hưởng đối nghịch.

Nguồn: gbhackers

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview