Duy Linh

Writer

Trend Micro Research vừa phát hiện một backdoor Linux tinh vi có tên GhostPenguin, tồn tại âm thầm hơn bốn tháng sau khi mẫu đầu tiên được gửi lên VirusTotal vào tháng 7/2025. Đây là một dạng phần mềm độc hại mới, được thiết kế để hoạt động lặng lẽ nhưng vẫn cung cấp quyền truy cập từ xa và khả năng thao tác hệ thống tập tin toàn diện cho kẻ tấn công.

Công cụ AI phát hiện cửa hậu GhostPenguin tấn công máy chủ Linux

GhostPenguin sử dụng cơ chế bắt tay phiên phức tạp, đồng bộ hóa nhiều luồng để xử lý các chức năng như đăng ký, tín hiệu heartbeat và truyền tải lệnh ổn định. Kiến trúc của nó ưu tiên tính ẩn mình và khả năng duy trì hoạt động, khiến mối đe dọa này đặc biệt nguy hiểm đối với các môi trường máy chủ Linux.

Việc phát hiện GhostPenguin đánh dấu bước tiến lớn trong hoạt động săn mối đe dọa chủ động. Trend Micro đã sử dụng quy trình săn tự động dựa trên AI, chuyên thiết kế để lọc ra các mẫu Linux chưa được phát hiện trên VirusTotal. Phương pháp này không dựa vào chữ ký truyền thống, mà trích xuất dấu vết từ hàng nghìn mẫu phần mềm độc hại, xây dựng hồ sơ có cấu trúc và dùng quy tắc YARA tùy chỉnh kết hợp truy vấn VirusTotal nhằm phát hiện các mối đe dọa trước đây chưa từng bị nhận diện.

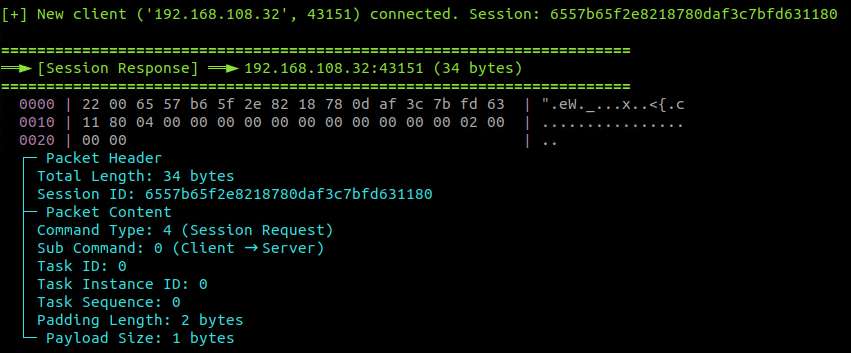

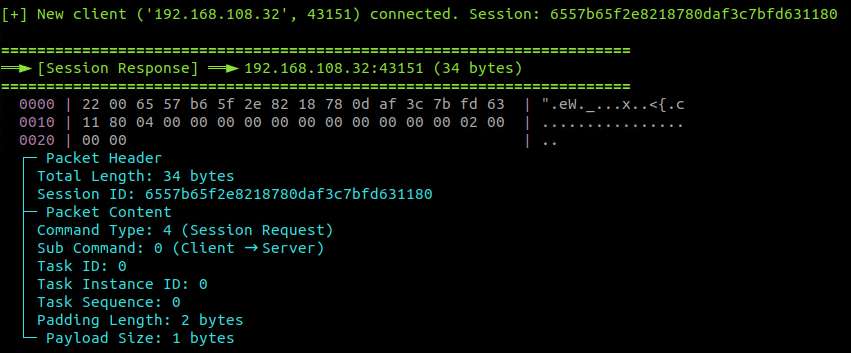

GhostPenguin được viết bằng C++, hoạt động theo cơ chế đa luồng và giao tiếp với máy chủ điều khiển qua kênh UDP mã hóa RC5 trên cổng 53. Trình phân tích cú pháp đã trích xuất các trường liên quan, ánh xạ chúng vào cơ sở dữ liệu và lưu trữ riêng các tệp JSON thô để phục vụ phân tích sâu hoặc nghiên cứu bổ sung.

Phản hồi của máy chủ với ID phiên.

Toàn bộ bằng chứng và dữ liệu thu thập được lưu trong kho dữ liệu có cấu trúc, được gắn thẻ để hỗ trợ các nhà nghiên cứu xây dựng quy tắc săn hiệu quả cho những mẫu có khả năng né tránh các hệ thống bảo mật truyền thống.

Sau khi hoàn tất đăng ký, GhostPenguin nhận và thực thi lệnh từ máy chủ điều khiển, bao gồm truy cập shell từ xa thông qua “/bin/sh” và các thao tác tập tin quy mô lớn như tạo, xóa, đổi tên, đọc, ghi, chỉnh sửa dấu thời gian, tìm kiếm theo phần mở rộng. Nó cũng hỗ trợ thao tác thư mục toàn diện trên toàn bộ hệ thống.

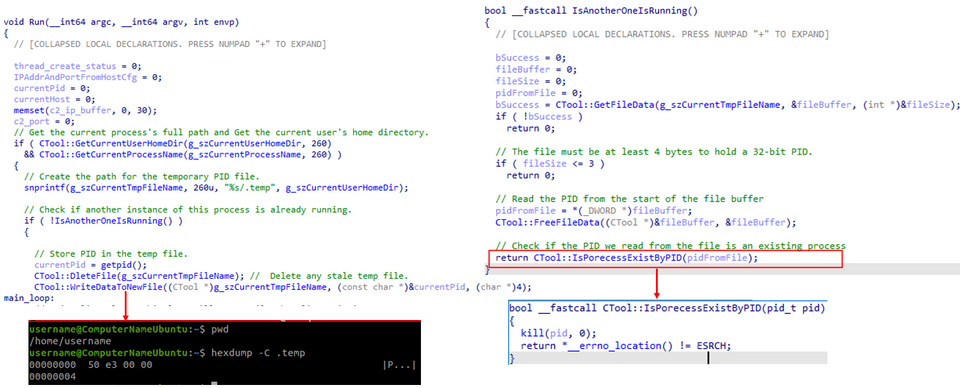

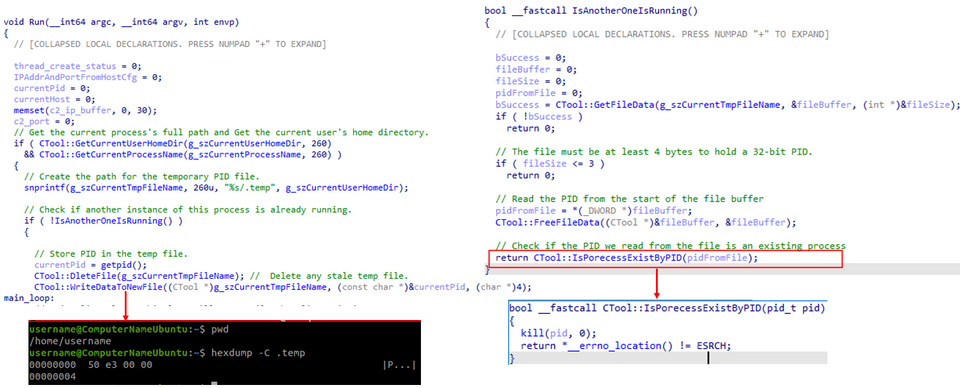

Đáng chú ý, phần mềm độc hại triển khai lớp tin cậy tùy chỉnh trên giao thức UDP, đảm bảo truyền tải lệnh và kết quả ngay cả khi gói tin mạng bị mất. Nếu lệnh xác nhận PID chỉ ra tiến trình đang chạy, GhostPenguin sẽ dừng khởi tạo để tránh tạo phiên bản trùng lặp. Nếu không, tiến trình cũ bị bỏ qua và quá trình thực thi tiếp tục.

Thiết lập ban đầu.

Phần mềm độc hại duy trì một hàng đợi toàn cục chứa các gói dữ liệu gửi đi và liên tục thử lại cho đến khi máy chủ điều khiển xác nhận đã nhận được. Phân tích cũng cho thấy GhostPenguin vẫn trong quá trình phát triển: nhiều dấu vết gỡ lỗi và các chức năng duy trì hoạt động chưa được sử dụng vẫn xuất hiện trong mã. Các cấu hình còn sót lại trong biến gỡ lỗi cũng chứa các miền thử nghiệm và địa chỉ IP riêng, cho thấy đây chưa phải phiên bản hoàn thiện.

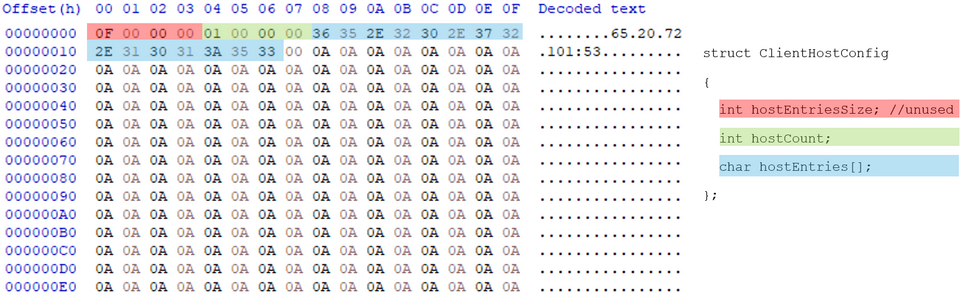

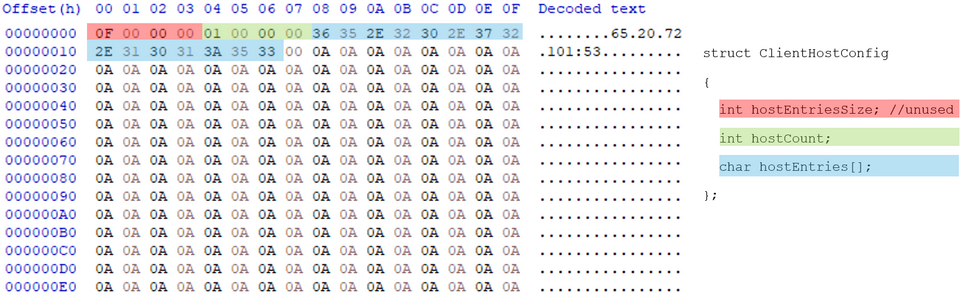

Trong vòng lặp hoạt động chính, GhostPenguin liên tục quét danh sách các địa chỉ C&C được định nghĩa trong cấu trúc cấu hình toàn cục g_lpLinuxClientHostCfg. Quá trình này chỉ dừng khi cờ thoát toàn cục g_bIsClientExit được kích hoạt.

Cấu hình C&C của GhostPenguin.

Nền tảng Trend Vision One hiện đã phát hiện và chặn các dấu hiệu xâm phạm liên quan GhostPenguin, đồng thời cung cấp truy vấn tìm kiếm, thông tin chi tiết và báo cáo tình báo. Phát hiện này nhấn mạnh vai trò ngày càng quan trọng của việc săn mối đe dọa tự động bằng AI trong phát hiện phần mềm độc hại tinh vi có khả năng ẩn mình và đe dọa hạ tầng máy chủ Linux trong doanh nghiệp. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/ai-driven-tools/

Công cụ AI phát hiện cửa hậu GhostPenguin tấn công máy chủ Linux

GhostPenguin sử dụng cơ chế bắt tay phiên phức tạp, đồng bộ hóa nhiều luồng để xử lý các chức năng như đăng ký, tín hiệu heartbeat và truyền tải lệnh ổn định. Kiến trúc của nó ưu tiên tính ẩn mình và khả năng duy trì hoạt động, khiến mối đe dọa này đặc biệt nguy hiểm đối với các môi trường máy chủ Linux.

Việc phát hiện GhostPenguin đánh dấu bước tiến lớn trong hoạt động săn mối đe dọa chủ động. Trend Micro đã sử dụng quy trình săn tự động dựa trên AI, chuyên thiết kế để lọc ra các mẫu Linux chưa được phát hiện trên VirusTotal. Phương pháp này không dựa vào chữ ký truyền thống, mà trích xuất dấu vết từ hàng nghìn mẫu phần mềm độc hại, xây dựng hồ sơ có cấu trúc và dùng quy tắc YARA tùy chỉnh kết hợp truy vấn VirusTotal nhằm phát hiện các mối đe dọa trước đây chưa từng bị nhận diện.

GhostPenguin được viết bằng C++, hoạt động theo cơ chế đa luồng và giao tiếp với máy chủ điều khiển qua kênh UDP mã hóa RC5 trên cổng 53. Trình phân tích cú pháp đã trích xuất các trường liên quan, ánh xạ chúng vào cơ sở dữ liệu và lưu trữ riêng các tệp JSON thô để phục vụ phân tích sâu hoặc nghiên cứu bổ sung.

Phản hồi của máy chủ với ID phiên.

Toàn bộ bằng chứng và dữ liệu thu thập được lưu trong kho dữ liệu có cấu trúc, được gắn thẻ để hỗ trợ các nhà nghiên cứu xây dựng quy tắc săn hiệu quả cho những mẫu có khả năng né tránh các hệ thống bảo mật truyền thống.

Khả năng hoạt động và dấu hiệu phát triển của GhostPenguin

Khi thực thi, GhostPenguin thu thập thông tin hệ thống mở rộng gồm địa chỉ IP, thông tin cổng, phiên bản hệ điều hành, tên máy chủ và tên người dùng, sau đó gửi về máy chủ điều khiển trong giai đoạn đăng ký. Cuộc điều tra cho thấy các nhóm bảo mật hiện đại có thể phân tích các hiện vật như chuỗi ký tự, lời gọi API, mẫu hành vi, tên biến, tên hàm và hằng số từ các mẫu tấn công đã biết.Sau khi hoàn tất đăng ký, GhostPenguin nhận và thực thi lệnh từ máy chủ điều khiển, bao gồm truy cập shell từ xa thông qua “/bin/sh” và các thao tác tập tin quy mô lớn như tạo, xóa, đổi tên, đọc, ghi, chỉnh sửa dấu thời gian, tìm kiếm theo phần mở rộng. Nó cũng hỗ trợ thao tác thư mục toàn diện trên toàn bộ hệ thống.

Đáng chú ý, phần mềm độc hại triển khai lớp tin cậy tùy chỉnh trên giao thức UDP, đảm bảo truyền tải lệnh và kết quả ngay cả khi gói tin mạng bị mất. Nếu lệnh xác nhận PID chỉ ra tiến trình đang chạy, GhostPenguin sẽ dừng khởi tạo để tránh tạo phiên bản trùng lặp. Nếu không, tiến trình cũ bị bỏ qua và quá trình thực thi tiếp tục.

Thiết lập ban đầu.

Phần mềm độc hại duy trì một hàng đợi toàn cục chứa các gói dữ liệu gửi đi và liên tục thử lại cho đến khi máy chủ điều khiển xác nhận đã nhận được. Phân tích cũng cho thấy GhostPenguin vẫn trong quá trình phát triển: nhiều dấu vết gỡ lỗi và các chức năng duy trì hoạt động chưa được sử dụng vẫn xuất hiện trong mã. Các cấu hình còn sót lại trong biến gỡ lỗi cũng chứa các miền thử nghiệm và địa chỉ IP riêng, cho thấy đây chưa phải phiên bản hoàn thiện.

Trong vòng lặp hoạt động chính, GhostPenguin liên tục quét danh sách các địa chỉ C&C được định nghĩa trong cấu trúc cấu hình toàn cục g_lpLinuxClientHostCfg. Quá trình này chỉ dừng khi cờ thoát toàn cục g_bIsClientExit được kích hoạt.

Cấu hình C&C của GhostPenguin.

Nền tảng Trend Vision One hiện đã phát hiện và chặn các dấu hiệu xâm phạm liên quan GhostPenguin, đồng thời cung cấp truy vấn tìm kiếm, thông tin chi tiết và báo cáo tình báo. Phát hiện này nhấn mạnh vai trò ngày càng quan trọng của việc săn mối đe dọa tự động bằng AI trong phát hiện phần mềm độc hại tinh vi có khả năng ẩn mình và đe dọa hạ tầng máy chủ Linux trong doanh nghiệp. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/ai-driven-tools/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview