Duy Linh

Writer

Mã Captcha giả và các chiêu trò “ClickFix” đang nổi lên như một trong những cơ chế phát tán phần mềm độc hại dai dẳng và tinh vi nhất trên internet hiện nay. Các trang web này mô phỏng những yêu cầu xác thực quen thuộc từ các dịch vụ đáng tin cậy như Cloudflare, đánh lừa người dùng thực thi các lệnh độc hại được ngụy trang dưới dạng kiểm tra bảo mật hoặc xác minh trình duyệt.

Các phần mềm độc hại lợi dụng lỗ hổng bảo mật giả mạo (Fake Captcha) để phát tán phần mềm độc hại.

Những thông báo bảo mật tưởng như vô hại mà hàng triệu người dùng gặp mỗi ngày đã bị vũ khí hóa, trở thành công cụ khai thác lòng tin với hiệu quả cao. Phân tích quy mô lớn trên hơn 9.000 điểm cuối Captcha giả cho thấy đây không phải là một chiến dịch thống nhất do một tác nhân kiểm soát, mà là một hệ sinh thái phân mảnh, phát triển nhanh, khai thác có hệ thống các nền tảng web hợp pháp.

Một giao diện xác minh duy nhất có thể che giấu nhiều mô hình phân phối khác nhau, các họ phần mềm độc hại riêng biệt và các mạng cơ sở hạ tầng do nhiều nhóm vận hành. Cuộc điều tra sử dụng kỹ thuật phân cụm hình ảnh trên quy mô internet kết hợp phân tích hành vi đã chứng minh rằng kẻ tấn công đã tách rời hoàn toàn lớp giao diện tạo dựng lòng tin khỏi cơ chế thực thi phía sau.

Hệ quả là một bức tranh mối đe dọa nơi sự đồng nhất về hình ảnh che giấu sự hỗn loạn trong vận hành, khiến các phương pháp phát hiện truyền thống khó bao quát toàn bộ hành vi lạm dụng.

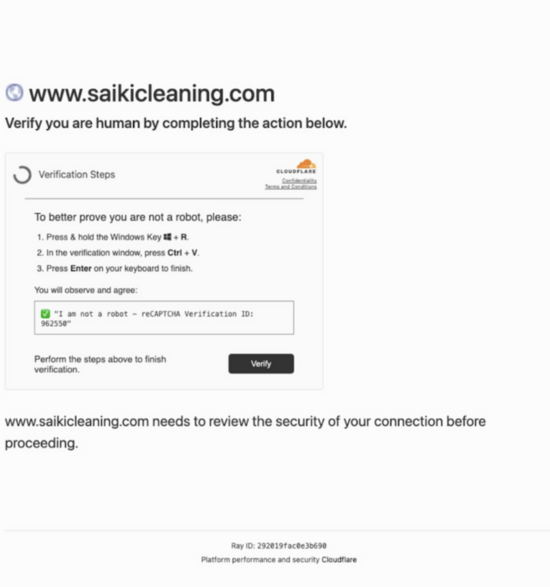

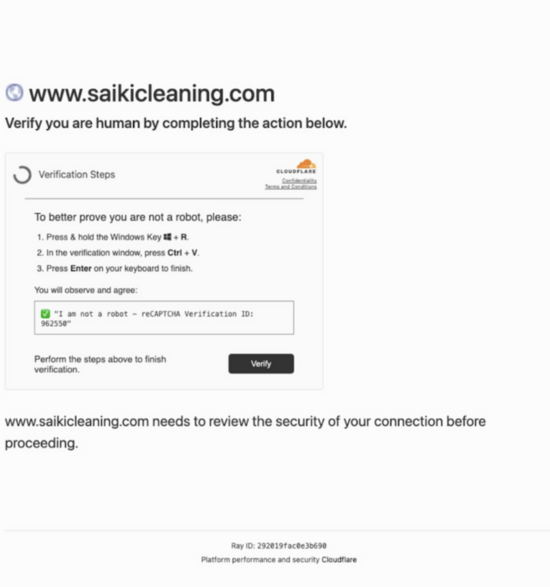

Cụm này có mức độ tương đồng cao với các thử thách xác thực kiểu Cloudflare, từ bố cục, kiểu chữ đến quy trình tương tác – những yếu tố mà người dùng đã quen tin tưởng. Tính nhất quán còn được củng cố bằng các chi tiết nhỏ như favicon tự động lấy từ tên miền bị xâm nhập hoặc dịch vụ lưu trữ, tạo cảm giác đây là xác minh hợp pháp do nền tảng chấp thuận.

Quy trình làm giàu dữ liệu tùy chỉnh cho phép truy cập toàn bộ HTML, tập lệnh nhúng và logic phía máy khách, từ đó trích xuất lệnh clipboard và xác định cơ chế thực thi. Ban đầu, sự đồng nhất thị giác này gợi ý khả năng có một chiến dịch phối hợp hoặc dùng chung công cụ, nhưng phân tích sâu cho thấy thực tế hoàn toàn ngược lại: hành vi phía sau cực kỳ phân mảnh.

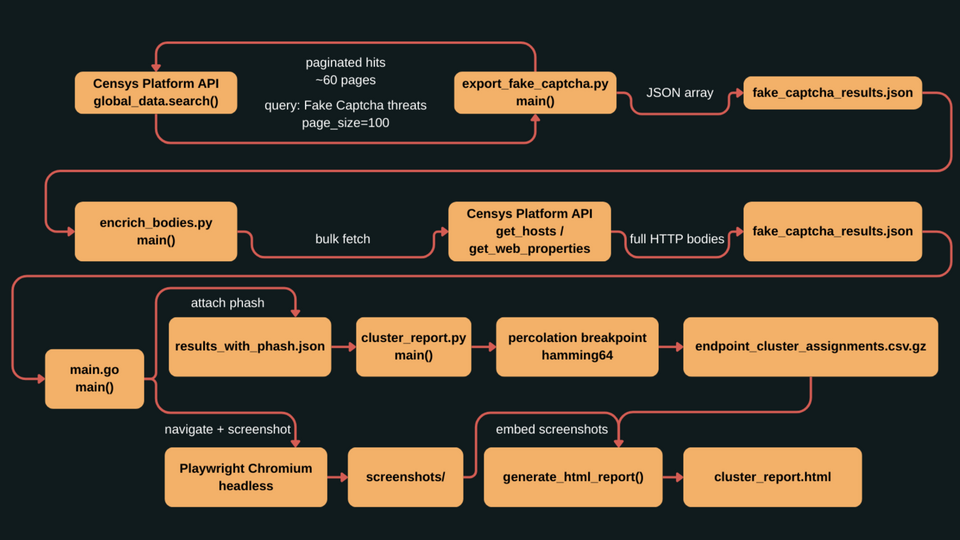

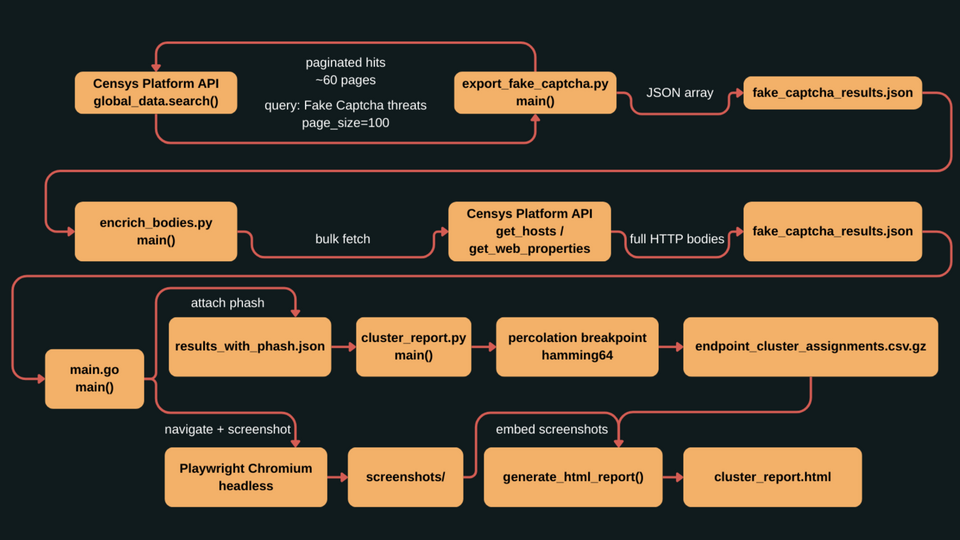

Sơ đồ hệ thống đường ống được thiết kế riêng cho phân tích này (Nguồn: censys).

Trong 6.686 điểm cuối thuộc Cụm hình ảnh 0, các nhà nghiên cứu trích xuất được hành vi thực thi từ 5.441 tài sản, đạt tỷ lệ bao phủ 85,6%. Trình tải xuống VBScript chiếm ưu thế với 1.706 tài sản, sử dụng các thành phần gốc của Windows để tải tập lệnh từ xa. PowerShell xuất hiện ở 1.269 tài sản, chủ yếu dùng Net.WebClient.DownloadFile với mức độ che giấu thấp, cùng 252 tài sản khác sử dụng PowerShell bị làm mờ.

Một mô hình khác bỏ qua hoàn toàn kịch bản, sử dụng gói cài đặt Windows thông qua MSIEXEC để phát tán mã độc. Kỹ thuật này được quan sát trên 1.212 tài sản, với payload MSI lưu trữ trên các tên miền bị xâm nhập, thường nằm trong các đường dẫn liên quan đến xác thực.

Phân phối VBScript tập trung vào các máy chủ cổng cao như 95.164.53.115:5506 và 78.40.209.164:5506, trong khi PowerShell trỏ tới các tên miền không liên quan như ghost.nestdns.com hoặc penguinpublishers.org. Phương thức MSI dựa vào các tên miền bị xâm nhập, còn Matrix Push C2 sử dụng matrix.cymru và cơ sở hạ tầng trung gian qua trình duyệt.

Một ví dụ về chiêu trò dụ dỗ bằng Captcha giả phổ biến, tiếp theo là chiêu trò dụ dỗ bằng ClickFix (nguồn: censys).

Ngay cả trong Cụm hình ảnh 0, chỉ 85,6% trang web tích hợp JavaScript liên quan đến clipboard, cho thấy việc dựa vào một dấu hiệu đơn lẻ là không đủ. Các tổ chức cần áp dụng chiến lược phòng thủ nhiều lớp, bao gồm giám sát các giao diện xác minh xuất hiện trong ngữ cảnh bất thường, liên hệ giao diện với hành vi mạng phía sau và nâng cao nhận thức người dùng rằng xác minh hợp lệ không yêu cầu sao chép lệnh, chạy PowerShell hay cài đặt MSI.

Việc tận dụng các nền tảng tình báo mối đe dọa, như dữ liệu săn lùng mối đe dọa của Censys, cho phép chặn trước các cơ sở hạ tầng Captcha giả đã biết. Hệ sinh thái Fake Captcha phản ánh sự thay đổi căn bản trong cách phát tán mã độc: dấu vết nhất quán không còn nằm ở payload hay máy chủ điều khiển, mà chính là lớp giao diện xây dựng lòng tin.

Bằng cách hoạt động bên trong những trải nghiệm bảo mật mà người dùng đã quen chấp nhận, kẻ tấn công có thể chiếm được lòng tin mà không cần xâm phạm các dịch vụ mà chúng giả mạo. Điều này buộc giới an ninh mạng phải thay đổi tư duy, mở rộng phát hiện sang toàn bộ chuỗi phân phối, từ thực thi trì hoãn đến kênh đẩy qua trình duyệt và các kỹ thuật dựa trên trình cài đặt. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/fake-captcha-exploits/

Các phần mềm độc hại lợi dụng lỗ hổng bảo mật giả mạo (Fake Captcha) để phát tán phần mềm độc hại.

Những thông báo bảo mật tưởng như vô hại mà hàng triệu người dùng gặp mỗi ngày đã bị vũ khí hóa, trở thành công cụ khai thác lòng tin với hiệu quả cao. Phân tích quy mô lớn trên hơn 9.000 điểm cuối Captcha giả cho thấy đây không phải là một chiến dịch thống nhất do một tác nhân kiểm soát, mà là một hệ sinh thái phân mảnh, phát triển nhanh, khai thác có hệ thống các nền tảng web hợp pháp.

Một giao diện xác minh duy nhất có thể che giấu nhiều mô hình phân phối khác nhau, các họ phần mềm độc hại riêng biệt và các mạng cơ sở hạ tầng do nhiều nhóm vận hành. Cuộc điều tra sử dụng kỹ thuật phân cụm hình ảnh trên quy mô internet kết hợp phân tích hành vi đã chứng minh rằng kẻ tấn công đã tách rời hoàn toàn lớp giao diện tạo dựng lòng tin khỏi cơ chế thực thi phía sau.

Hệ quả là một bức tranh mối đe dọa nơi sự đồng nhất về hình ảnh che giấu sự hỗn loạn trong vận hành, khiến các phương pháp phát hiện truyền thống khó bao quát toàn bộ hành vi lạm dụng.

Thang đo tính đồng nhất thị giác và sự phân mảnh hành vi

Các nhà nghiên cứu của Censys đã phân tích 9.494 tài sản web có hành vi Captcha giả bằng công nghệ băm nhận thức (pHash) để nhóm các trang dựa trên hình thức trực quan. Cụm chiếm ưu thế, được gọi là Cụm hình ảnh 0, bao gồm 6.686 điểm cuối, tương đương khoảng 70% tổng số hoạt động Captcha giả được quan sát.Cụm này có mức độ tương đồng cao với các thử thách xác thực kiểu Cloudflare, từ bố cục, kiểu chữ đến quy trình tương tác – những yếu tố mà người dùng đã quen tin tưởng. Tính nhất quán còn được củng cố bằng các chi tiết nhỏ như favicon tự động lấy từ tên miền bị xâm nhập hoặc dịch vụ lưu trữ, tạo cảm giác đây là xác minh hợp pháp do nền tảng chấp thuận.

Quy trình làm giàu dữ liệu tùy chỉnh cho phép truy cập toàn bộ HTML, tập lệnh nhúng và logic phía máy khách, từ đó trích xuất lệnh clipboard và xác định cơ chế thực thi. Ban đầu, sự đồng nhất thị giác này gợi ý khả năng có một chiến dịch phối hợp hoặc dùng chung công cụ, nhưng phân tích sâu cho thấy thực tế hoàn toàn ngược lại: hành vi phía sau cực kỳ phân mảnh.

Sơ đồ hệ thống đường ống được thiết kế riêng cho phân tích này (Nguồn: censys).

Trong 6.686 điểm cuối thuộc Cụm hình ảnh 0, các nhà nghiên cứu trích xuất được hành vi thực thi từ 5.441 tài sản, đạt tỷ lệ bao phủ 85,6%. Trình tải xuống VBScript chiếm ưu thế với 1.706 tài sản, sử dụng các thành phần gốc của Windows để tải tập lệnh từ xa. PowerShell xuất hiện ở 1.269 tài sản, chủ yếu dùng Net.WebClient.DownloadFile với mức độ che giấu thấp, cùng 252 tài sản khác sử dụng PowerShell bị làm mờ.

Một mô hình khác bỏ qua hoàn toàn kịch bản, sử dụng gói cài đặt Windows thông qua MSIEXEC để phát tán mã độc. Kỹ thuật này được quan sát trên 1.212 tài sản, với payload MSI lưu trữ trên các tên miền bị xâm nhập, thường nằm trong các đường dẫn liên quan đến xác thực.

Phân phối VBScript tập trung vào các máy chủ cổng cao như 95.164.53.115:5506 và 78.40.209.164:5506, trong khi PowerShell trỏ tới các tên miền không liên quan như ghost.nestdns.com hoặc penguinpublishers.org. Phương thức MSI dựa vào các tên miền bị xâm nhập, còn Matrix Push C2 sử dụng matrix.cymru và cơ sở hạ tầng trung gian qua trình duyệt.

Hàm ý an ninh và chiến lược phòng thủ

Hệ sinh thái Captcha giả là ví dụ rõ nét cho xu hướng “sống dựa vào web”, tức việc lạm dụng có hệ thống các giao diện web hợp pháp, quy ước bảo mật và quy trình được nền tảng cho phép để phát tán phần mềm độc hại. Sự đa dạng trong hành vi cho thấy những lỗ hổng nghiêm trọng của các biện pháp phòng thủ truyền thống, vốn thường tập trung vào clipboard hoặc tải payload.

Một ví dụ về chiêu trò dụ dỗ bằng Captcha giả phổ biến, tiếp theo là chiêu trò dụ dỗ bằng ClickFix (nguồn: censys).

Ngay cả trong Cụm hình ảnh 0, chỉ 85,6% trang web tích hợp JavaScript liên quan đến clipboard, cho thấy việc dựa vào một dấu hiệu đơn lẻ là không đủ. Các tổ chức cần áp dụng chiến lược phòng thủ nhiều lớp, bao gồm giám sát các giao diện xác minh xuất hiện trong ngữ cảnh bất thường, liên hệ giao diện với hành vi mạng phía sau và nâng cao nhận thức người dùng rằng xác minh hợp lệ không yêu cầu sao chép lệnh, chạy PowerShell hay cài đặt MSI.

Việc tận dụng các nền tảng tình báo mối đe dọa, như dữ liệu săn lùng mối đe dọa của Censys, cho phép chặn trước các cơ sở hạ tầng Captcha giả đã biết. Hệ sinh thái Fake Captcha phản ánh sự thay đổi căn bản trong cách phát tán mã độc: dấu vết nhất quán không còn nằm ở payload hay máy chủ điều khiển, mà chính là lớp giao diện xây dựng lòng tin.

Bằng cách hoạt động bên trong những trải nghiệm bảo mật mà người dùng đã quen chấp nhận, kẻ tấn công có thể chiếm được lòng tin mà không cần xâm phạm các dịch vụ mà chúng giả mạo. Điều này buộc giới an ninh mạng phải thay đổi tư duy, mở rộng phát hiện sang toàn bộ chuỗi phân phối, từ thực thi trì hoãn đến kênh đẩy qua trình duyệt và các kỹ thuật dựa trên trình cài đặt. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/fake-captcha-exploits/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview