Duy Linh

Writer

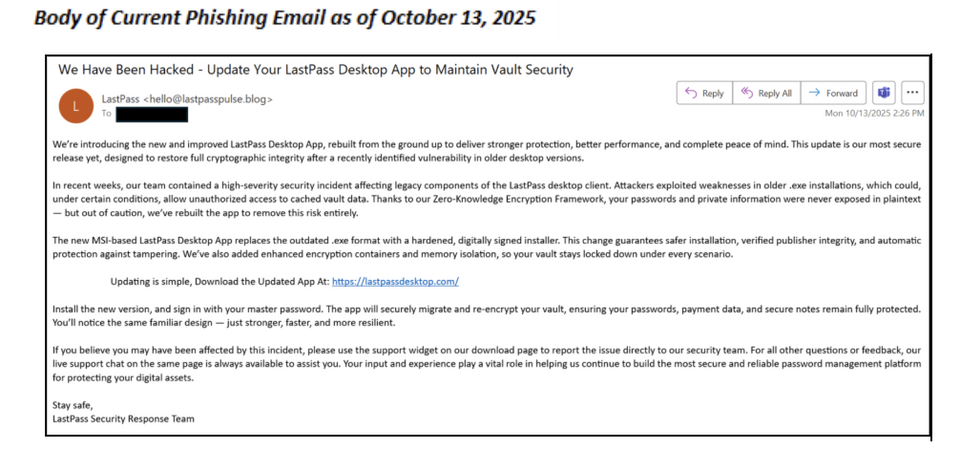

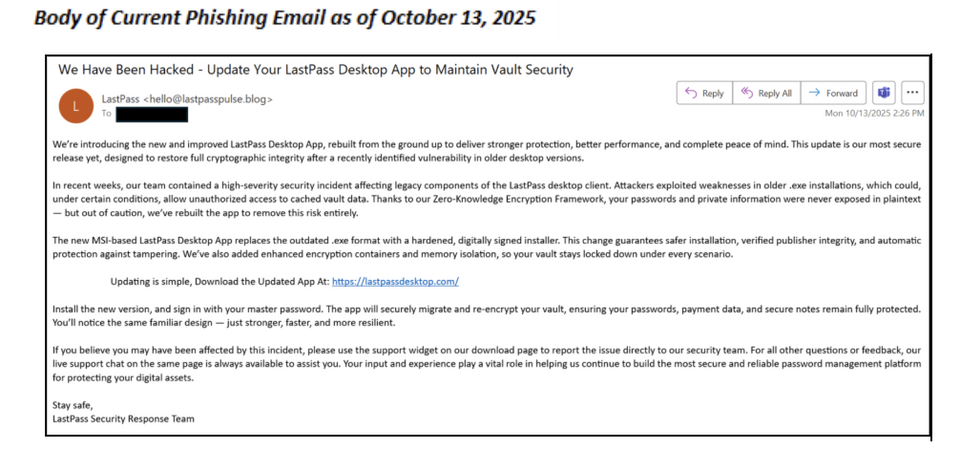

Ngày 13 tháng 10 năm 2025, một chiến dịch lừa đảo mới đang lan truyền, mạo danh LastPass nhằm dụ người dùng tải phần mềm độc hại. Email giả được gửi từ địa chỉ “[email protected]” hoặc “[email protected]”, với tiêu đề gây hoang mang: “Chúng tôi đã bị tấn công – Hãy cập nhật ứng dụng máy tính LastPass của bạn để duy trì bảo mật Vault”.

Cảnh báo lừa đảo: Email giả mạo 'LastPass Hack' phát tán phần mềm độc hại

Thực tế, LastPass không hề bị xâm phạm. Kẻ tấn công đang lợi dụng tâm lý lo sợ và sự khẩn cấp của người dùng để lừa cài đặt mã độc. Những email này mô phỏng gần như hoàn hảo thông báo thật của LastPass, cảnh báo kho lưu trữ “đang gặp rủi ro” trừ khi người dùng cập nhật ứng dụng ngay lập tức.

Liên kết trong email có vẻ như dẫn đến trang tải xuống chính thức, nhưng thực chất lại chuyển hướng người dùng đến các tên miền độc hại như “lastpassdesktop.com” (IP 172.67.147.36) hoặc “lastpassgazette.blog” (IP 84.32.84.32). Ngoài ra, kẻ tấn công còn đăng ký trước tên miền “lastpassdesktop.app” (IP 172.67.219.2), cho thấy kế hoạch dài hơi hơn.

Những tên miền này được lưu trữ tại NICENIC, một nhà cung cấp dịch vụ nổi tiếng trong giới tội phạm mạng vì có khả năng chống lại yêu cầu gỡ bỏ nội dung. Chiến dịch được tung ra đúng kỳ nghỉ cuối tuần ở Mỹ, thời điểm các đội an ninh mạng thường hoạt động hạn chế, giúp hacker kéo dài thời gian hoạt động.

Các dấu hiệu nhận biết tấn công gồm:

Cách phòng tránh:

Người dùng nên bật xác thực đa yếu tố (MFA), thường xuyên cập nhật phần mềm diệt virus và bật tính năng bảo vệ điểm cuối (endpoint protection) để ngăn chặn mã độc. Việc nắm rõ các chiến thuật lừa đảo mới và không tin vào email cập nhật đột ngột là cách tốt nhất để bảo vệ tài khoản LastPass và thông tin cá nhân.

Đọc chi tiết tại đây: https://gbhackers.com/fake-lastpass-hack/

Cảnh báo lừa đảo: Email giả mạo 'LastPass Hack' phát tán phần mềm độc hại

Thực tế, LastPass không hề bị xâm phạm. Kẻ tấn công đang lợi dụng tâm lý lo sợ và sự khẩn cấp của người dùng để lừa cài đặt mã độc. Những email này mô phỏng gần như hoàn hảo thông báo thật của LastPass, cảnh báo kho lưu trữ “đang gặp rủi ro” trừ khi người dùng cập nhật ứng dụng ngay lập tức.

Liên kết trong email có vẻ như dẫn đến trang tải xuống chính thức, nhưng thực chất lại chuyển hướng người dùng đến các tên miền độc hại như “lastpassdesktop.com” (IP 172.67.147.36) hoặc “lastpassgazette.blog” (IP 84.32.84.32). Ngoài ra, kẻ tấn công còn đăng ký trước tên miền “lastpassdesktop.app” (IP 172.67.219.2), cho thấy kế hoạch dài hơi hơn.

Những tên miền này được lưu trữ tại NICENIC, một nhà cung cấp dịch vụ nổi tiếng trong giới tội phạm mạng vì có khả năng chống lại yêu cầu gỡ bỏ nội dung. Chiến dịch được tung ra đúng kỳ nghỉ cuối tuần ở Mỹ, thời điểm các đội an ninh mạng thường hoạt động hạn chế, giúp hacker kéo dài thời gian hoạt động.

Chiến thuật tấn công và cách nhận biết lừa đảo

Chiến dịch này dựa trên kỹ thuật xã hội (social engineering), lợi dụng phản ứng tự nhiên của con người trước cảm giác sợ hãi và cấp bách. Khi nạn nhân mở email, họ bị thuyết phục tải xuống “bản cập nhật bảo mật”, thực chất là trình cài đặt mã độc có thể chứa keylogger, cửa hậu (backdoor) hoặc phần mềm đánh cắp dữ liệu đăng nhập.Các dấu hiệu nhận biết tấn công gồm:

- Địa chỉ email gửi đến không thuộc tên miền chính thức của LastPass.

- Tên miền mới đăng ký, thông tin WHOIS mơ hồ, không liên kết với công ty.

- Máy chủ lưu trữ thuộc NICENIC, nơi thường bị lạm dụng cho hoạt động phi pháp.

- Thời điểm gửi email trùng kỳ nghỉ lễ, lợi dụng sự chậm trễ phản ứng của đội an ninh.

Cách phòng tránh:

- Không nhấp vào liên kết hoặc tải tệp đính kèm từ email đáng ngờ.

- Kiểm tra kỹ địa chỉ người gửi và lỗi chính tả trong tên miền.

- Di chuột để xem đường dẫn thật trước khi truy cập.

- Báo cáo email nghi ngờ đến [email protected].

Người dùng nên bật xác thực đa yếu tố (MFA), thường xuyên cập nhật phần mềm diệt virus và bật tính năng bảo vệ điểm cuối (endpoint protection) để ngăn chặn mã độc. Việc nắm rõ các chiến thuật lừa đảo mới và không tin vào email cập nhật đột ngột là cách tốt nhất để bảo vệ tài khoản LastPass và thông tin cá nhân.

Đọc chi tiết tại đây: https://gbhackers.com/fake-lastpass-hack/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview