Duy Linh

Writer

Các chuyên gia Trend Micro cảnh báo, nhóm tấn công Crypto24 đang triển khai chiến dịch ransomware phức tạp, kết hợp công cụ hệ thống hợp pháp với phần mềm độc hại tùy chỉnh nhằm xâm nhập, duy trì quyền truy cập và né tránh hệ thống phát hiện phản hồi điểm cuối (EDR). Mục tiêu của chúng là các tổ chức lớn tại Châu Á, Châu Âu và Mỹ, đặc biệt trong lĩnh vực tài chính, sản xuất, giải trí và công nghệ.

Những cuộc tấn công thường diễn ra vào giờ thấp điểm để giảm khả năng bị phát hiện, sử dụng PSExec để di chuyển ngang, AnyDesk để truy cập từ xa, keylogger để thu thập thông tin đăng nhập và Google Drive để đánh cắp dữ liệu. Phương thức “sống dựa vào đất” (LotL) giúp tích hợp hành vi độc hại vào hoạt động CNTT bình thường, cho phép tạo tài khoản đặc quyền, đặt lại mật khẩu và khôi phục cấu hình quản trị mặc định qua các tiện ích Windows như net.exe.

Tính bền bỉ được duy trì nhờ tác vụ theo lịch trình và dịch vụ độc hại giả dạng quy trình hợp pháp như svchost.exe, thực thi tập lệnh từ thư mục ẩn %ProgramData%\Update\ để triển khai keylogger và ransomware.

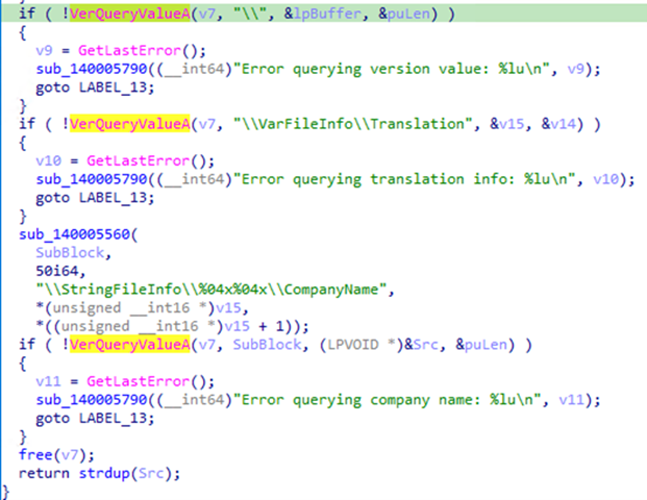

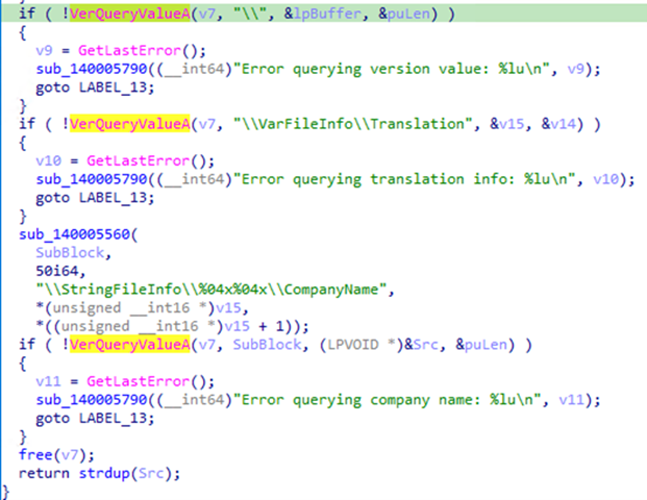

Chúng sử dụng biến thể tùy chỉnh của RealBlindingEDR để vô hiệu hóa EDR bằng cách tải driver dễ bị tấn công như WdFilter.sys, MpKslDrv.sys, nhắm vào Trend Micro, Kaspersky và Bitdefender. Công cụ này thường xuất hiện trong đường dẫn %USERPROFILE%\AppData\Local\Temp\Low\AVB.exe và lọc dữ liệu theo siêu dữ liệu công ty.

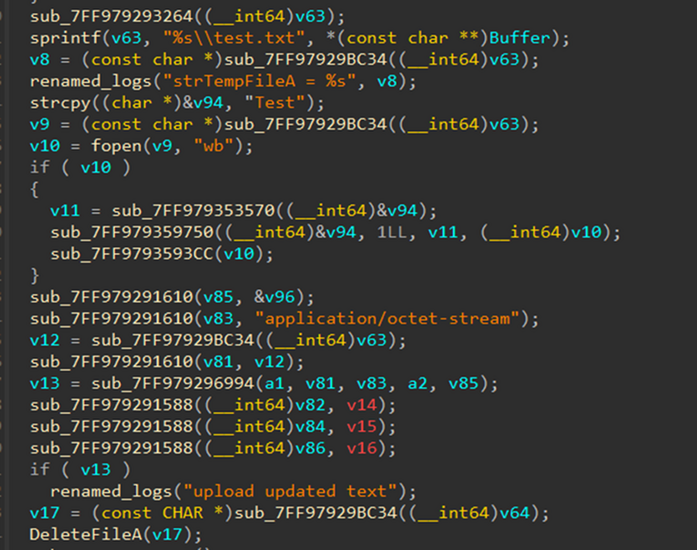

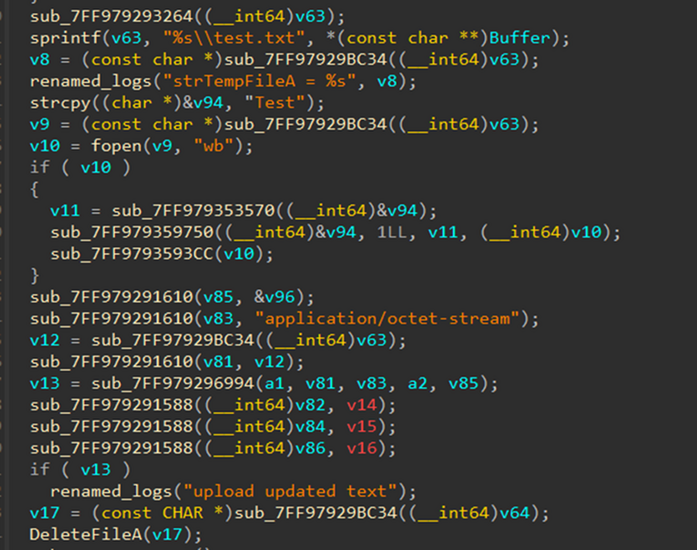

Di chuyển ngang được hỗ trợ bởi RDP, IP scanner, TightVNC và vá termsrv.dll để cho phép nhiều phiên RDP. WinMainSvc.dll được cài làm dịch vụ keylogger, ghi thao tác phím và tải dữ liệu lên Google Drive qua API WinINet. Cuối cùng, ransomware được triển khai qua MSRuntime.dll. Khi bị chặn, chúng lợi dụng công cụ gỡ cài đặt hợp pháp như XBCUninstaller.exe thông qua gpscript.exe từ mạng nội bộ.

Tạo tệp có tên “Test.txt” và tải tệp lên Google Drive

Để phòng chống, các tổ chức cần:

Đọc chi tiết tại đây: https://gbhackers.com/ransomware-actors-combine-legitimate-tools/

Những cuộc tấn công thường diễn ra vào giờ thấp điểm để giảm khả năng bị phát hiện, sử dụng PSExec để di chuyển ngang, AnyDesk để truy cập từ xa, keylogger để thu thập thông tin đăng nhập và Google Drive để đánh cắp dữ liệu. Phương thức “sống dựa vào đất” (LotL) giúp tích hợp hành vi độc hại vào hoạt động CNTT bình thường, cho phép tạo tài khoản đặc quyền, đặt lại mật khẩu và khôi phục cấu hình quản trị mặc định qua các tiện ích Windows như net.exe.

Tính bền bỉ được duy trì nhờ tác vụ theo lịch trình và dịch vụ độc hại giả dạng quy trình hợp pháp như svchost.exe, thực thi tập lệnh từ thư mục ẩn %ProgramData%\Update\ để triển khai keylogger và ransomware.

Chiến dịch tống tiền và khuyến nghị phòng thủ

Theo phân tích, chuỗi tấn công bắt đầu bằng giai đoạn trinh sát với tập lệnh 1.bat dùng WMIC để thu thập thông tin phân vùng đĩa, bộ nhớ, tài khoản và nhóm người dùng. Sau đó, kẻ tấn công leo thang đặc quyền bằng runas.exe, PSExec, thêm tài khoản mới vào nhóm Quản trị viên và Người dùng máy tính từ xa.Chúng sử dụng biến thể tùy chỉnh của RealBlindingEDR để vô hiệu hóa EDR bằng cách tải driver dễ bị tấn công như WdFilter.sys, MpKslDrv.sys, nhắm vào Trend Micro, Kaspersky và Bitdefender. Công cụ này thường xuất hiện trong đường dẫn %USERPROFILE%\AppData\Local\Temp\Low\AVB.exe và lọc dữ liệu theo siêu dữ liệu công ty.

Di chuyển ngang được hỗ trợ bởi RDP, IP scanner, TightVNC và vá termsrv.dll để cho phép nhiều phiên RDP. WinMainSvc.dll được cài làm dịch vụ keylogger, ghi thao tác phím và tải dữ liệu lên Google Drive qua API WinINet. Cuối cùng, ransomware được triển khai qua MSRuntime.dll. Khi bị chặn, chúng lợi dụng công cụ gỡ cài đặt hợp pháp như XBCUninstaller.exe thông qua gpscript.exe từ mạng nội bộ.

Tạo tệp có tên “Test.txt” và tải tệp lên Google Drive

Để phòng chống, các tổ chức cần:

- Cấu hình bảo mật mạnh, bật tự bảo vệ EDR, áp dụng nguyên tắc đặc quyền tối thiểu.

- Triển khai Zero Trust, kiểm tra định kỳ tài khoản, tác vụ theo lịch và dịch vụ mới tạo.

- Hạn chế RDP, công cụ truy cập từ xa, bắt buộc MFA, giám sát LOLBins bất thường.

- Sao lưu ngoại tuyến, cập nhật giải pháp bảo mật, đào tạo người dùng về lừa đảo.

- Chủ động tìm kiếm IOC như lưu lượng bất thường tới dịch vụ đám mây.

Đọc chi tiết tại đây: https://gbhackers.com/ransomware-actors-combine-legitimate-tools/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview