MinhSec

Writer

Mạng botnet Aisuru/Kimwolf vừa lập kỷ lục cuộc tấn công từ chối dịch vụ phân tán (DDoS) lớn nhất từng được công bố, với lưu lượng đỉnh lên tới 31,4 terabit mỗi giây (Tbps). Chiến dịch mang tên “Đêm trước Giáng sinh” bắt đầu từ ngày 19/12/2025, nhắm trực tiếp vào hạ tầng và khách hàng của Cloudflare.

Cuộc tấn công kết hợp đồng thời DDoS lớp mạng (Layer 4) với băng thông cực lớn và tấn công HTTP lớp ứng dụng, tạo ra hơn 200 triệu yêu cầu mỗi giây. Mức độ này đã vượt xa kỷ lục trước đó là 29,7 Tbps, cũng do chính botnet Aisuru thực hiện vào tháng 9/2025.

Nguồn sức mạnh chính của chiến dịch đến từ hàng triệu Android TV box không chính thức bị nhiễm mã độc. Các thiết bị này bị biến thành công cụ phát tán lưu lượng, tạo nên một làn sóng tấn công mà phần lớn các dịch vụ chống DDoS hiện nay không đủ khả năng xử lý. Với quy mô 31,4 Tbps, nhiều nền tảng bảo vệ phổ biến về lý thuyết sẽ bị quá tải nghiêm trọng nếu trở thành mục tiêu.

Thay vì tấn công kéo dài, botnet ưu tiên các đợt đánh nhanh, dồn dập, thường chỉ kéo dài từ 30 đến 120 giây. Cách tiếp cận này nhằm vượt qua hệ thống phòng thủ trước khi các biện pháp giảm thiểu được kích hoạt đầy đủ.

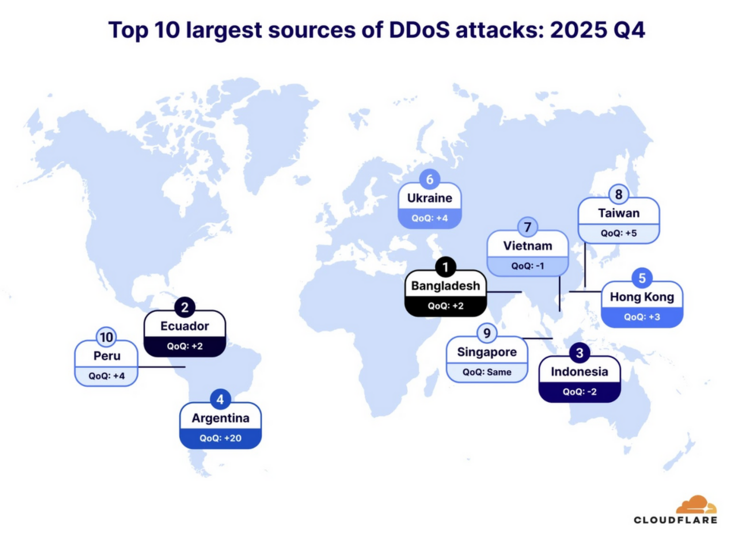

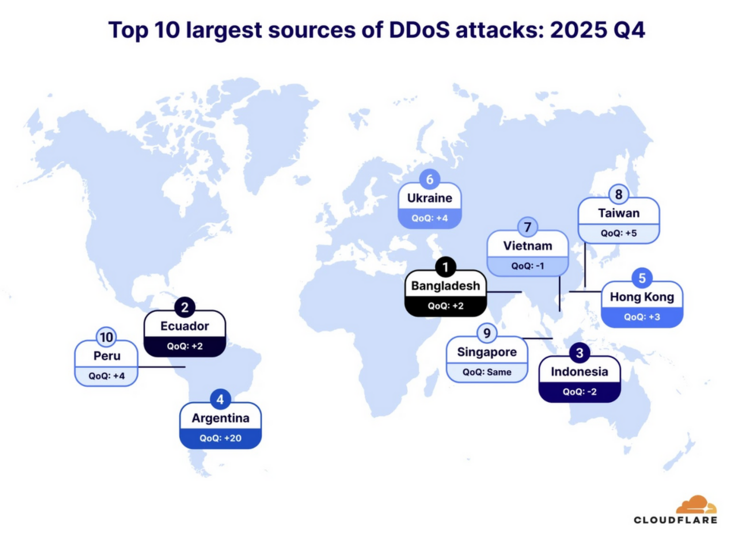

Về mục tiêu, ngành game là lĩnh vực bị ảnh hưởng nặng nhất, chiếm hơn 40% tổng số các cuộc tấn công quy mô lớn. Các công ty công nghệ, dịch vụ CNTT và hạ tầng internet cũng nằm trong danh sách bị nhắm đến. Xét theo khu vực, Hoa Kỳ là mục tiêu chính, tiếp theo là Trung Quốc, Hồng Kông và một số trung tâm kinh tế internet quan trọng khác.

Botnet Aisuru, đặc biệt là biến thể Kimwolf tập trung vào Android, đã phát triển nhanh chóng từ giữa năm 2025. Các nhà nghiên cứu bảo mật ghi nhận hơn 2 triệu thiết bị Android TV bị lây nhiễm, sử dụng mạng proxy dân dụng và hạ tầng điều khiển phân tán để tránh bị triệt phá. Dù nhiều tổ chức đã nỗ lực phá vỡ hệ thống chỉ huy, botnet vẫn liên tục phục hồi bằng cách chuyển sang hạ tầng mới.

Đáng chú ý, toàn bộ chiến dịch “Đêm trước Giáng sinh” đã được hệ thống tự động dựa trên máy học phát hiện và vô hiệu hóa mà không cần sự can thiệp của con người. Điều này cho thấy sự chênh lệch ngày càng lớn giữa các nền tảng có hạ tầng quy mô toàn cầu và những nhà cung cấp dịch vụ chống DDoS hạn chế về năng lực.

Sự kiện này phản ánh rõ xu hướng leo thang của các cuộc tấn công DDoS trong năm 2025, cả về quy mô, cường độ lẫn mức độ tinh vi. Với các tổ chức phụ thuộc vào hạ tầng mạng, đây là lời cảnh báo nghiêm túc về rủi ro sống còn nếu không có giải pháp bảo vệ đủ mạnh trước những “siêu bão” DDoS trong tương lai.(cybersecuritynews)

cybersecuritynews.com

cybersecuritynews.com

Cuộc tấn công kết hợp đồng thời DDoS lớp mạng (Layer 4) với băng thông cực lớn và tấn công HTTP lớp ứng dụng, tạo ra hơn 200 triệu yêu cầu mỗi giây. Mức độ này đã vượt xa kỷ lục trước đó là 29,7 Tbps, cũng do chính botnet Aisuru thực hiện vào tháng 9/2025.

Nguồn sức mạnh chính của chiến dịch đến từ hàng triệu Android TV box không chính thức bị nhiễm mã độc. Các thiết bị này bị biến thành công cụ phát tán lưu lượng, tạo nên một làn sóng tấn công mà phần lớn các dịch vụ chống DDoS hiện nay không đủ khả năng xử lý. Với quy mô 31,4 Tbps, nhiều nền tảng bảo vệ phổ biến về lý thuyết sẽ bị quá tải nghiêm trọng nếu trở thành mục tiêu.

Chiến thuật tấn công, mục tiêu và sự phát triển của botnet Kimwolf

Phân tích cho thấy chiến dịch bao gồm hàng nghìn đợt tấn công riêng lẻ, với mô hình khác nhau nhưng được phối hợp chặt chẽ. Phần lớn các cuộc tấn công đạt đỉnh từ 1–5 Tbps, trong khi chỉ một tỷ lệ rất nhỏ vượt mốc 30 Tbps. Về cường độ, đa số các đợt tạo ra hàng tỷ gói tin mỗi giây, đủ để làm nghẽn hạ tầng mạng trong thời gian rất ngắn.Thay vì tấn công kéo dài, botnet ưu tiên các đợt đánh nhanh, dồn dập, thường chỉ kéo dài từ 30 đến 120 giây. Cách tiếp cận này nhằm vượt qua hệ thống phòng thủ trước khi các biện pháp giảm thiểu được kích hoạt đầy đủ.

Về mục tiêu, ngành game là lĩnh vực bị ảnh hưởng nặng nhất, chiếm hơn 40% tổng số các cuộc tấn công quy mô lớn. Các công ty công nghệ, dịch vụ CNTT và hạ tầng internet cũng nằm trong danh sách bị nhắm đến. Xét theo khu vực, Hoa Kỳ là mục tiêu chính, tiếp theo là Trung Quốc, Hồng Kông và một số trung tâm kinh tế internet quan trọng khác.

Botnet Aisuru, đặc biệt là biến thể Kimwolf tập trung vào Android, đã phát triển nhanh chóng từ giữa năm 2025. Các nhà nghiên cứu bảo mật ghi nhận hơn 2 triệu thiết bị Android TV bị lây nhiễm, sử dụng mạng proxy dân dụng và hạ tầng điều khiển phân tán để tránh bị triệt phá. Dù nhiều tổ chức đã nỗ lực phá vỡ hệ thống chỉ huy, botnet vẫn liên tục phục hồi bằng cách chuyển sang hạ tầng mới.

Cloudflare chống đỡ ra sao trước “cơn bão” 31,4 Tbps?

Bất chấp quy mô chưa từng có, Cloudflare vẫn đứng vững. Hạ tầng toàn cầu của hãng có tổng năng lực giảm thiểu lên tới 449 Tbps trên hơn 330 điểm hiện diện. Cuộc tấn công kỷ lục chỉ sử dụng khoảng 7% tổng dung lượng khả dụng, phần còn lại vẫn an toàn.Đáng chú ý, toàn bộ chiến dịch “Đêm trước Giáng sinh” đã được hệ thống tự động dựa trên máy học phát hiện và vô hiệu hóa mà không cần sự can thiệp của con người. Điều này cho thấy sự chênh lệch ngày càng lớn giữa các nền tảng có hạ tầng quy mô toàn cầu và những nhà cung cấp dịch vụ chống DDoS hạn chế về năng lực.

Sự kiện này phản ánh rõ xu hướng leo thang của các cuộc tấn công DDoS trong năm 2025, cả về quy mô, cường độ lẫn mức độ tinh vi. Với các tổ chức phụ thuộc vào hạ tầng mạng, đây là lời cảnh báo nghiêm túc về rủi ro sống còn nếu không có giải pháp bảo vệ đủ mạnh trước những “siêu bão” DDoS trong tương lai.(cybersecuritynews)

31.4 Tbps DDoS Attack Via Aisuru Botnet Breaks Internet With New World Record

The Aisuru/Kimwolf botnet unleashed the largest publicly disclosed distributed denial-of-service (DDoS) attack in history, peaking at an unprecedented 31.4 terabits per second (Tbps).

cybersecuritynews.com

cybersecuritynews.com

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview