Duy Linh

Writer

Nhóm tin tặc BlueDelta, được cho là do Nga tài trợ, đã tiến hành một chiến dịch thu thập thông tin đăng nhập kéo dài nhằm vào người dùng UKR.NET, một trong những dịch vụ email và tin tức trực tuyến phổ biến nhất tại Ukraine. Chiến dịch này diễn ra liên tục từ tháng 6/2024 đến tháng 4/2025.

Nhóm tin tặc BlueDelta nhắm mục tiêu vào người dùng của dịch vụ email và tin tức trực tuyến phổ biến của Ukraine.

Theo nghiên cứu của Insikt Group thuộc Recorded Future, hoạt động trên cho thấy sự leo thang rõ rệt trong nỗ lực của các nhóm tin tặc liên kết với GRU nhằm đánh cắp thông tin đăng nhập người dùng Ukraine để phục vụ thu thập tình báo, trong bối cảnh các hoạt động quân sự của Nga tại Ukraine vẫn đang tiếp diễn.

Chiến dịch kế thừa và mở rộng các thủ đoạn lừa đảo từng được BlueDelta sử dụng trước đây, nhưng đã phát triển đáng kể sau khi cơ sở hạ tầng của nhóm này bị các cơ quan thực thi pháp luật phương Tây triệt phá vào đầu năm 2024.

BlueDelta, còn được biết đến với các tên gọi APT28, Fancy Bear và Forest Blizzard, đã điều chỉnh chiến thuật bằng cách chuyển từ việc sử dụng các bộ định tuyến bị xâm nhập sang các nền tảng đường hầm proxy tinh vi như ngrok và Serveo. Sự thay đổi này cho thấy quyết tâm của GRU trong việc duy trì hoạt động lâu dài, bất chấp các nỗ lực gây gián đoạn từ cộng đồng quốc tế.

BlueDelta tận dụng API của Mocky để lưu trữ các trang đăng nhập UKR.NET giả mạo, kết hợp với các nhà cung cấp lưu trữ miễn phí như DNS EXIT, Byet Internet Services, cùng cơ sở hạ tầng proxy ngược của ngrok để thu thập tên người dùng, mật khẩu và cả mã xác thực hai yếu tố của nạn nhân.

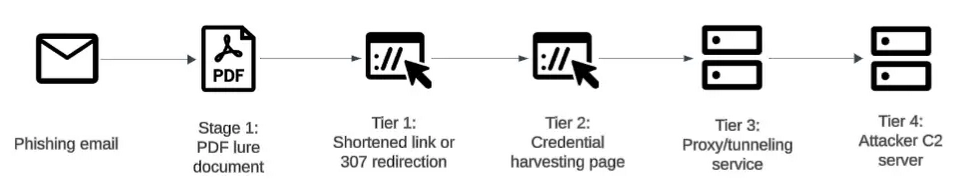

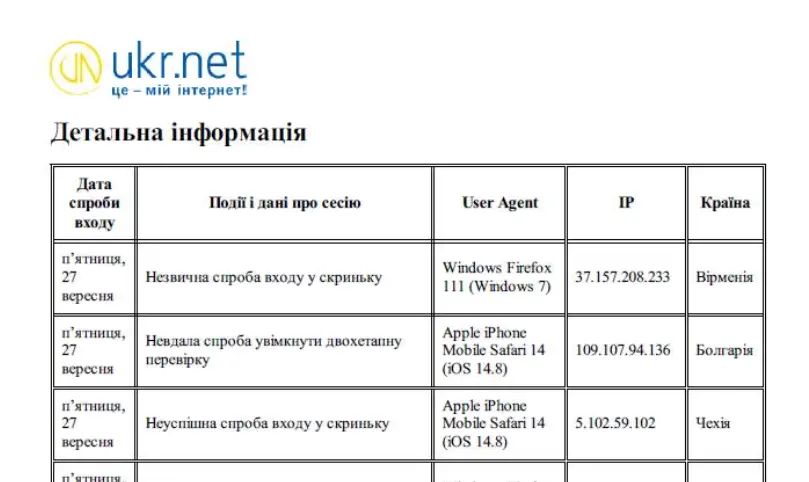

Trang thu thập thông tin đăng nhập hiển thị trang đăng nhập UKR.NET .

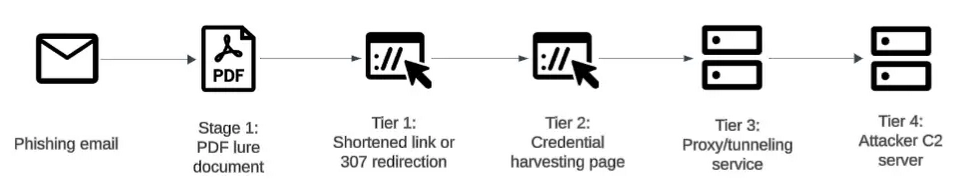

Thay vì trực tiếp phơi bày cơ sở hạ tầng độc hại, nhóm này triển khai kiến trúc nhiều tầng, sử dụng tên miền miễn phí, dịch vụ rút gọn liên kết và các đường hầm proxy nhằm che giấu vị trí thực tế của máy chủ điều khiển và kiểm soát.

Chiến dịch còn sử dụng mã JavaScript tùy chỉnh để đánh cắp thông tin đăng nhập, chuyển tiếp phản hồi CAPTCHA và thu thập địa chỉ IP nạn nhân thông qua dịch vụ HTTPBin.

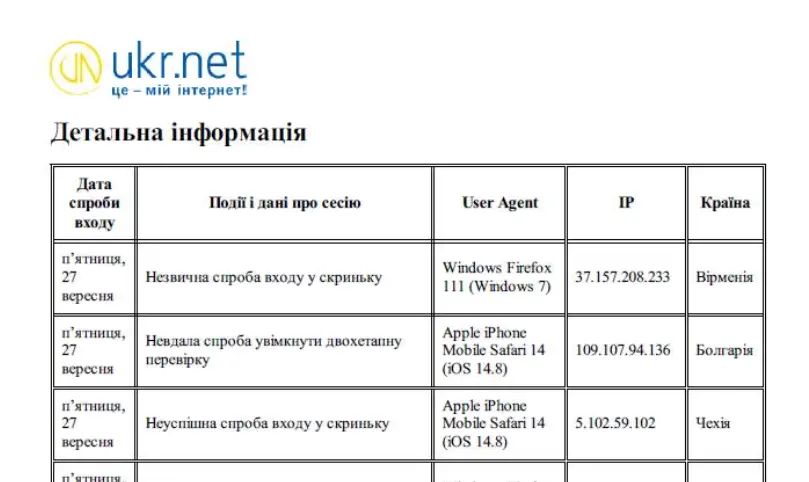

Một điểm đáng chú ý là việc BlueDelta sử dụng các tệp PDF lừa đảo, được ngụy trang dưới dạng thông báo bảo mật tài khoản từ UKR.NET. Các tài liệu này cảnh báo về hoạt động đáng ngờ và hướng dẫn người dùng nhấp vào liên kết nhúng để đặt lại mật khẩu, từ đó dẫn tới các trang thu thập thông tin đăng nhập.

BlueDelta sử dụng file PDF để dụ dỗ nạn nhân nhấp vào các liên kết dẫn đến trang thu thập thông tin đăng nhập .

Việc phát tán PDF độc hại giúp nhóm tin tặc vượt qua hiệu quả các cơ chế lọc email và hệ thống phát hiện hộp cát vốn được thiết kế để ngăn chặn lừa đảo, cho thấy sự hiểu biết sâu về hạ tầng an ninh doanh nghiệp.

Trong giai đoạn tháng 3–4/2025, Insikt Group ghi nhận những cập nhật quan trọng trong cấu trúc phân lớp cơ sở hạ tầng của BlueDelta, bao gồm các thành phần cấp ba mới và các thành phần cấp bốn chưa từng xuất hiện trước đó. Mã HTML và JavaScript trên các trang mới về cơ bản vẫn tương tự các phiên bản cũ, ngoại trừ việc bổ sung thêm một dòng mã mới.

Cấu hình cơ sở hạ tầng thu thập thông tin xác thực BlueDelta .

Nhóm đã chuyển từ các tên miền DNS EXIT sang tên miền phụ miễn phí của ngrok, đồng thời vận hành các máy chủ chuyên dụng tại Pháp và Canada để xử lý việc đánh cắp thông tin đăng nhập và chuyển tiếp dữ liệu. Phân tích cho thấy các máy chủ này cho phép truy cập SSH trên các cổng tiêu chuẩn, kết hợp với các dịch vụ HTTP tùy chỉnh, phản ánh sự hiện diện hoạt động liên tục của hạ tầng.

Việc phát hiện các tên miền typosquat như ukrinet[.]com và ukrainnet[.]com càng cho thấy chiến lược duy trì hạ tầng dự phòng nhằm đảm bảo tính liên tục của chiến dịch. Một cải tiến kỹ thuật đáng chú ý khác là việc bổ sung tiêu đề HTTP ngrok-skip-browser-warning trong mã JavaScript, giúp vô hiệu hóa các cảnh báo an toàn mặc định của ngrok có thể làm lộ hoạt động proxy trước người dùng.

Trong hơn một thập kỷ qua, nhóm này đã liên tục nhắm vào các tổ chức nhà nước, nhà thầu quốc phòng, công ty hậu cần và các viện nghiên cứu chính sách, khai thác thông tin đăng nhập bị đánh cắp để tiến hành các hoạt động gián điệp nhiều giai đoạn nhằm phục vụ lợi ích chiến lược của Nga.

Các nhà nghiên cứu bảo mật đánh giá BlueDelta nhiều khả năng sẽ tiếp tục chiến dịch thu thập thông tin đăng nhập ít nhất đến năm 2026, duy trì sự phụ thuộc vào hạ tầng web chi phí thấp, ẩn danh và tiếp tục đa dạng hóa các nền tảng lưu trữ cũng như chuyển hướng.

Chiến dịch này tiếp tục nhấn mạnh mối đe dọa dai dẳng từ các hoạt động đánh cắp thông tin đăng nhập do nhà nước bảo trợ, vốn được xem là phương thức tiết kiệm chi phí nhưng hiệu quả để giành quyền truy cập ban đầu và phục vụ thu thập tình báo. Trong bối cảnh các tác nhân đe dọa không ngừng thích nghi, các tổ chức cần duy trì cảnh giác thông qua giám sát tình báo mối đe dọa liên tục và sẵn sàng ứng phó sự cố.

Nhóm tin tặc BlueDelta nhắm mục tiêu vào người dùng của dịch vụ email và tin tức trực tuyến phổ biến của Ukraine.

Theo nghiên cứu của Insikt Group thuộc Recorded Future, hoạt động trên cho thấy sự leo thang rõ rệt trong nỗ lực của các nhóm tin tặc liên kết với GRU nhằm đánh cắp thông tin đăng nhập người dùng Ukraine để phục vụ thu thập tình báo, trong bối cảnh các hoạt động quân sự của Nga tại Ukraine vẫn đang tiếp diễn.

Chiến dịch kế thừa và mở rộng các thủ đoạn lừa đảo từng được BlueDelta sử dụng trước đây, nhưng đã phát triển đáng kể sau khi cơ sở hạ tầng của nhóm này bị các cơ quan thực thi pháp luật phương Tây triệt phá vào đầu năm 2024.

BlueDelta, còn được biết đến với các tên gọi APT28, Fancy Bear và Forest Blizzard, đã điều chỉnh chiến thuật bằng cách chuyển từ việc sử dụng các bộ định tuyến bị xâm nhập sang các nền tảng đường hầm proxy tinh vi như ngrok và Serveo. Sự thay đổi này cho thấy quyết tâm của GRU trong việc duy trì hoạt động lâu dài, bất chấp các nỗ lực gây gián đoạn từ cộng đồng quốc tế.

Sự tinh vi về mặt kỹ thuật

Trong quá trình điều tra, Insikt Group đã xác định hơn 42 chuỗi thu thập thông tin đăng nhập được triển khai trên nhiều dịch vụ web miễn phí khác nhau.BlueDelta tận dụng API của Mocky để lưu trữ các trang đăng nhập UKR.NET giả mạo, kết hợp với các nhà cung cấp lưu trữ miễn phí như DNS EXIT, Byet Internet Services, cùng cơ sở hạ tầng proxy ngược của ngrok để thu thập tên người dùng, mật khẩu và cả mã xác thực hai yếu tố của nạn nhân.

Trang thu thập thông tin đăng nhập hiển thị trang đăng nhập UKR.NET .

Thay vì trực tiếp phơi bày cơ sở hạ tầng độc hại, nhóm này triển khai kiến trúc nhiều tầng, sử dụng tên miền miễn phí, dịch vụ rút gọn liên kết và các đường hầm proxy nhằm che giấu vị trí thực tế của máy chủ điều khiển và kiểm soát.

Chiến dịch còn sử dụng mã JavaScript tùy chỉnh để đánh cắp thông tin đăng nhập, chuyển tiếp phản hồi CAPTCHA và thu thập địa chỉ IP nạn nhân thông qua dịch vụ HTTPBin.

Một điểm đáng chú ý là việc BlueDelta sử dụng các tệp PDF lừa đảo, được ngụy trang dưới dạng thông báo bảo mật tài khoản từ UKR.NET. Các tài liệu này cảnh báo về hoạt động đáng ngờ và hướng dẫn người dùng nhấp vào liên kết nhúng để đặt lại mật khẩu, từ đó dẫn tới các trang thu thập thông tin đăng nhập.

BlueDelta sử dụng file PDF để dụ dỗ nạn nhân nhấp vào các liên kết dẫn đến trang thu thập thông tin đăng nhập .

Việc phát tán PDF độc hại giúp nhóm tin tặc vượt qua hiệu quả các cơ chế lọc email và hệ thống phát hiện hộp cát vốn được thiết kế để ngăn chặn lừa đảo, cho thấy sự hiểu biết sâu về hạ tầng an ninh doanh nghiệp.

Trong giai đoạn tháng 3–4/2025, Insikt Group ghi nhận những cập nhật quan trọng trong cấu trúc phân lớp cơ sở hạ tầng của BlueDelta, bao gồm các thành phần cấp ba mới và các thành phần cấp bốn chưa từng xuất hiện trước đó. Mã HTML và JavaScript trên các trang mới về cơ bản vẫn tương tự các phiên bản cũ, ngoại trừ việc bổ sung thêm một dòng mã mới.

Cấu hình cơ sở hạ tầng thu thập thông tin xác thực BlueDelta .

Nhóm đã chuyển từ các tên miền DNS EXIT sang tên miền phụ miễn phí của ngrok, đồng thời vận hành các máy chủ chuyên dụng tại Pháp và Canada để xử lý việc đánh cắp thông tin đăng nhập và chuyển tiếp dữ liệu. Phân tích cho thấy các máy chủ này cho phép truy cập SSH trên các cổng tiêu chuẩn, kết hợp với các dịch vụ HTTP tùy chỉnh, phản ánh sự hiện diện hoạt động liên tục của hạ tầng.

Việc phát hiện các tên miền typosquat như ukrinet[.]com và ukrainnet[.]com càng cho thấy chiến lược duy trì hạ tầng dự phòng nhằm đảm bảo tính liên tục của chiến dịch. Một cải tiến kỹ thuật đáng chú ý khác là việc bổ sung tiêu đề HTTP ngrok-skip-browser-warning trong mã JavaScript, giúp vô hiệu hóa các cảnh báo an toàn mặc định của ngrok có thể làm lộ hoạt động proxy trước người dùng.

Ý nghĩa chiến lược và tác động an ninh

Việc BlueDelta liên tục tập trung vào thông tin xác thực của người dùng Ukraine phù hợp với các yêu cầu tình báo đã được ghi nhận của GRU. Các tổ chức phục vụ người dùng Ukraine được khuyến nghị triển khai xác thực đa yếu tố chống lừa đảo, đưa vào danh sách đen các dịch vụ lưu trữ miễn phí không thiết yếu và tăng cường đào tạo nhận thức an ninh, tập trung vào các cổng đăng nhập giả mạo và thủ đoạn lừa đảo liên quan đến tài khoản.Trong hơn một thập kỷ qua, nhóm này đã liên tục nhắm vào các tổ chức nhà nước, nhà thầu quốc phòng, công ty hậu cần và các viện nghiên cứu chính sách, khai thác thông tin đăng nhập bị đánh cắp để tiến hành các hoạt động gián điệp nhiều giai đoạn nhằm phục vụ lợi ích chiến lược của Nga.

Các nhà nghiên cứu bảo mật đánh giá BlueDelta nhiều khả năng sẽ tiếp tục chiến dịch thu thập thông tin đăng nhập ít nhất đến năm 2026, duy trì sự phụ thuộc vào hạ tầng web chi phí thấp, ẩn danh và tiếp tục đa dạng hóa các nền tảng lưu trữ cũng như chuyển hướng.

Chiến dịch này tiếp tục nhấn mạnh mối đe dọa dai dẳng từ các hoạt động đánh cắp thông tin đăng nhập do nhà nước bảo trợ, vốn được xem là phương thức tiết kiệm chi phí nhưng hiệu quả để giành quyền truy cập ban đầu và phục vụ thu thập tình báo. Trong bối cảnh các tác nhân đe dọa không ngừng thích nghi, các tổ chức cần duy trì cảnh giác thông qua giám sát tình báo mối đe dọa liên tục và sẵn sàng ứng phó sự cố.

Nguồn: gbhackers

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview