WuKong_top1

Writer

Các chuyên gia an ninh mạng quốc tế đang gióng lên hồi chuông cảnh báo về một chiến dịch phát tán mã độc mới với quy mô toàn cầu. Mã độc mang tên PXA Stealer được lập trình bằng ngôn ngữ Python đang bị khai thác để đánh cắp thông tin nhạy cảm của người dùng như mật khẩu, dữ liệu thẻ tín dụng và cookie trình duyệt. Đáng chú ý, nhiều dấu hiệu kỹ thuật ban đầu cho thấy nhóm đứng sau có thể là các đối tượng sử dụng tiếng Việt, tuy nhiên mối liên hệ này vẫn đang được điều tra làm rõ.

Theo báo cáo chung từ hai công ty an ninh mạng Beazley Security và SentinelOne, các chiến dịch sử dụng mã độc PXA Stealer đã xâm nhập hơn 4.000 địa chỉ IP tại 62 quốc gia, bao gồm Mỹ, Hàn Quốc, Hà Lan, Hungary và Áo. Tổng cộng, tin tặc đã đánh cắp hơn 200.000 mật khẩu, hàng trăm thông tin thẻ tín dụng và hơn 4 triệu cookie trình duyệt.

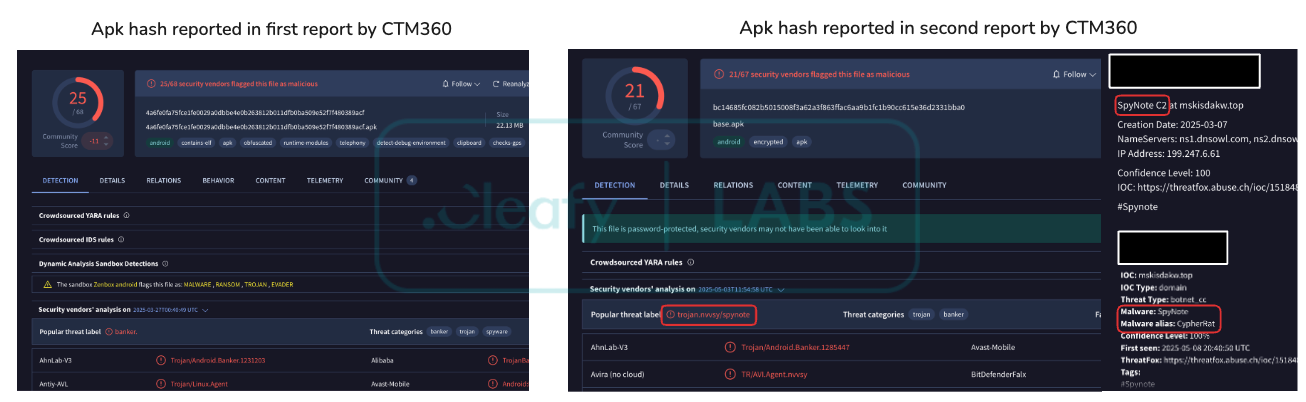

PXA Stealer không chỉ là một mã độc thông thường mà còn được đánh giá là có khả năng ẩn mình rất tinh vi, sử dụng các kỹ thuật chống phân tích và ngụy trang bằng tài liệu giả (như cảnh báo vi phạm bản quyền) để đánh lừa người dùng. Mã độc này còn có thể lấy dữ liệu từ:

PXA Stealer được phát hiện lần đầu vào tháng 11/2024 khi nó nhắm mục tiêu vào các tổ chức chính phủ và giáo dục tại châu Âu và châu Á. Đến nay, chiến dịch phát tán mã độc này đã phát triển cả về chiến thuật lẫn mức độ tổ chức. Tin tặc sử dụng kỹ thuật DLL side-loading, tức là chạy mã độc thông qua các tệp thư viện hợp pháp bị chỉnh sửa để tránh bị phát hiện.

Các kênh Telegram được sử dụng trong chiến dịch hoạt động như một "trạm trung chuyển", nơi dữ liệu bị lấy cắp được lưu trữ và thông báo cập nhật cho kẻ tấn công. Những kẻ đứng sau mã độc này có dấu hiệu hoạt động có tổ chức, tận dụng Telegram như một “chợ đen” để trao đổi thông tin nạn nhân.

PXA Stealer là minh chứng cho việc mã độc ngày càng trở nên tinh vi, chuyên nghiệp và có tổ chức. Đặc biệt, với sự nghi vấn liên quan đến các nhóm tin tặc nói tiếng Việt, chiến dịch này cho thấy tội phạm mạng trong nước đang dần tham gia vào những hoạt động quy mô toàn cầu. Người dùng cá nhân và doanh nghiệp tại Việt Nam nên nâng cao cảnh giác, cập nhật phần mềm diệt virus, không mở các tệp đính kèm đáng ngờ và sử dụng xác thực hai lớp (2FA) để bảo vệ tài khoản của mình.

Theo báo cáo chung từ hai công ty an ninh mạng Beazley Security và SentinelOne, các chiến dịch sử dụng mã độc PXA Stealer đã xâm nhập hơn 4.000 địa chỉ IP tại 62 quốc gia, bao gồm Mỹ, Hàn Quốc, Hà Lan, Hungary và Áo. Tổng cộng, tin tặc đã đánh cắp hơn 200.000 mật khẩu, hàng trăm thông tin thẻ tín dụng và hơn 4 triệu cookie trình duyệt.

PXA Stealer không chỉ là một mã độc thông thường mà còn được đánh giá là có khả năng ẩn mình rất tinh vi, sử dụng các kỹ thuật chống phân tích và ngụy trang bằng tài liệu giả (như cảnh báo vi phạm bản quyền) để đánh lừa người dùng. Mã độc này còn có thể lấy dữ liệu từ:

- Trình duyệt web (bao gồm mật khẩu, dữ liệu tự điền, cookie)

- Ví tiền điện tử

- Ứng dụng VPN

- Các công cụ quản lý đám mây dòng lệnh (CLI)

- Các tệp chia sẻ trong mạng nội bộ

- Ứng dụng như Discord

PXA Stealer được phát hiện lần đầu vào tháng 11/2024 khi nó nhắm mục tiêu vào các tổ chức chính phủ và giáo dục tại châu Âu và châu Á. Đến nay, chiến dịch phát tán mã độc này đã phát triển cả về chiến thuật lẫn mức độ tổ chức. Tin tặc sử dụng kỹ thuật DLL side-loading, tức là chạy mã độc thông qua các tệp thư viện hợp pháp bị chỉnh sửa để tránh bị phát hiện.

Các kênh Telegram được sử dụng trong chiến dịch hoạt động như một "trạm trung chuyển", nơi dữ liệu bị lấy cắp được lưu trữ và thông báo cập nhật cho kẻ tấn công. Những kẻ đứng sau mã độc này có dấu hiệu hoạt động có tổ chức, tận dụng Telegram như một “chợ đen” để trao đổi thông tin nạn nhân.

PXA Stealer là minh chứng cho việc mã độc ngày càng trở nên tinh vi, chuyên nghiệp và có tổ chức. Đặc biệt, với sự nghi vấn liên quan đến các nhóm tin tặc nói tiếng Việt, chiến dịch này cho thấy tội phạm mạng trong nước đang dần tham gia vào những hoạt động quy mô toàn cầu. Người dùng cá nhân và doanh nghiệp tại Việt Nam nên nâng cao cảnh giác, cập nhật phần mềm diệt virus, không mở các tệp đính kèm đáng ngờ và sử dụng xác thực hai lớp (2FA) để bảo vệ tài khoản của mình.

Theo WhiteHat.vn

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview