Duy Linh

Writer

Một phần mềm đánh cắp thông tin mới tên Sryxen đang gây chú ý trong cộng đồng an ninh mạng vì khả năng kết hợp giữa đánh cắp dữ liệu trình duyệt hiện đại và chống phân tích cực mạnh. Phần mềm này được phân phối dưới dạng malware-as-a-service (MaaS), viết bằng C++, dành cho Windows 64-bit.

Phần mềm độc hại Sryxen sử dụng thủ thuật trình duyệt không đầu để vượt qua các biện pháp bảo vệ của Chrome

Sryxen tập trung vào việc lấy cắp mật khẩu trình duyệt, cookie, mã thông báo Discord, dữ liệu VPN, tài khoản mạng xã hội và ví tiền điện tử. Tất cả được gửi về máy chủ điều khiển qua Telegram Bot API.

Khác với các stealer trên macOS chủ yếu đánh cắp mật khẩu và mở Keychain, các stealer trên Windows phải vượt qua Data Protection API (DPAPI), vốn liên kết khóa giải mã với chính người dùng đăng nhập. Khi chạy trong ngữ cảnh nạn nhân, DPAPI sẽ tự giải mã dữ liệu; chạy với người dùng khác, dữ liệu sẽ vô dụng.

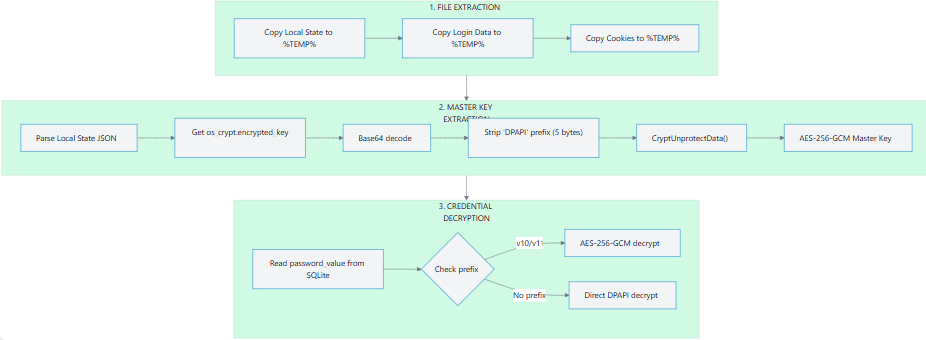

Chuỗi DPAPI.

Sryxen lợi dụng chính mô hình này: chạy dưới quyền người dùng để trích xuất dữ liệu bảo vệ bởi DPAPI, đồng thời triển khai một kỹ thuật mới để vượt qua các lớp bảo vệ gần đây của Chrome.

Khả năng đáng chú ý nhất của Sryxen là vượt qua App-Bound Encryption (ABE) được Chrome 127 triển khai để ràng buộc việc mã hóa cookie với ứng dụng Chrome, khiến việc giải mã cookie từ tệp SQLite trở nên vô hiệu.

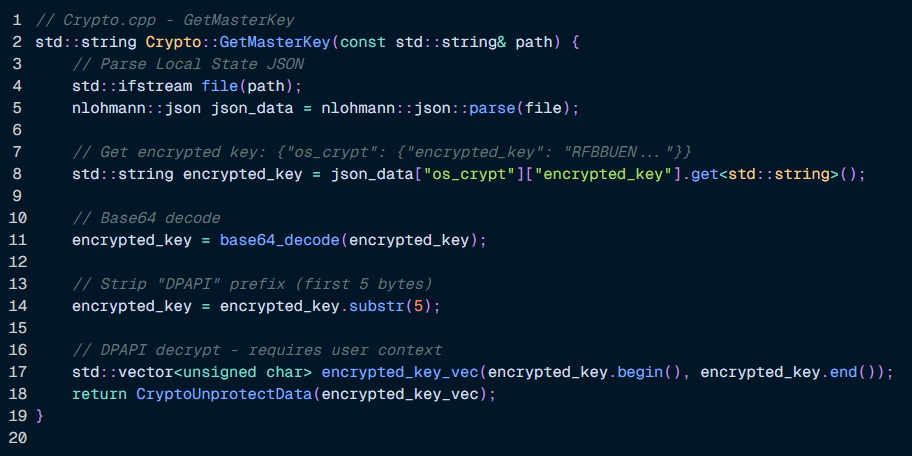

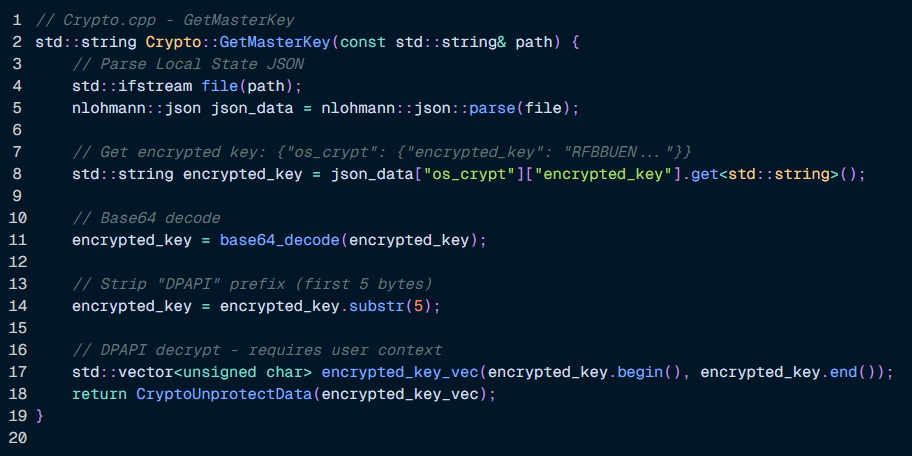

Đối với mật khẩu, Sryxen vẫn dựa vào DPAPI và chuỗi mã hóa AES-256-GCM trên các trình duyệt Chromium. Nó trích xuất khóa chính từ tệp “Local State”, gỡ tiền tố DPAPI và gọi CryptUnprotectData theo ngữ cảnh người dùng. Các khối mật khẩu có tiền tố “v10” hoặc “v11” được giải mã bằng AES-256-GCM, còn định dạng cũ quay về DPAPI.

Trích xuất chìa khóa chính.

Với Firefox, Sryxen dùng thư viện NSS của Mozilla, dựa vào thông tin hồ sơ và cơ sở dữ liệu chính để đọc dữ liệu từ logins.json.

Sau khi xác định trình duyệt cài đặt qua hệ thống tệp đa luồng, Sryxen thu thập mật khẩu, cookie, lịch sử, dữ liệu tự động điền, dấu trang, cùng mã thông báo Discord ở dạng văn bản và mã hóa. Tiền tố “dQw4w9WgXcQ” quen thuộc của Discord giúp nhận biết token mã hóa, sau đó giải mã bằng khóa chính và AES-256-GCM.

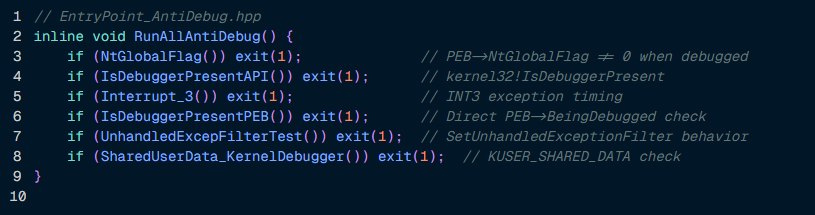

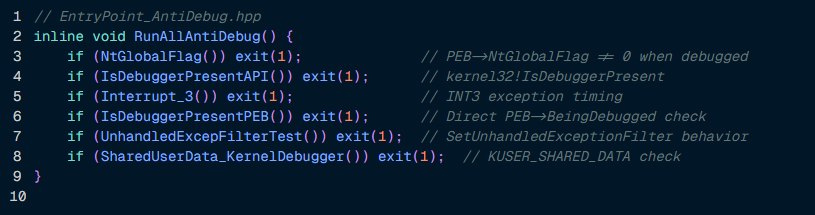

Điều này khiến phân tích tĩnh chỉ thấy dữ liệu rác, còn phân tích bộ nhớ cũng chỉ thấy byte mã hóa. Ngay cả khi gỡ lỗi, nếu không bước đúng vào xử lý VEH, phần lớn mã độc vẫn bị ẩn. Ngoài ra, Sryxen có sáu cơ chế chống gỡ lỗi, như kiểm tra PEB hoặc kiểm tra trạng thái debugger ở mức kernel qua KUSER_SHARED_DATA.

Kiểm tra chống gỡ lỗi.

Dù vậy, các lớp bảo vệ không hoàn hảo: khóa XOR nằm cố định trong tệp, mẫu lệnh bất hợp pháp dễ nhận dạng và một nhà phân tích kiên nhẫn vẫn có thể khôi phục mã bằng cách theo dõi xử lý ngoại lệ. Cơ chế chống ảo hóa của Sryxen khá yếu, chỉ kiểm tra Sysmon.

Sau khi thu thập dữ liệu, Sryxen tạo thư mục %TEMP%\Sryxen, lưu mật khẩu, cookie, lịch sử, dấu trang và dữ liệu từ nền tảng mạng xã hội, VPN, ví và tiện ích mở rộng. Sau đó, nó dùng Compress-Archive của PowerShell để nén toàn bộ và dùng curl tải lên Telegram qua sendDocument.

Mô hình “đập và lấy” giúp Sryxen không lưu trú lâu dài, nhưng việc gọi PowerShell và curl liên tục tạo ra dấu hiệu hoạt động rõ rệt, hỗ trợ đội ngũ phòng thủ giám sát tiến trình, tham số dòng lệnh và kết nối ra ngoài đến api.telegram.org.

Đối với doanh nghiệp, Sryxen cho thấy hành vi đánh cắp dữ liệu trình duyệt trên Windows đang phát triển nhanh, nhằm vượt qua các biện pháp bảo vệ nền tảng. Việc theo dõi các dấu hiệu bất thường như Chrome chạy không giao diện, cờ gỡ lỗi, nén tự động qua PowerShell hoặc truyền dữ liệu Telegram vẫn là tuyến phòng thủ cần thiết. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/sryxen-malware/

Phần mềm độc hại Sryxen sử dụng thủ thuật trình duyệt không đầu để vượt qua các biện pháp bảo vệ của Chrome

Sryxen tập trung vào việc lấy cắp mật khẩu trình duyệt, cookie, mã thông báo Discord, dữ liệu VPN, tài khoản mạng xã hội và ví tiền điện tử. Tất cả được gửi về máy chủ điều khiển qua Telegram Bot API.

Khác với các stealer trên macOS chủ yếu đánh cắp mật khẩu và mở Keychain, các stealer trên Windows phải vượt qua Data Protection API (DPAPI), vốn liên kết khóa giải mã với chính người dùng đăng nhập. Khi chạy trong ngữ cảnh nạn nhân, DPAPI sẽ tự giải mã dữ liệu; chạy với người dùng khác, dữ liệu sẽ vô dụng.

Chuỗi DPAPI.

Sryxen lợi dụng chính mô hình này: chạy dưới quyền người dùng để trích xuất dữ liệu bảo vệ bởi DPAPI, đồng thời triển khai một kỹ thuật mới để vượt qua các lớp bảo vệ gần đây của Chrome.

Khả năng đáng chú ý nhất của Sryxen là vượt qua App-Bound Encryption (ABE) được Chrome 127 triển khai để ràng buộc việc mã hóa cookie với ứng dụng Chrome, khiến việc giải mã cookie từ tệp SQLite trở nên vô hiệu.

Sử dụng tự động hóa trình duyệt để giải mã cookie

Thay vì cố giải mã trực tiếp, Sryxen khởi động Chrome ở chế độ không giao diện, bật remote debugging và dùng Chrome DevTools Protocol qua WebSocket để yêu cầu Chrome tự giải mã cookie. Với Chrome, đây là yêu cầu DevTools hợp lệ; với kẻ tấn công, đó là cookie đã giải mã hoàn toàn không cần động đến khóa ABE hay ghi dữ liệu ra đĩa.Đối với mật khẩu, Sryxen vẫn dựa vào DPAPI và chuỗi mã hóa AES-256-GCM trên các trình duyệt Chromium. Nó trích xuất khóa chính từ tệp “Local State”, gỡ tiền tố DPAPI và gọi CryptUnprotectData theo ngữ cảnh người dùng. Các khối mật khẩu có tiền tố “v10” hoặc “v11” được giải mã bằng AES-256-GCM, còn định dạng cũ quay về DPAPI.

Trích xuất chìa khóa chính.

Với Firefox, Sryxen dùng thư viện NSS của Mozilla, dựa vào thông tin hồ sơ và cơ sở dữ liệu chính để đọc dữ liệu từ logins.json.

Sau khi xác định trình duyệt cài đặt qua hệ thống tệp đa luồng, Sryxen thu thập mật khẩu, cookie, lịch sử, dữ liệu tự động điền, dấu trang, cùng mã thông báo Discord ở dạng văn bản và mã hóa. Tiền tố “dQw4w9WgXcQ” quen thuộc của Discord giúp nhận biết token mã hóa, sau đó giải mã bằng khóa chính và AES-256-GCM.

Cơ chế ẩn mình, chống phân tích và thu thập dữ liệu

Về mặt phòng thủ, tác giả Sryxen đầu tư nhiều để làm rối quá trình phân tích. Logic đánh cắp được đặt trong hàm bị mã hóa bằng XOR và bị ghi đè bởi các lệnh bất hợp pháp. Vector Exception Handler (VEH) chỉ giải mã khi gặp các byte bất hợp pháp và mã hóa lại khi hàm kết thúc.Điều này khiến phân tích tĩnh chỉ thấy dữ liệu rác, còn phân tích bộ nhớ cũng chỉ thấy byte mã hóa. Ngay cả khi gỡ lỗi, nếu không bước đúng vào xử lý VEH, phần lớn mã độc vẫn bị ẩn. Ngoài ra, Sryxen có sáu cơ chế chống gỡ lỗi, như kiểm tra PEB hoặc kiểm tra trạng thái debugger ở mức kernel qua KUSER_SHARED_DATA.

Kiểm tra chống gỡ lỗi.

Dù vậy, các lớp bảo vệ không hoàn hảo: khóa XOR nằm cố định trong tệp, mẫu lệnh bất hợp pháp dễ nhận dạng và một nhà phân tích kiên nhẫn vẫn có thể khôi phục mã bằng cách theo dõi xử lý ngoại lệ. Cơ chế chống ảo hóa của Sryxen khá yếu, chỉ kiểm tra Sysmon.

Sau khi thu thập dữ liệu, Sryxen tạo thư mục %TEMP%\Sryxen, lưu mật khẩu, cookie, lịch sử, dấu trang và dữ liệu từ nền tảng mạng xã hội, VPN, ví và tiện ích mở rộng. Sau đó, nó dùng Compress-Archive của PowerShell để nén toàn bộ và dùng curl tải lên Telegram qua sendDocument.

Mô hình “đập và lấy” giúp Sryxen không lưu trú lâu dài, nhưng việc gọi PowerShell và curl liên tục tạo ra dấu hiệu hoạt động rõ rệt, hỗ trợ đội ngũ phòng thủ giám sát tiến trình, tham số dòng lệnh và kết nối ra ngoài đến api.telegram.org.

Đối với doanh nghiệp, Sryxen cho thấy hành vi đánh cắp dữ liệu trình duyệt trên Windows đang phát triển nhanh, nhằm vượt qua các biện pháp bảo vệ nền tảng. Việc theo dõi các dấu hiệu bất thường như Chrome chạy không giao diện, cờ gỡ lỗi, nén tự động qua PowerShell hoặc truyền dữ liệu Telegram vẫn là tuyến phòng thủ cần thiết. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/sryxen-malware/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview