CyberThao

Writer

Một chiến dịch gián điệp mạng quy mô lớn đã bị phát hiện, do nhóm tin tặc Secret Blizzard (trước đây gọi là Krypton) đứng sau. Mục tiêu của chiến dịch này là các đại sứ quán nước ngoài tại Moscow, với phương thức tấn công người ở giữa (AitM) ngay ở cấp độ nhà cung cấp dịch vụ Internet (ISP), để phát tán phần mềm độc hại tùy chỉnh có tên ApolloShadow.

Chiến dịch này được cho là đã diễn ra ít nhất từ năm 2024, tạo ra nguy cơ nghiêm trọng với nhân viên ngoại giao vốn phụ thuộc vào các nhà cung cấp Internet hoặc dịch vụ viễn thông tại Nga. Secret Blizzard, có liên kết với Cục An ninh Liên bang Nga (FSB), cũng được giới nghiên cứu an ninh mạng biết đến với nhiều tên gọi khác nhau như Blue Python, Turla, Waterbug, Venomous Bear…

Vào tháng 12/2024, Microsoft phối hợp với Lumen Technologies Black Lotus Labs từng phát hiện nhóm này sử dụng cơ sở hạ tầng điều khiển (C2) từ một nhóm tin tặc tại Pakistan nhằm đánh lạc hướng và đổ lỗi lên quốc gia khác. Ngoài ra, nhóm này cũng sử dụng các công cụ liên quan đến những tác nhân đe dọa khác để cài đặt backdoor Kazuar vào thiết bị mục tiêu ở Ukraine.

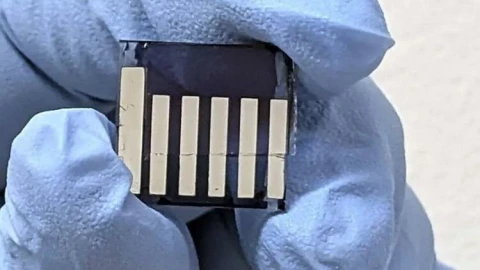

Một trong những kỹ thuật tinh vi mà nhóm sử dụng là lợi dụng phần mềm diệt virus hợp pháp, như Kaspersky, để cài đặt chứng chỉ gốc và đạt quyền truy cập cao hơn. Quá trình tấn công bắt đầu bằng cách chuyển hướng người dùng tới cơ sở hạ tầng do tin tặc kiểm soát, thông qua một cổng bị khóa. Sau đó, phần mềm độc hại ApolloShadow được tải về và thực thi.

Cụ thể, khi thiết bị truy cập vào dịch vụ kiểm tra kết nối Internet của Windows (trang msftconnecttest[.]com), hệ thống sẽ bị chuyển hướng đến một miền giả mạo, từ đó hiện lỗi xác thực chứng chỉ và đánh lừa người dùng tải phần mềm độc hại.

Sau khi được cài đặt, ApolloShadow gửi dữ liệu hệ thống về máy chủ điều khiển từ xa và thực thi tệp CertificateDB.exe nếu thiết bị không đang chạy với quyền quản trị cao nhất. Tiếp theo, một tập lệnh Visual Basic được tải về như một giai đoạn lây nhiễm thứ hai.

Tiến trình ApolloShadow sau đó sẽ tự khởi động lại, hiển thị cửa sổ kiểm soát truy cập người dùng (UAC), yêu cầu người dùng cấp quyền quản trị cho phần mềm độc hại. Nếu thành công, mã độc sẽ thay đổi hồ sơ mạng thành "Riêng tư", nới lỏng các quy tắc tường lửa, tạo tài khoản quản trị mới với tên UpdatusUser và mật khẩu được mã hóa sẵn, cho phép tin tặc duy trì quyền truy cập lâu dài.

Tiếp đến, người dùng sẽ thấy một cửa sổ mô tả quá trình cài đặt chứng chỉ số. Hai chứng chỉ gốc sẽ được cài thông qua tiện ích certutil, đồng thời tệp wincert.js sẽ bị xóa để trình duyệt Mozilla Firefox tin tưởng các chứng chỉ đã bị giả mạo này.

Phần mềm độc hại được phát tán tinh vi qua AitM và kỹ thuật giả lập hợp pháp

Theo nhóm Microsoft Threat Intelligence, ApolloShadow có khả năng cài đặt chứng chỉ gốc đáng tin cậy lên thiết bị nạn nhân. Điều này khiến các trang web độc hại do tin tặc kiểm soát trông giống như hợp pháp, từ đó đánh lừa thiết bị tin tưởng và duy trì sự hiện diện lâu dài trên hệ thống của các tổ chức ngoại giao, nhằm thu thập thông tin tình báo.

Chiến dịch này được cho là đã diễn ra ít nhất từ năm 2024, tạo ra nguy cơ nghiêm trọng với nhân viên ngoại giao vốn phụ thuộc vào các nhà cung cấp Internet hoặc dịch vụ viễn thông tại Nga. Secret Blizzard, có liên kết với Cục An ninh Liên bang Nga (FSB), cũng được giới nghiên cứu an ninh mạng biết đến với nhiều tên gọi khác nhau như Blue Python, Turla, Waterbug, Venomous Bear…

Vào tháng 12/2024, Microsoft phối hợp với Lumen Technologies Black Lotus Labs từng phát hiện nhóm này sử dụng cơ sở hạ tầng điều khiển (C2) từ một nhóm tin tặc tại Pakistan nhằm đánh lạc hướng và đổ lỗi lên quốc gia khác. Ngoài ra, nhóm này cũng sử dụng các công cụ liên quan đến những tác nhân đe dọa khác để cài đặt backdoor Kazuar vào thiết bị mục tiêu ở Ukraine.

Một trong những kỹ thuật tinh vi mà nhóm sử dụng là lợi dụng phần mềm diệt virus hợp pháp, như Kaspersky, để cài đặt chứng chỉ gốc và đạt quyền truy cập cao hơn. Quá trình tấn công bắt đầu bằng cách chuyển hướng người dùng tới cơ sở hạ tầng do tin tặc kiểm soát, thông qua một cổng bị khóa. Sau đó, phần mềm độc hại ApolloShadow được tải về và thực thi.

Cụ thể, khi thiết bị truy cập vào dịch vụ kiểm tra kết nối Internet của Windows (trang msftconnecttest[.]com), hệ thống sẽ bị chuyển hướng đến một miền giả mạo, từ đó hiện lỗi xác thực chứng chỉ và đánh lừa người dùng tải phần mềm độc hại.

Sau khi được cài đặt, ApolloShadow gửi dữ liệu hệ thống về máy chủ điều khiển từ xa và thực thi tệp CertificateDB.exe nếu thiết bị không đang chạy với quyền quản trị cao nhất. Tiếp theo, một tập lệnh Visual Basic được tải về như một giai đoạn lây nhiễm thứ hai.

Tiến trình ApolloShadow sau đó sẽ tự khởi động lại, hiển thị cửa sổ kiểm soát truy cập người dùng (UAC), yêu cầu người dùng cấp quyền quản trị cho phần mềm độc hại. Nếu thành công, mã độc sẽ thay đổi hồ sơ mạng thành "Riêng tư", nới lỏng các quy tắc tường lửa, tạo tài khoản quản trị mới với tên UpdatusUser và mật khẩu được mã hóa sẵn, cho phép tin tặc duy trì quyền truy cập lâu dài.

Tiếp đến, người dùng sẽ thấy một cửa sổ mô tả quá trình cài đặt chứng chỉ số. Hai chứng chỉ gốc sẽ được cài thông qua tiện ích certutil, đồng thời tệp wincert.js sẽ bị xóa để trình duyệt Mozilla Firefox tin tưởng các chứng chỉ đã bị giả mạo này.

Khuyến nghị bảo vệ cho các cơ quan ngoại giao

Để đối phó với các cuộc tấn công từ Secret Blizzard, Microsoft khuyến nghị các tổ chức ngoại giao đang hoạt động tại Moscow nên:- Áp dụng nguyên tắc đặc quyền tối thiểu (PoLP), giới hạn quyền truy cập ở mức cần thiết.

- Thường xuyên rà soát và kiểm tra các nhóm người dùng có đặc quyền cao.

- Mã hóa toàn bộ lưu lượng truy cập bằng cách sử dụng VPN đáng tin cậy hoặc kết nối qua đường hầm bảo mật tới một mạng đáng tin cậy.

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview