Duy Linh

Writer

Các nhà nghiên cứu bảo mật đã công bố một phân tích kỹ thuật chuyên sâu về hoạt động của mã độc tống tiền DragonForce, đồng thời hé lộ sự tồn tại của các công cụ giải mã hoạt động hiệu quả cho cả hệ thống Windows và ESXi, nhưng chỉ áp dụng cho các nạn nhân cụ thể.

Phân tích và giải mã mã độc tống tiền DragonForce dành cho ESXi và Windows

Trang web rò rỉ dữ liệu (Data Leak Site – DLS) chuyên dụng của DragonForce được xác định vào cuối tháng, thời điểm đó đã ghi nhận 17 tổ chức nạn nhân bị liệt kê. Nhóm này tự quảng bá như một tập đoàn độc quyền và vận hành dịch vụ mang tên “Ransombay”, cho phép các đối tác liên kết yêu cầu gói tin tùy chỉnh và các tùy chọn cấu hình linh hoạt.

Theo mô hình RaaS (Ransomware-as-a-Service), được chính thức hóa qua bài đăng tuyển dụng trên diễn đàn RAMP vào tháng 6/2024, DragonForce tích cực chiêu mộ các nhà môi giới truy cập ban đầu, chuyên gia kiểm thử xâm nhập độc lập và các nhóm tội phạm có tổ chức. Các đối tác liên kết được hưởng tới 80% tiền chuộc, cho thấy tham vọng mở rộng nhanh chóng của nhóm này.

Về mặt kỹ thuật, DragonForce không hoạt động độc lập mà dựa trên mã nguồn bị rò rỉ của LockBit 3.0 (Black) và Conti. Mẫu phân tích cho thấy đây là một biến thể DragonForce thuộc dòng Conti. Phân tích độ tương đồng nhị phân chỉ ra hơn 90% chức năng trùng khớp với LockBit 3.0, cho thấy việc sử dụng trình xây dựng LockBit Black bị rò rỉ, trong khi vẫn duy trì logic cấu hình và hành vi theo phong cách Conti.

Bài viết đã được tải lên BreachForums.

Sự trùng lặp về mã nguồn và cơ sở hạ tầng đã liên kết DragonForce với nhiều nhóm tội phạm khác như BlackLock và RansomHub. Các bằng chứng bao gồm việc di chuyển hạ tầng, chia sẻ hoặc sao chép mã nguồn, cùng các thông báo đòi tiền chuộc gần như giống hệt nhau. Trong một sự cố đáng chú ý, DragonForce đã khai thác lỗi cấu hình và lỗ hổng LFI để xâm nhập hệ thống DLS của BlackLock, chiếm quyền kiểm soát hạ tầng và làm lộ dữ liệu nội bộ.

Nhóm này lần đầu được phát hiện vào ngày 13/12/2023, khi người dùng “@dragonforce” trên BreachForums quảng cáo dữ liệu bị đánh cắp với tiêu đề “aglgases.com hàng gigabyte dữ liệu!”. Từ đó, DragonForce nhanh chóng nổi lên như một tác nhân đáng chú ý trong hệ sinh thái RaaS. Một số bài đăng còn cho rằng hạ tầng của RansomHub đã bị chuyển giao hoặc tiếp quản, với thương hiệu “DragonNews” xuất hiện trên DLS mới.

Ngoài ra, VX-Underground đưa tin DragonForce từng tìm cách hình thành liên minh với LockBit và Qilin, đề xuất kênh liên lạc chung và lập trường không gây hấn nhằm tránh xung đột công khai và mở rộng ảnh hưởng tập thể.

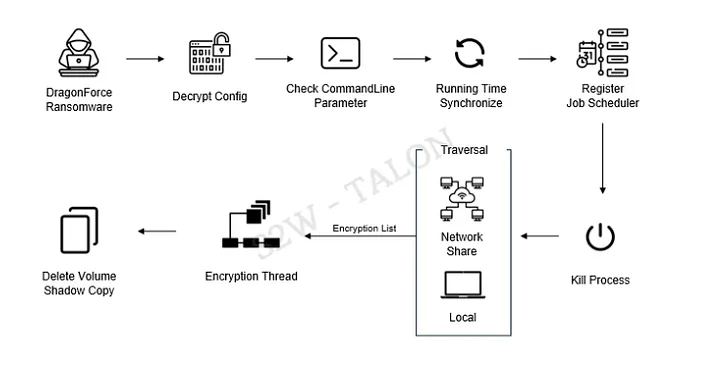

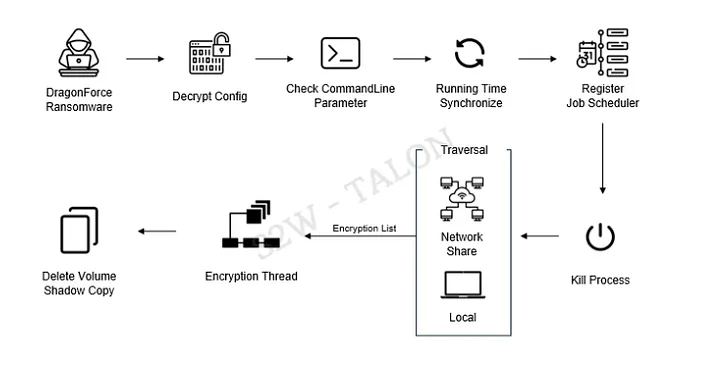

Quy trình thực thi mã độc tống tiền DragonForce.

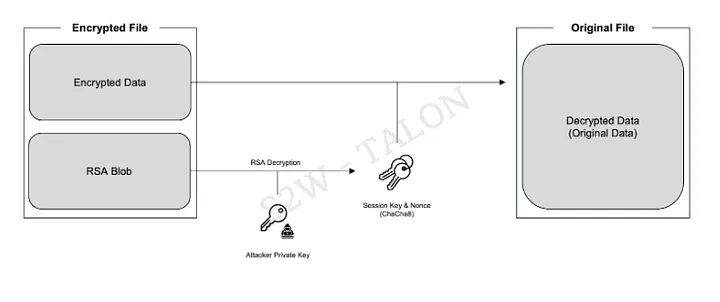

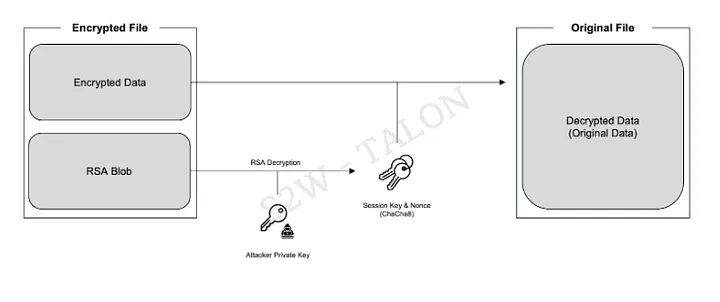

Quá trình mã hóa tập tin dựa trên thuật toán mã hóa luồng ChaCha8, với mỗi tập tin được cấp một khóa phiên tạo ngẫu nhiên. Trước khi hoàn tất, mã độc sẽ thêm 534 byte siêu dữ liệu vào cuối mỗi tập tin đã mã hóa. Khối siêu dữ liệu này bao gồm cấu trúc được mã hóa bằng RSA-4096 chứa khóa và nonce ChaCha8, một byte xác định kiểu mã hóa, một byte tỷ lệ mã hóa và một trường 8 byte lưu trữ kích thước tệp gốc.

Quy trình giải mã phần mềm tống tiền DragonForce.

DragonForce áp dụng linh hoạt các chế độ mã hóa toàn bộ, mã hóa tiêu đề hoặc mã hóa một phần tùy theo loại và kích thước tệp. Các tệp giống cơ sở dữ liệu thường bị mã hóa toàn bộ, trong khi tệp máy ảo và ảnh đĩa chỉ bị mã hóa một phần để cân bằng giữa tác động và hiệu suất.

Ở chế độ mạng, mã độc liệt kê các địa chỉ IP trong dải riêng, kết nối qua SMB và chỉ nhắm vào một số loại chia sẻ cụ thể, đồng thời bỏ qua quyền quản trị viên ADMIN$. Nếu được cấu hình, DragonForce có thể đổi tên tệp, thay đổi biểu tượng bằng tệp ICO đi kèm và thay thế hình nền máy tính bằng hình nền tống tiền. Khi cờ encrypt_file_name được bật, tên tệp gốc sẽ bị mã hóa Base32 bằng bảng chữ cái tùy chỉnh rồi thêm phần mở rộng mới, trong đó đã ghi nhận phần mở rộng .dragonforce_encrypted.

Trong một diễn biến quan trọng, Trung tâm Nghiên cứu và Tình báo Mối đe dọa S2W (TALON) đã thu được bộ công cụ giải mã DragonForce trong quá trình săn lùng mối đe dọa. Bộ công cụ này được thiết kế riêng cho từng nạn nhân, bao gồm một trình giải mã cho Windows và ba trình giải mã cho ESXi, mỗi công cụ gắn với cấu hình và vật liệu khóa cụ thể.

Trên Windows, trình giải mã quét các tệp có phần mở rộng .RNP, đọc siêu dữ liệu ở cuối tệp và sử dụng khóa riêng RSA-4096 được nhúng để giải mã khóa phiên ChaCha8 và nonce, sau đó khôi phục dữ liệu bằng cùng thuật toán ChaCha8 mà mã độc sử dụng. Công cụ này cũng hỗ trợ giải mã các chia sẻ mạng, tương tự cách DragonForce phát hiện máy chủ và thư mục chia sẻ qua ARP và SMB.

Đối với ESXi, các tệp mã hóa được xác định thông qua phần mở rộng riêng như .RNP_esxi và một giá trị đặc biệt được tạo từ build_key dành riêng cho từng nạn nhân. Trước khi giải mã, trình giải mã ESXi kiểm tra 8 byte cuối của tệp; chỉ khi khớp với build_key được nhúng thì quá trình mới tiếp tục. Sau đó, công cụ sẽ phân tích siêu dữ liệu RSA, trích xuất khóa phiên ChaCha8 và nonce, giải mã nội dung, xóa phần siêu dữ liệu và khôi phục tên tệp ban đầu.

Dù không phải giải pháp chung cho mọi sự cố DragonForce, sự tồn tại của bộ công cụ giải mã này mang lại cơ hội hiếm hoi để phục hồi dữ liệu và hiểu rõ hơn thiết kế mã hóa dựa trên nền tảng Conti của nhóm tội phạm này.

Phân tích và giải mã mã độc tống tiền DragonForce dành cho ESXi và Windows

Trang web rò rỉ dữ liệu (Data Leak Site – DLS) chuyên dụng của DragonForce được xác định vào cuối tháng, thời điểm đó đã ghi nhận 17 tổ chức nạn nhân bị liệt kê. Nhóm này tự quảng bá như một tập đoàn độc quyền và vận hành dịch vụ mang tên “Ransombay”, cho phép các đối tác liên kết yêu cầu gói tin tùy chỉnh và các tùy chọn cấu hình linh hoạt.

Theo mô hình RaaS (Ransomware-as-a-Service), được chính thức hóa qua bài đăng tuyển dụng trên diễn đàn RAMP vào tháng 6/2024, DragonForce tích cực chiêu mộ các nhà môi giới truy cập ban đầu, chuyên gia kiểm thử xâm nhập độc lập và các nhóm tội phạm có tổ chức. Các đối tác liên kết được hưởng tới 80% tiền chuộc, cho thấy tham vọng mở rộng nhanh chóng của nhóm này.

Về mặt kỹ thuật, DragonForce không hoạt động độc lập mà dựa trên mã nguồn bị rò rỉ của LockBit 3.0 (Black) và Conti. Mẫu phân tích cho thấy đây là một biến thể DragonForce thuộc dòng Conti. Phân tích độ tương đồng nhị phân chỉ ra hơn 90% chức năng trùng khớp với LockBit 3.0, cho thấy việc sử dụng trình xây dựng LockBit Black bị rò rỉ, trong khi vẫn duy trì logic cấu hình và hành vi theo phong cách Conti.

Bài viết đã được tải lên BreachForums.

Sự trùng lặp về mã nguồn và cơ sở hạ tầng đã liên kết DragonForce với nhiều nhóm tội phạm khác như BlackLock và RansomHub. Các bằng chứng bao gồm việc di chuyển hạ tầng, chia sẻ hoặc sao chép mã nguồn, cùng các thông báo đòi tiền chuộc gần như giống hệt nhau. Trong một sự cố đáng chú ý, DragonForce đã khai thác lỗi cấu hình và lỗ hổng LFI để xâm nhập hệ thống DLS của BlackLock, chiếm quyền kiểm soát hạ tầng và làm lộ dữ liệu nội bộ.

Nhóm này lần đầu được phát hiện vào ngày 13/12/2023, khi người dùng “@dragonforce” trên BreachForums quảng cáo dữ liệu bị đánh cắp với tiêu đề “aglgases.com hàng gigabyte dữ liệu!”. Từ đó, DragonForce nhanh chóng nổi lên như một tác nhân đáng chú ý trong hệ sinh thái RaaS. Một số bài đăng còn cho rằng hạ tầng của RansomHub đã bị chuyển giao hoặc tiếp quản, với thương hiệu “DragonNews” xuất hiện trên DLS mới.

Ngoài ra, VX-Underground đưa tin DragonForce từng tìm cách hình thành liên minh với LockBit và Qilin, đề xuất kênh liên lạc chung và lập trường không gây hấn nhằm tránh xung đột công khai và mở rộng ảnh hưởng tập thể.

Cơ chế mã hóa và công cụ giải mã DragonForce

Về mặt kỹ thuật, mã độc tống tiền DragonForce sử dụng cơ chế mã hóa chuỗi tùy chỉnh, giải mã các chuỗi trong quá trình thực thi thông qua thuật toán riêng. Mã độc hỗ trợ năm đối số dòng lệnh, trong đó cờ -m điều khiển chế độ mã hóa gồm cục bộ, mạng hoặc hỗn hợp.

Quy trình thực thi mã độc tống tiền DragonForce.

Quá trình mã hóa tập tin dựa trên thuật toán mã hóa luồng ChaCha8, với mỗi tập tin được cấp một khóa phiên tạo ngẫu nhiên. Trước khi hoàn tất, mã độc sẽ thêm 534 byte siêu dữ liệu vào cuối mỗi tập tin đã mã hóa. Khối siêu dữ liệu này bao gồm cấu trúc được mã hóa bằng RSA-4096 chứa khóa và nonce ChaCha8, một byte xác định kiểu mã hóa, một byte tỷ lệ mã hóa và một trường 8 byte lưu trữ kích thước tệp gốc.

Quy trình giải mã phần mềm tống tiền DragonForce.

DragonForce áp dụng linh hoạt các chế độ mã hóa toàn bộ, mã hóa tiêu đề hoặc mã hóa một phần tùy theo loại và kích thước tệp. Các tệp giống cơ sở dữ liệu thường bị mã hóa toàn bộ, trong khi tệp máy ảo và ảnh đĩa chỉ bị mã hóa một phần để cân bằng giữa tác động và hiệu suất.

Ở chế độ mạng, mã độc liệt kê các địa chỉ IP trong dải riêng, kết nối qua SMB và chỉ nhắm vào một số loại chia sẻ cụ thể, đồng thời bỏ qua quyền quản trị viên ADMIN$. Nếu được cấu hình, DragonForce có thể đổi tên tệp, thay đổi biểu tượng bằng tệp ICO đi kèm và thay thế hình nền máy tính bằng hình nền tống tiền. Khi cờ encrypt_file_name được bật, tên tệp gốc sẽ bị mã hóa Base32 bằng bảng chữ cái tùy chỉnh rồi thêm phần mở rộng mới, trong đó đã ghi nhận phần mở rộng .dragonforce_encrypted.

Trong một diễn biến quan trọng, Trung tâm Nghiên cứu và Tình báo Mối đe dọa S2W (TALON) đã thu được bộ công cụ giải mã DragonForce trong quá trình săn lùng mối đe dọa. Bộ công cụ này được thiết kế riêng cho từng nạn nhân, bao gồm một trình giải mã cho Windows và ba trình giải mã cho ESXi, mỗi công cụ gắn với cấu hình và vật liệu khóa cụ thể.

Trên Windows, trình giải mã quét các tệp có phần mở rộng .RNP, đọc siêu dữ liệu ở cuối tệp và sử dụng khóa riêng RSA-4096 được nhúng để giải mã khóa phiên ChaCha8 và nonce, sau đó khôi phục dữ liệu bằng cùng thuật toán ChaCha8 mà mã độc sử dụng. Công cụ này cũng hỗ trợ giải mã các chia sẻ mạng, tương tự cách DragonForce phát hiện máy chủ và thư mục chia sẻ qua ARP và SMB.

Đối với ESXi, các tệp mã hóa được xác định thông qua phần mở rộng riêng như .RNP_esxi và một giá trị đặc biệt được tạo từ build_key dành riêng cho từng nạn nhân. Trước khi giải mã, trình giải mã ESXi kiểm tra 8 byte cuối của tệp; chỉ khi khớp với build_key được nhúng thì quá trình mới tiếp tục. Sau đó, công cụ sẽ phân tích siêu dữ liệu RSA, trích xuất khóa phiên ChaCha8 và nonce, giải mã nội dung, xóa phần siêu dữ liệu và khôi phục tên tệp ban đầu.

Dù không phải giải pháp chung cho mọi sự cố DragonForce, sự tồn tại của bộ công cụ giải mã này mang lại cơ hội hiếm hoi để phục hồi dữ liệu và hiểu rõ hơn thiết kế mã hóa dựa trên nền tảng Conti của nhóm tội phạm này.

Đọc chi tiết tại đây: gbhackers

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview