Duy Linh

Writer

Các nhà nghiên cứu an ninh mạng phát hiện chiến dịch tinh vi, trong đó tin tặc lợi dụng việc tải game lậu để phát tán HijackLoader – một trình tải phần mềm độc hại dạng mô-đun. Công cụ này có khả năng vượt qua cả trình chặn quảng cáo và Microsoft Defender SmartScreen.

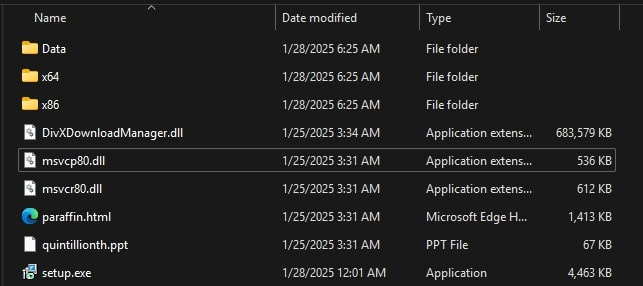

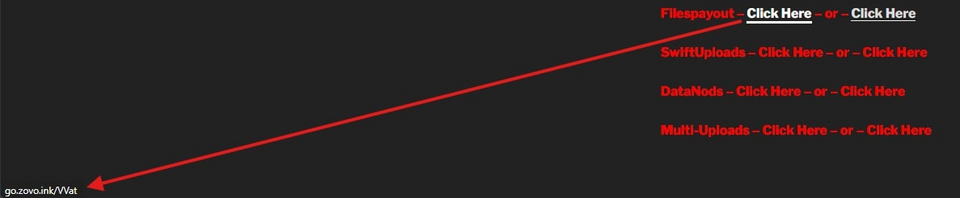

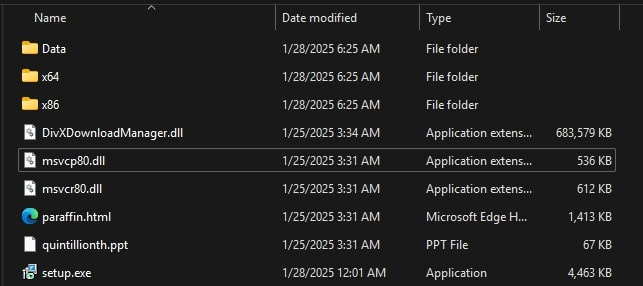

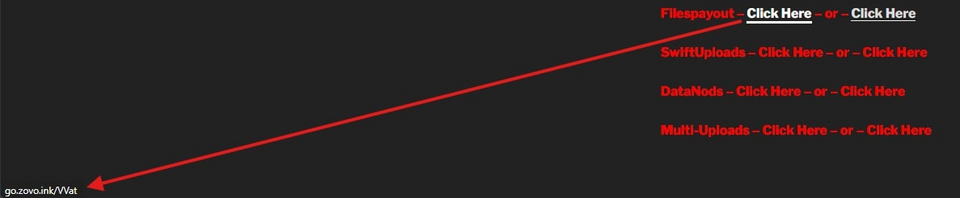

Những trang web được coi là “an toàn” trên các diễn đàn chia sẻ game lậu, như Dodi Repacks, lại trở thành phương tiện lây lan. Người dùng tải game crack sẽ bị chuyển hướng qua các tên miền như zovo[.]ink hoặc downf[.]lol, dẫn đến kho lưu trữ ZIP trên MEGA chứa nhiều tệp .7z lồng nhau. Trong đó, mã độc được ngụy trang dưới dạng các tệp DLL lớn như DivXDownloadManager.dll, vượt giới hạn phân tích sandbox.

Xem nội dung của kho lưu trữ 7z đã giải nén

HijackLoader được thiết kế để né tránh công cụ chặn quảng cáo và tiếp tục lây nhiễm. Nó khai thác các DLL hệ thống như shell32.dll, giải mã cấu hình từ các tệp như quintillionth.ppt và paraffin.html bằng thuật toán XOR kết hợp giải nén LZNT1. Sau đó, mã độc kiểm tra môi trường ảo, RAM, số lượng tiến trình để chỉ chạy trên máy nạn nhân thực.

Liên kết tải xuống trò chơi

HijackLoader có kiến trúc mô-đun hỗ trợ tới 40 thành phần. Mô-đun “ti” xử lý giải quyết API bằng CRC32, sử dụng kỹ thuật Heaven’s Gate để giả mạo ngăn xếp, đồng thời vô hiệu hóa ntdll.dll và wow64cpu.dll nhằm tránh hệ thống giám sát EDR. Nó cũng vô hiệu hóa chuyển hướng WOW64, giả mạo địa chỉ trả về bằng các lệnh xuất ngẫu nhiên từ DLL như shdocvw.dll, và sử dụng kỹ thuật RDTSC, CPUID để chống gỡ lỗi.

Cách thức triển khai và phát tán

HijackLoader duy trì sự tồn tại thông qua tệp LNK trong thư mục khởi động, tác vụ theo lịch trình bằng modTask, hoặc thông qua BITS. Nó có thể tự nâng quyền bằng modUAC, khai thác runas hoặc CMSTPLUA.

Khi triển khai tải trọng, HijackLoader tấn công vào các tiến trình hợp pháp như choice.exe hoặc tệp nhị phân đã ký số như XPFix.exe của Qihoo 360. Nó sử dụng kỹ thuật “process hollowing” mà không cần cờ CREATE_SUSPENDED. Để né tránh phần mềm diệt virus, nó quét và phát hiện các sản phẩm như Avast, AVG, Kaspersky, đồng thời vô hiệu hóa tính năng loại trừ của Windows Defender bằng PowerShell nâng cao.

Trong nhiều trường hợp, nó triển khai LummaC2 stealer, sau đó giải mã tải trọng bằng khóa XOR, xử lý tái định vị và thực thi thông qua mô-đun như rshell hoặc ESAL. Một số phần còn được ánh xạ vào tệp PE tinystub sau khi tiêm.

Chiến dịch không chỉ giới hạn ở game lậu, mà còn lợi dụng cả danh sách phát TIDAL hay các nền tảng như up-community[.]net và weeklyuploads[.]click để phát tán. Các nhà nghiên cứu cảnh báo sự phát triển nhanh chóng của các mô-đun như ti và rshell cho thấy HijackLoader đang ngày càng mạnh mẽ, từng liên quan đến các dòng mã độc khác như Remcos, Vidar, Redline Stealer.

Các chỉ số thỏa hiệp (IOC)

Những trang web được coi là “an toàn” trên các diễn đàn chia sẻ game lậu, như Dodi Repacks, lại trở thành phương tiện lây lan. Người dùng tải game crack sẽ bị chuyển hướng qua các tên miền như zovo[.]ink hoặc downf[.]lol, dẫn đến kho lưu trữ ZIP trên MEGA chứa nhiều tệp .7z lồng nhau. Trong đó, mã độc được ngụy trang dưới dạng các tệp DLL lớn như DivXDownloadManager.dll, vượt giới hạn phân tích sandbox.

Xem nội dung của kho lưu trữ 7z đã giải nén

HijackLoader được thiết kế để né tránh công cụ chặn quảng cáo và tiếp tục lây nhiễm. Nó khai thác các DLL hệ thống như shell32.dll, giải mã cấu hình từ các tệp như quintillionth.ppt và paraffin.html bằng thuật toán XOR kết hợp giải nén LZNT1. Sau đó, mã độc kiểm tra môi trường ảo, RAM, số lượng tiến trình để chỉ chạy trên máy nạn nhân thực.

Liên kết tải xuống trò chơi

HijackLoader có kiến trúc mô-đun hỗ trợ tới 40 thành phần. Mô-đun “ti” xử lý giải quyết API bằng CRC32, sử dụng kỹ thuật Heaven’s Gate để giả mạo ngăn xếp, đồng thời vô hiệu hóa ntdll.dll và wow64cpu.dll nhằm tránh hệ thống giám sát EDR. Nó cũng vô hiệu hóa chuyển hướng WOW64, giả mạo địa chỉ trả về bằng các lệnh xuất ngẫu nhiên từ DLL như shdocvw.dll, và sử dụng kỹ thuật RDTSC, CPUID để chống gỡ lỗi.

Cách thức triển khai và phát tán

HijackLoader duy trì sự tồn tại thông qua tệp LNK trong thư mục khởi động, tác vụ theo lịch trình bằng modTask, hoặc thông qua BITS. Nó có thể tự nâng quyền bằng modUAC, khai thác runas hoặc CMSTPLUA.

Khi triển khai tải trọng, HijackLoader tấn công vào các tiến trình hợp pháp như choice.exe hoặc tệp nhị phân đã ký số như XPFix.exe của Qihoo 360. Nó sử dụng kỹ thuật “process hollowing” mà không cần cờ CREATE_SUSPENDED. Để né tránh phần mềm diệt virus, nó quét và phát hiện các sản phẩm như Avast, AVG, Kaspersky, đồng thời vô hiệu hóa tính năng loại trừ của Windows Defender bằng PowerShell nâng cao.

Trong nhiều trường hợp, nó triển khai LummaC2 stealer, sau đó giải mã tải trọng bằng khóa XOR, xử lý tái định vị và thực thi thông qua mô-đun như rshell hoặc ESAL. Một số phần còn được ánh xạ vào tệp PE tinystub sau khi tiêm.

Chiến dịch không chỉ giới hạn ở game lậu, mà còn lợi dụng cả danh sách phát TIDAL hay các nền tảng như up-community[.]net và weeklyuploads[.]click để phát tán. Các nhà nghiên cứu cảnh báo sự phát triển nhanh chóng của các mô-đun như ti và rshell cho thấy HijackLoader đang ngày càng mạnh mẽ, từng liên quan đến các dòng mã độc khác như Remcos, Vidar, Redline Stealer.

Các chỉ số thỏa hiệp (IOC)

- Tên miền nguy hiểm: directsnap.click, readyf1.lol, weeklyuploads.click

- Tệp độc hại:

- DivXDownloadManager.dll (DLL/HijackedExecution.A, SHA256: 5649F7535E388572096DDDCF3C50A66C51D189F31DC7769470E9A78C5B2EC34C)

- quintillionth.ppt (Trojan chung.XAE, SHA256: 8EF22B49AF1D7E67657BCFAC9D02DD1BFCC1D3AE20D1BBCB1A60C99D023D18D5)

- paraffin.html (Trojan/HijackLoader.RW, SHA256: 0D24D4E72B7B22017C6FDE7B1A2DC1A1E1AD63B97B5811DC02C221AA68D9D00C)

- LummaC2 payload (ACL/Malware Generic.BRHJ, SHA256: E575A3A2FBF1916D3AFB0A1ABFD8479C02B5B677550883F9A5D0E22EE738030A)

- blackthorn.vhd (Trojan/HijackLoader.RW, SHA256: 04677C4C70D9F61F011B0AC744F2DC5353AC0D1B4AA5D9EC37A291968D2A0B79)

- Trojan MSIL (T-TRO-ZZA, SHA256: EECDEA0F63F4E54D8EFB542700F37DA98865C0735D66D8ECF7E5E81AA64CFF20)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview