Nguyễn Đức Thao

Intern Writer

GootLoader - trình tải phần mềm độc hại dựa trên JavaScript liên quan đến nhóm mối đe dọa Hive0127 (UNC2565) — đã xuất hiện trở lại, tận dụng thủ thuật phông chữ web mới và một số kỹ thuật đóng gói tệp để ẩn nội dung độc hại trên các trang WordPress bị xâm phạm. Huntress ghi nhận ba ca nhiễm kể từ ngày 27/10/2025, trong đó hai ca dẫn tới kẻ tấn công xâm nhập thủ công và chiếm quyền điều khiển miền chỉ sau 17 giờ kể từ lần nhiễm ban đầu.

GootLoader tiếp tục được phân phối qua các chiến thuật đầu độc SEO, chuyển hướng nạn nhân từ kết quả tìm kiếm (đôi khi thông qua quảng cáo như Google Ads) đến các trang WordPress chứa tệp ZIP mã hóa. Tải trọng trong ZIP là mã JavaScript, mục tiêu cuối cùng thường là cài đặt backdoor như Supper (SocksShell/ZAPCAT) và dùng AnyDesk để truy cập từ xa; những chuỗi tấn công này từng dẫn tới triển khai ransomware INC và liên quan tới các họ tấn công khác như Interlock/NodeSnake theo các báo cáo an ninh trước đó.

Ngoài ra, kẻ tấn công sửa đổi quá trình nén ZIP để khi quét hoặc giải nén bằng các dịch vụ phân tích tự động (VirusTotal), bằng tiện ích ZIP của Python hoặc 7-Zip, tệp sẽ xuất hiện như .TXT vô hại; nhưng khi người dùng mở trên Windows File Explorer, tệp sẽ trích xuất thành một tệp JavaScript hợp lệ, chính là mã độc dự định chạy.

Huntress mô tả Supper sử dụng nhiều biện pháp che giấu: API hammering, xây dựng shellcode thời chạy và mã hóa tùy chỉnh khiến phân tích trở nên khó khăn, mặc dù về cơ bản chức năng cốt lõi vẫn là proxy SOCKS và truy cập shell. Một nhà nghiên cứu lâu năm theo dõi GootLoader nhận định việc che giấu đơn giản này giúp kẻ tấn công kéo dài thời gian, giảm hiệu quả phân tích tự động.

GootLoader tiếp tục được phân phối qua các chiến thuật đầu độc SEO, chuyển hướng nạn nhân từ kết quả tìm kiếm (đôi khi thông qua quảng cáo như Google Ads) đến các trang WordPress chứa tệp ZIP mã hóa. Tải trọng trong ZIP là mã JavaScript, mục tiêu cuối cùng thường là cài đặt backdoor như Supper (SocksShell/ZAPCAT) và dùng AnyDesk để truy cập từ xa; những chuỗi tấn công này từng dẫn tới triển khai ransomware INC và liên quan tới các họ tấn công khác như Interlock/NodeSnake theo các báo cáo an ninh trước đó.

Phông chữ WOFF2 tùy chỉnh: che tên tệp, qua mặt phân tích tĩnh

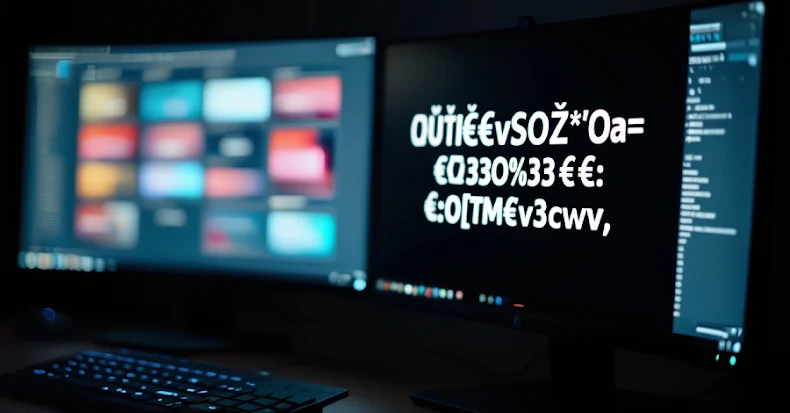

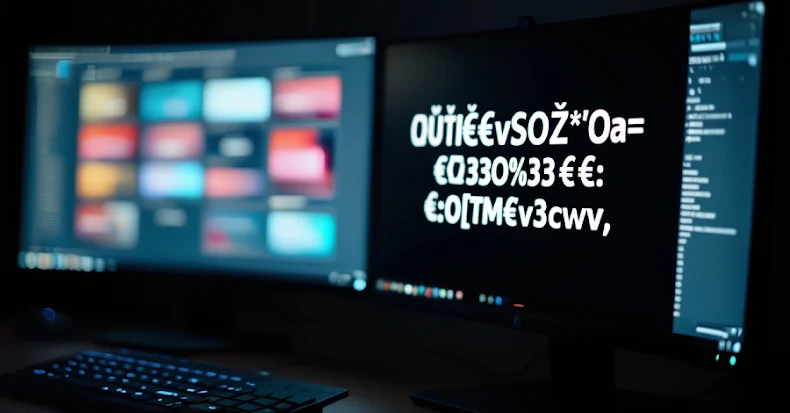

Điểm nổi bật trong chiến dịch mới là GootLoader nhúng phông chữ web WOFF2 tùy chỉnh vào mã JavaScript của trang (phông chữ được mã hóa bằng Z85) và dùng cơ chế thay thế ký tự tượng hình để hiển thị tên tệp “độc hại” ở dạng khó đọc khi xem mã nguồn hoặc sao chép, nhưng lại hiện ra tên thật khi hiển thị trên trình duyệt người dùng, ví dụ hiển thị Florida_HOA_Committee_Meeting_Guide.pdf với trình duyệt nhưng lại thấy các ký tự lạ khi xem nguồn. Mục đích là vô hiệu hóa phân tích tĩnh và các công cụ tự động căn cứ vào tên tệp.Ngoài ra, kẻ tấn công sửa đổi quá trình nén ZIP để khi quét hoặc giải nén bằng các dịch vụ phân tích tự động (VirusTotal), bằng tiện ích ZIP của Python hoặc 7-Zip, tệp sẽ xuất hiện như .TXT vô hại; nhưng khi người dùng mở trên Windows File Explorer, tệp sẽ trích xuất thành một tệp JavaScript hợp lệ, chính là mã độc dự định chạy.

Tác động và chuỗi phụ trợ: Supper, WinRM, và di chuyển ngang

Tải trọng JavaScript bên trong ZIP được thiết kế để triển khai Supper, một backdoor với chức năng proxy SOCKS5 và shell truy cập từ xa. Huntress ghi nhận trong ít nhất một trường hợp, kẻ tấn công đã dùng Windows Remote Management (WinRM) để di chuyển ngang tới bộ điều khiển miền, tạo tài khoản mới có quyền quản trị và chiếm quyền kiểm soát miền trong vòng 17 giờ sau nhiễm ban đầu.Huntress mô tả Supper sử dụng nhiều biện pháp che giấu: API hammering, xây dựng shellcode thời chạy và mã hóa tùy chỉnh khiến phân tích trở nên khó khăn, mặc dù về cơ bản chức năng cốt lõi vẫn là proxy SOCKS và truy cập shell. Một nhà nghiên cứu lâu năm theo dõi GootLoader nhận định việc che giấu đơn giản này giúp kẻ tấn công kéo dài thời gian, giảm hiệu quả phân tích tự động.

Bối cảnh liên quan: liên kết tới các nhóm và backdoor khác

Trước đó, Microsoft và các nhà nghiên cứu đã liên kết các chuỗi tấn công: một số vụ lây nhiễm GootLoader được chuyển giao cho tác nhân gọi là Vanilla Tempest, từ đó dẫn tới cài đặt Supper và cuối cùng là triển khai ransomware INC. Supper cũng được đặt cùng nhóm với Interlock RAT (NodeSnake), phần mềm độc hại khác liên quan tới họ ransomware Interlock và có mối liên hệ chồng lấp trong hệ sinh thái tội phạm mạng với các nhóm như Vice Society và Rhysida theo báo cáo của Forescout. ( thehackernews )

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview