Duy Linh

Writer

Một chiến dịch lừa đảo tinh vi đã nhắm vào người bảo trì eslint-config-prettier, gói npm có hơn 3,5 tỷ lượt tải xuống, dẫn đến việc phát tán mã độc tới hàng nghìn dự án trên toàn cầu.

Ngày 18/7, hệ thống phát hiện mối đe dọa tự động của ReversingLabs phát hiện sự cố, làm lộ rõ lỗ hổng trong cách các nhóm phát triển sử dụng công cụ cập nhật phụ thuộc tự động.

Cuộc tấn công bắt đầu bằng email giả mạo nhóm hỗ trợ npm, hướng nạn nhân đến trang web npm giả mạo. Người bảo trì gói này đã bị đánh cắp thông tin đăng nhập, khiến kẻ tấn công phát hành các phiên bản độc hại của nhiều gói như eslint-config-prettier, eslint-plugin-prettier, synckit… Các gói bị cài mã độc chứa trojan truy cập từ xa Scavenger (RAT) nhắm vào Windows.

Dù các phiên bản độc hại bị gỡ bỏ sau khoảng hai giờ, nhưng do gói này trung bình có 36 triệu lượt tải xuống mỗi tuần, tác động vẫn rất nghiêm trọng.

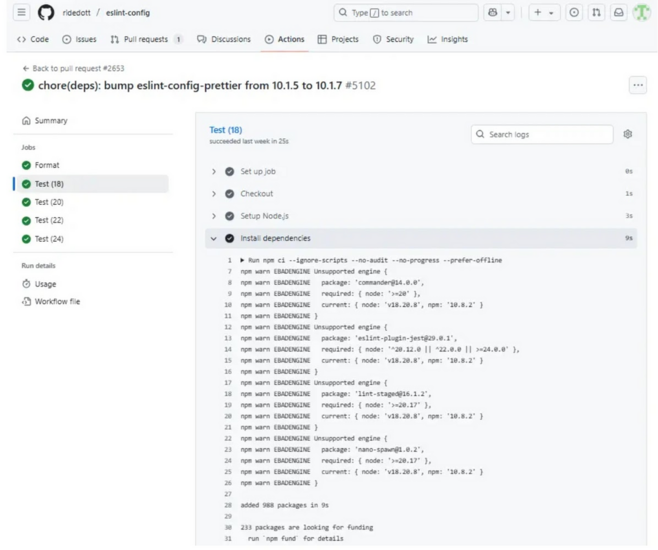

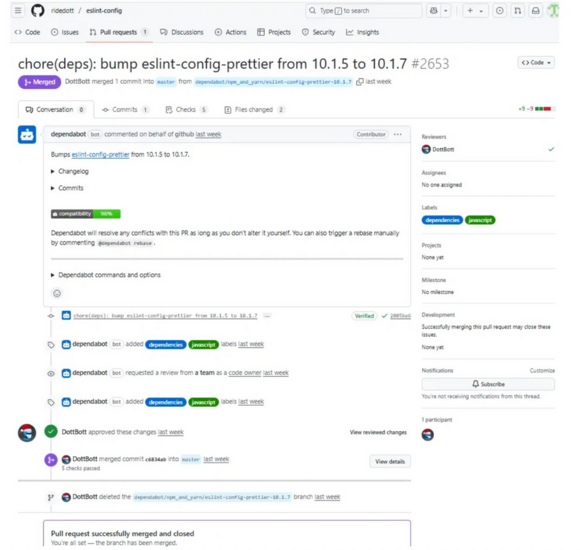

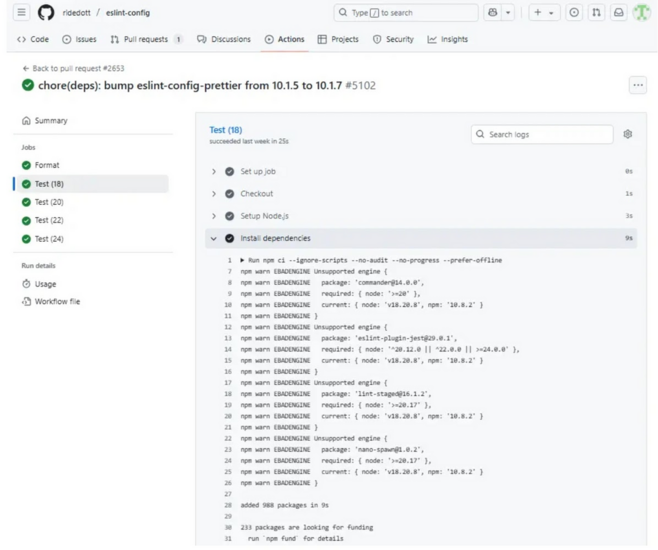

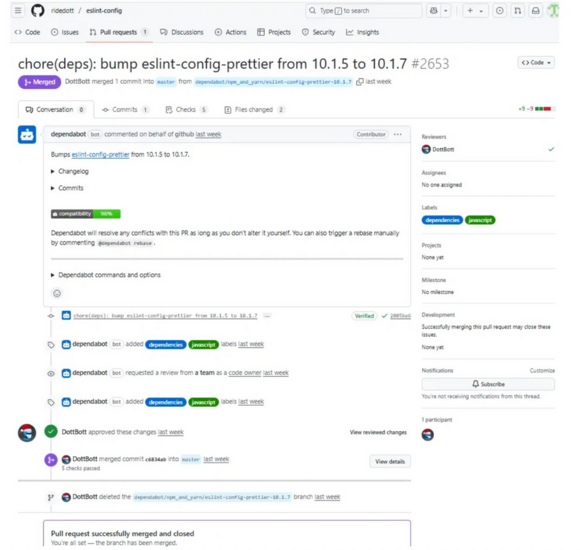

Dependabot mở phiên bản nâng cấp PR và một bot khác phê duyệt và hợp nhất nó

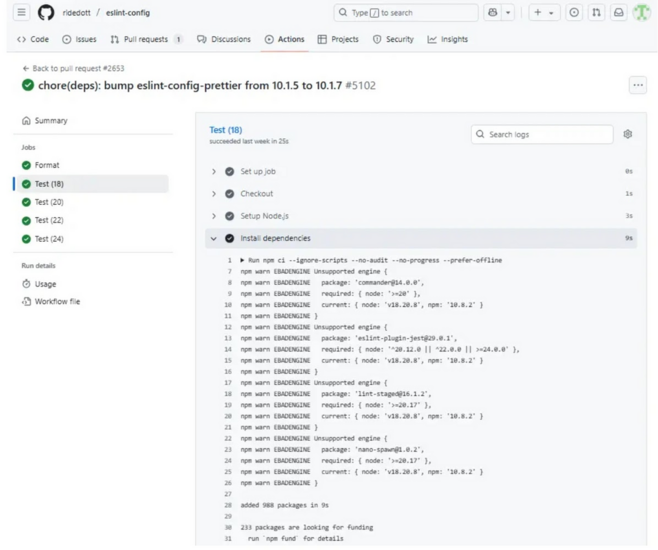

Cài đặt các phụ thuộc trong quá trình kiểm tra PR của công ty quản lý đội xe đạp Dott.

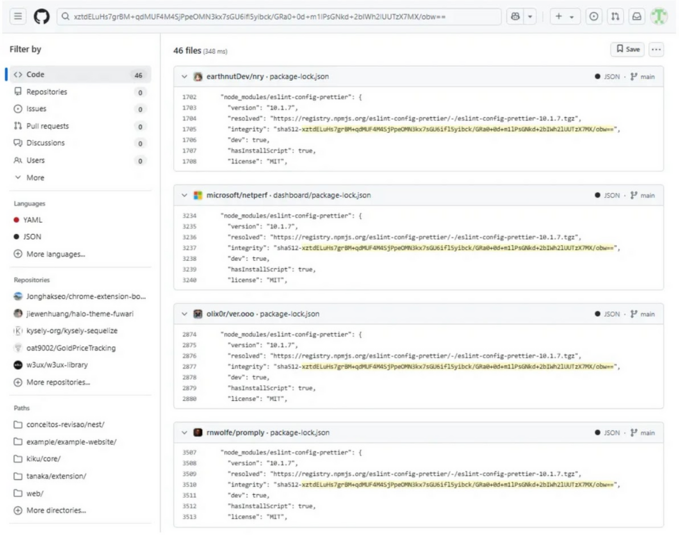

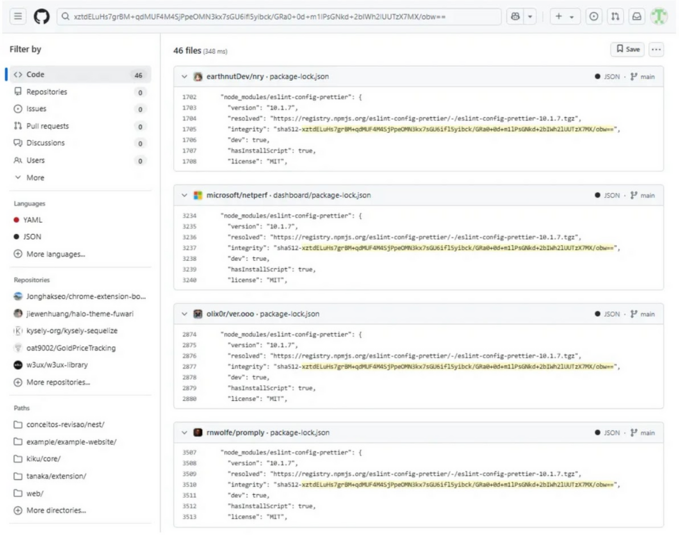

ReversingLabs phát hiện ít nhất 46 tệp package-lock.json có chứa phiên bản nhiễm mã độc, trong đó có dự án nguồn mở thuộc Microsoft, chứng minh ngay cả các tập đoàn lớn cũng có thể bị ảnh hưởng. Công ty quản lý xe đạp Dott cũng từng hợp nhất bản cập nhật nhiễm mã độc do hệ thống tự động phê duyệt.

Các dự án GitHub bao gồm các phiên bản độc hại của eslint-config-prettier

Trong khi GitHub runners cung cấp bảo vệ nhờ môi trường ảo cô lập, các tổ chức dùng runners tự lưu trữ lại đối mặt với nguy cơ xâm nhập cao hơn.

Sự cố này nhấn mạnh nghịch lý: công cụ tự động giúp cập nhật nhanh bản vá bảo mật, nhưng cũng mở ra cánh cửa mới cho kẻ tấn công chuỗi cung ứng. Các chuyên gia khuyến nghị:

Đọc chi tiết tại đây: https://gbhackers.com/threat-actors-abuse-npm-developer-accounts-hijacked/

Ngày 18/7, hệ thống phát hiện mối đe dọa tự động của ReversingLabs phát hiện sự cố, làm lộ rõ lỗ hổng trong cách các nhóm phát triển sử dụng công cụ cập nhật phụ thuộc tự động.

Cuộc tấn công bắt đầu bằng email giả mạo nhóm hỗ trợ npm, hướng nạn nhân đến trang web npm giả mạo. Người bảo trì gói này đã bị đánh cắp thông tin đăng nhập, khiến kẻ tấn công phát hành các phiên bản độc hại của nhiều gói như eslint-config-prettier, eslint-plugin-prettier, synckit… Các gói bị cài mã độc chứa trojan truy cập từ xa Scavenger (RAT) nhắm vào Windows.

Dù các phiên bản độc hại bị gỡ bỏ sau khoảng hai giờ, nhưng do gói này trung bình có 36 triệu lượt tải xuống mỗi tuần, tác động vẫn rất nghiêm trọng.

Tự động hóa làm tăng rủi ro bảo mật

Phạm vi ảnh hưởng trở nên lớn hơn vì các công cụ như Dependabot trên GitHub tự động mở yêu cầu nâng cấp gói mà không cần con người phê duyệt. Hơn 14.000 gói khai báo sai eslint-config-prettier là phụ thuộc sản xuất thay vì phụ thuộc phát triển, khiến mã độc dễ dàng xâm nhập vào quá trình xây dựng.

Dependabot mở phiên bản nâng cấp PR và một bot khác phê duyệt và hợp nhất nó

Cài đặt các phụ thuộc trong quá trình kiểm tra PR của công ty quản lý đội xe đạp Dott.

ReversingLabs phát hiện ít nhất 46 tệp package-lock.json có chứa phiên bản nhiễm mã độc, trong đó có dự án nguồn mở thuộc Microsoft, chứng minh ngay cả các tập đoàn lớn cũng có thể bị ảnh hưởng. Công ty quản lý xe đạp Dott cũng từng hợp nhất bản cập nhật nhiễm mã độc do hệ thống tự động phê duyệt.

Các dự án GitHub bao gồm các phiên bản độc hại của eslint-config-prettier

Trong khi GitHub runners cung cấp bảo vệ nhờ môi trường ảo cô lập, các tổ chức dùng runners tự lưu trữ lại đối mặt với nguy cơ xâm nhập cao hơn.

Sự cố này nhấn mạnh nghịch lý: công cụ tự động giúp cập nhật nhanh bản vá bảo mật, nhưng cũng mở ra cánh cửa mới cho kẻ tấn công chuỗi cung ứng. Các chuyên gia khuyến nghị:

- Trì hoãn cập nhật trừ khi cần vá bảo mật quan trọng.

- Phân loại rõ phụ thuộc sản xuất và phát triển.

- Cấu hình môi trường xây dựng an toàn, tránh cài gói không cần thiết.

- Yêu cầu kiểm tra thủ công trước khi hợp nhất cập nhật phụ thuộc.

Đọc chi tiết tại đây: https://gbhackers.com/threat-actors-abuse-npm-developer-accounts-hijacked/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview