Duy Linh

Writer

Công cụ đánh cắp thông tin dựa trên Python Xillen Stealer đã phát triển đến phiên bản 4 và 5, mở rộng mạnh khả năng nhắm mục tiêu và chức năng trên nhiều nền tảng. Được Cyfirma ghi nhận lần đầu vào tháng 9/2025, phần mềm độc hại này tập trung vào dữ liệu nhạy cảm như thông tin đăng nhập, ví tiền điện tử, dữ liệu hệ thống và trình duyệt, đồng thời tích hợp nhiều kỹ thuật chống phân tích để tránh bị phát hiện.

Xillen Stealer: Tính năng nâng cao bỏ qua phát hiện AI và đánh cắp dữ liệu trình quản lý mật khẩu

Các bản cập nhật mới biến Xillen Stealer thành một nền tảng thu thập dữ liệu toàn diện. Nó nhắm vào thông tin đăng nhập từ các trình quản lý mật khẩu, tài khoản mạng xã hội và dữ liệu của hơn 100 trình duyệt. Công cụ có thể trích xuất tiền điện tử từ hơn 70 ví, hỗ trợ cấu hình Kubernetes, quét Docker và nhắm mục tiêu thiết bị IoT.

Phần mềm độc hại còn sử dụng cơ chế duy trì, tạo mã đa hình, móc hệ thống và giao tiếp chỉ huy, kiểm soát ngang hàng để tăng khả năng sống sót của chiến dịch tấn công.

Hệ thống còn che giấu việc sử dụng tài nguyên bằng cách điều chỉnh CPU và bộ nhớ để mô phỏng ứng dụng bình thường, đồng thời thay đổi mẫu truy cập bộ nhớ và trộn ngẫu nhiên lệnh gọi API để lẩn tránh mô hình học máy.

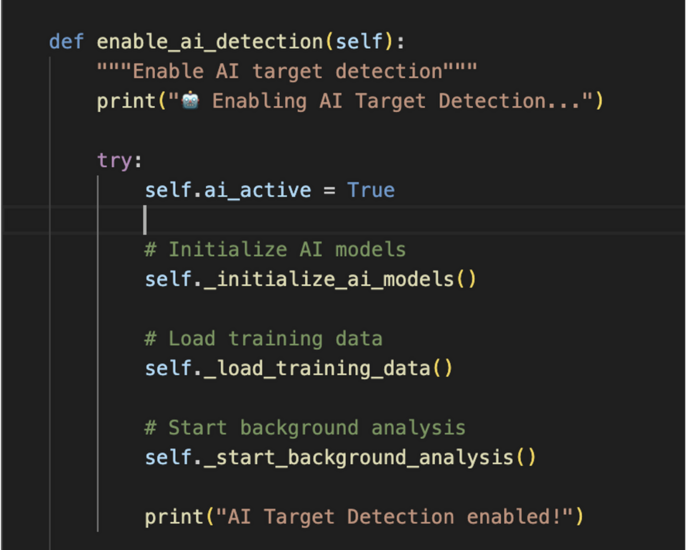

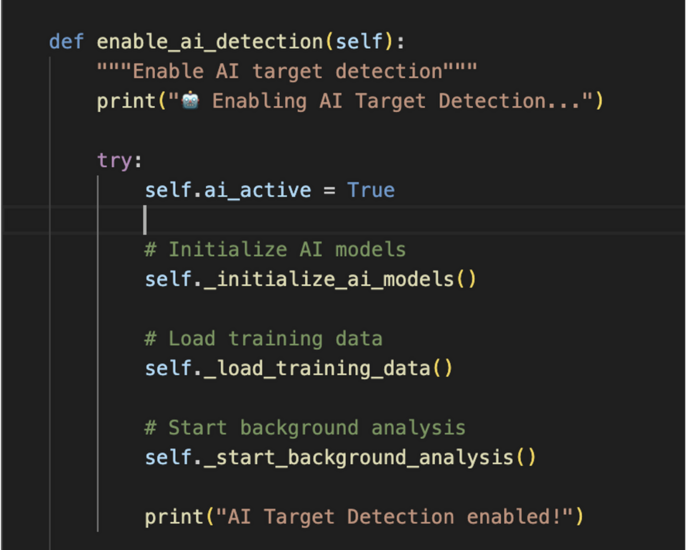

Một lớp AITargetDetection được giới thiệu với mục tiêu xác định các mục tiêu giá trị cao. Tuy nhiên, phân tích kỹ thuật cho thấy nó chỉ dựa trên quy tắc khớp mẫu, không sử dụng thuật toán học máy thực sự. Việc xác định mục tiêu dựa trên các chỉ số định trước như ví tiền điện tử, dữ liệu ngân hàng, tài khoản cao cấp, tài khoản nhà phát triển và email doanh nghiệp, với ưu tiên ở Mỹ, Anh, Đức và Nhật Bản.

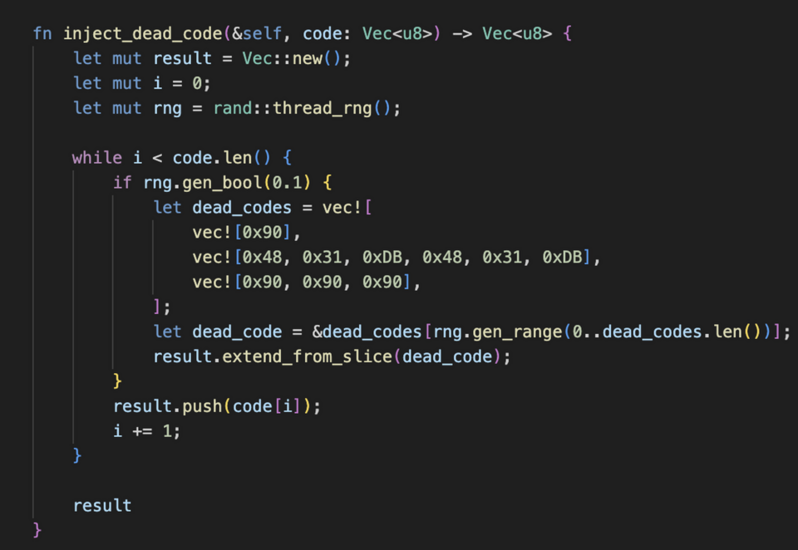

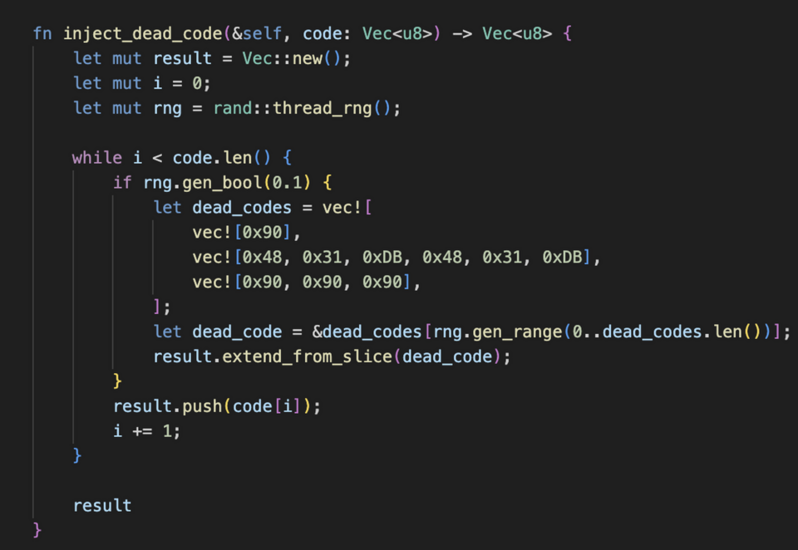

Hàm mã chết.

Các hàm thu thập chuyên sâu khác gồm DevToolsCollector, nhắm vào dữ liệu nhạy cảm từ VS Code, JetBrains, Sublime Text; thông tin đăng nhập đám mây của AWS, Google Cloud, Azure, DigitalOcean; khóa SSH; cấu hình Docker và Kubernetes; thông tin cơ sở dữ liệu, cài đặt VPN và khóa API trong tệp môi trường.

BiometricCollector tìm cách trích xuất dữ liệu Windows Hello và cấu hình sinh trắc học, còn PasswordManagerCollector nhắm mục tiêu OnePass, LastPass, BitWarden, Dashlane, NordPass và KeePass.

Bên cạnh đó, công cụ còn thu thập mã thông báo Đăng nhập một lần từ Azure AD và Kerberos, mã OTP từ Authy Desktop và Microsoft Authenticator, cũng như thông tin đăng nhập doanh nghiệp từ VPN và RDP. SuperExtendedApplication Collector quét qua 160 ứng dụng, bao gồm Teams, Slack, Zoom và nhiều sản phẩm bảo mật.

Hoạt động đánh cắp dữ liệu diễn ra theo mô hình nhiều lớp, dùng kỹ thuật ẩn dữ liệu trong hình ảnh (LSB), luồng dữ liệu NTFS, khóa Registry và tệp đa ngôn ngữ. Mô-đun CloudProxy định tuyến dữ liệu qua AWS, GCP và Azure, còn P2PEngine nhúng chỉ dẫn vào giao dịch blockchain và dùng các mạng ẩn danh như Tor và I2P.

Chức năng 'BiometricCollector'.

Xillen Stealer được rao bán trên Telegram với các gói cấp phép khác nhau, kèm giao diện quản lý dữ liệu rò rỉ dành cho người điều hành. Dù một số thành phần chưa hoàn thiện, bộ tính năng hiện tại đã khiến nó trở thành mối đe dọa ngày càng lớn với các tổ chức sở hữu thông tin xác thực nhạy cảm và tài sản tiền điện tử.

Xillen Stealer: Tính năng nâng cao bỏ qua phát hiện AI và đánh cắp dữ liệu trình quản lý mật khẩu

Các bản cập nhật mới biến Xillen Stealer thành một nền tảng thu thập dữ liệu toàn diện. Nó nhắm vào thông tin đăng nhập từ các trình quản lý mật khẩu, tài khoản mạng xã hội và dữ liệu của hơn 100 trình duyệt. Công cụ có thể trích xuất tiền điện tử từ hơn 70 ví, hỗ trợ cấu hình Kubernetes, quét Docker và nhắm mục tiêu thiết bị IoT.

Phần mềm độc hại còn sử dụng cơ chế duy trì, tạo mã đa hình, móc hệ thống và giao tiếp chỉ huy, kiểm soát ngang hàng để tăng khả năng sống sót của chiến dịch tấn công.

Cơ chế né tránh AI và thu thập nâng cao

Mô-đun nổi bật nhất là AIEvasionEngine, cho phép phần mềm độc hại tránh các hệ thống phát hiện dựa trên AI, EDR và công nghệ sandbox. Công cụ mô phỏng hành vi người dùng thật như di chuyển chuột, thao tác trình duyệt giả và hoạt động mạng – tệp, đồng thời tạo nhiễu thống kê vào bộ nhớ, CPU và mạng để che dấu bất thường. Các mẫu thời gian cũng được ngẫu nhiên hóa bằng độ trễ không đều nhằm tránh thuật toán phân tích hành vi.Hệ thống còn che giấu việc sử dụng tài nguyên bằng cách điều chỉnh CPU và bộ nhớ để mô phỏng ứng dụng bình thường, đồng thời thay đổi mẫu truy cập bộ nhớ và trộn ngẫu nhiên lệnh gọi API để lẩn tránh mô hình học máy.

Một lớp AITargetDetection được giới thiệu với mục tiêu xác định các mục tiêu giá trị cao. Tuy nhiên, phân tích kỹ thuật cho thấy nó chỉ dựa trên quy tắc khớp mẫu, không sử dụng thuật toán học máy thực sự. Việc xác định mục tiêu dựa trên các chỉ số định trước như ví tiền điện tử, dữ liệu ngân hàng, tài khoản cao cấp, tài khoản nhà phát triển và email doanh nghiệp, với ưu tiên ở Mỹ, Anh, Đức và Nhật Bản.

Hàm mã chết.

Các hàm thu thập chuyên sâu khác gồm DevToolsCollector, nhắm vào dữ liệu nhạy cảm từ VS Code, JetBrains, Sublime Text; thông tin đăng nhập đám mây của AWS, Google Cloud, Azure, DigitalOcean; khóa SSH; cấu hình Docker và Kubernetes; thông tin cơ sở dữ liệu, cài đặt VPN và khóa API trong tệp môi trường.

BiometricCollector tìm cách trích xuất dữ liệu Windows Hello và cấu hình sinh trắc học, còn PasswordManagerCollector nhắm mục tiêu OnePass, LastPass, BitWarden, Dashlane, NordPass và KeePass.

Bên cạnh đó, công cụ còn thu thập mã thông báo Đăng nhập một lần từ Azure AD và Kerberos, mã OTP từ Authy Desktop và Microsoft Authenticator, cũng như thông tin đăng nhập doanh nghiệp từ VPN và RDP. SuperExtendedApplication Collector quét qua 160 ứng dụng, bao gồm Teams, Slack, Zoom và nhiều sản phẩm bảo mật.

Hoạt động đánh cắp dữ liệu diễn ra theo mô hình nhiều lớp, dùng kỹ thuật ẩn dữ liệu trong hình ảnh (LSB), luồng dữ liệu NTFS, khóa Registry và tệp đa ngôn ngữ. Mô-đun CloudProxy định tuyến dữ liệu qua AWS, GCP và Azure, còn P2PEngine nhúng chỉ dẫn vào giao dịch blockchain và dùng các mạng ẩn danh như Tor và I2P.

Chức năng 'BiometricCollector'.

Xillen Stealer được rao bán trên Telegram với các gói cấp phép khác nhau, kèm giao diện quản lý dữ liệu rò rỉ dành cho người điều hành. Dù một số thành phần chưa hoàn thiện, bộ tính năng hiện tại đã khiến nó trở thành mối đe dọa ngày càng lớn với các tổ chức sở hữu thông tin xác thực nhạy cảm và tài sản tiền điện tử.

Đọc chi tiết tại đây: gbhackers

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview