CyberThao

Writer

Mối đe dọa mới từ CAPTCHA giả mạo

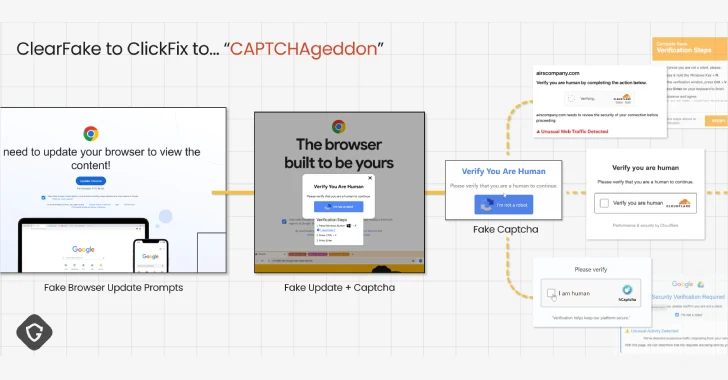

Trong năm qua, một chiến dịch tấn công mạng mới có tên ClickFix đã nhanh chóng trở thành mối lo ngại lớn trong giới an ninh mạng. Theo báo cáo mới từ Guardio Labs, sự kết hợp giữa kỹ thuật xã hội tinh vi, cách kể chuyện thuyết phục và khả năng né tránh phát hiện đã khiến ClickFix trở thành một trong những phương pháp phát tán phần mềm độc hại hiệu quả nhất hiện nay.Theo nhà nghiên cứu bảo mật Shaked Chen, ClickFix không đơn thuần là một hình thức lừa đảo như trước đây – nó đã thay thế hoàn toàn các chiến dịch cập nhật trình duyệt giả mạo từng hoành hành trên internet. Không cần yêu cầu tải xuống tệp hay nhấp vào đường dẫn đáng ngờ, chiến thuật này tận dụng CAPTCHA giả để khiến nạn nhân tự thực hiện các bước cài đặt mã độc vào máy tính của chính họ.

Thay vì chỉ tấn công một nền tảng, ClickFix hoạt động đa nền tảng – từ Windows đến macOS, khiến nó càng khó bị phát hiện và ngăn chặn hơn.

Chiêu trò tinh vi và khả năng lẩn tránh đáng sợ

ClickFix được phát hiện lần đầu vào đầu năm 2024. Các chiến dịch tấn công sử dụng nhiều phương thức khác nhau như email lừa đảo, quảng cáo độc hại, tải xuống tự động, thậm chí là đầu độc SEO – tất cả đều hướng người dùng đến một trang giả mạo chứa thông báo lỗi hoặc CAPTCHA.Khi nạn nhân làm theo hướng dẫn – tưởng chừng như để sửa lỗi hệ thống hoặc vượt qua CAPTCHA – một lệnh độc hại được sao chép vào clipboard, và sau đó họ sẽ dán vào hộp thoại Run của Windows hoặc Terminal trên macOS. Hành động đơn giản này sẽ kích hoạt một chuỗi mã độc nhiều giai đoạn, cài đặt các loại phần mềm nguy hiểm như:

- Phần mềm đánh cắp dữ liệu

- Trojan truy cập từ xa (RAT)

- Trình tải phần mềm độc hại khác

Guardio gọi chiến dịch này là "CAPTCHAgeddon", khi không chỉ tội phạm mạng thông thường mà cả các nhóm tấn công có tổ chức hoặc thậm chí là tài trợ bởi quốc gia đều sử dụng ClickFix trong hàng chục chiến dịch chỉ trong một thời gian ngắn.

Đáng chú ý, ClickFix là biến thể phát triển từ ClearFake – một hình thức tấn công dựa trên trang WordPress bị xâm nhập, giả dạng thông báo cập nhật trình duyệt để phát tán mã độc. ClearFake từng sử dụng kỹ thuật EtherHiding, giấu payload độc hại trong các hợp đồng thông minh trên Binance Smart Chain (BSC).

ClickFix tiến xa hơn khi tận dụng:

- Google Scripts để lưu CAPTCHA giả, lợi dụng độ tin cậy của tên miền Google

- socket.io.min.js – tập tin trông hợp pháp – để nhúng nội dung độc hại

- Kỹ thuật làm tối nghĩa, tải động, phân phối tải trọng từ bên thứ ba, tránh bị phát hiện bởi các phần mềm bảo mật

Đọc chi tiết tại đây: https://thehackernews.com/2025/08/clickfix-malware-campaign-exploits.html

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview