CyberThao

Writer

Một chiến dịch tấn công kỹ thuật xã hội tinh vi đang nhắm đến người dùng tiền điện tử, thông qua các công ty khởi nghiệp giả mạo hoạt động trên nền tảng AI, trò chơi và Web3. Mục tiêu của chiến dịch là khiến nạn nhân tải về phần mềm độc hại có thể đánh cắp tài sản kỹ thuật số trên cả hệ điều hành Windows và macOS.

Chiến dịch này từng được ghi nhận vào tháng 12/2024, khi những kẻ đứng sau giả mạo nền tảng hội nghị truyền hình để lừa người dùng tham gia các cuộc họp đầu tư. Khi nạn nhân tải xuống phần mềm họp giả mạo, họ đã vô tình cài đặt phần mềm độc hại đánh cắp dữ liệu như Realst. Chiến dịch này được đặt tên là Meeten, dựa trên dịch vụ giả mạo được sử dụng.

Tuy nhiên, các hoạt động liên quan đã xuất hiện sớm hơn, ít nhất từ tháng 3/2024, khi nhóm Jamf Threat Labs phát hiện tên miền "meethub[.]gg" được dùng để phát tán Realst.

Gould cho biết: “Chúng sử dụng các trang web phổ biến như X, Medium, GitHub và Notion để tạo hồ sơ công ty chuyên nghiệp, bao gồm giới thiệu nhân sự, blog, sách trắng và lộ trình phát triển.”

Một ví dụ là công ty giả Eternal Decay (@metaversedecay) – tự nhận là game blockchain – đã chia sẻ các hình ảnh chỉnh sửa kỹ thuật số để giả mạo việc tham dự các hội nghị công nghệ. Chiêu trò này giúp tạo dựng sự hiện diện trực tuyến đáng tin cậy, tăng khả năng dụ người dùng tải phần mềm.

Danh sách một số công ty ảo liên quan bao gồm:

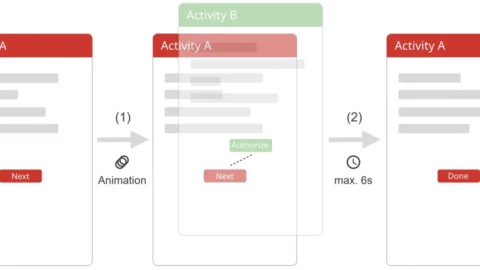

Nếu nạn nhân đồng ý, họ sẽ được dẫn tới trang web giả mạo để nhập mã đăng ký, từ đó tải xuống phần mềm Electron (Windows) hoặc tệp DMG (macOS). Trên Windows, ứng dụng sẽ hiển thị màn hình xác minh Cloudflare giả để đánh lạc hướng, trong khi ngầm thu thập thông tin hệ thống và chạy tệp cài đặt MSI. Dù chưa rõ phần mềm độc hại chính xác là gì, nhưng nhiều khả năng là một loại mã độc đánh cắp thông tin.

Trên macOS, chiến dịch sẽ triển khai Atomic macOS Stealer (AMOS) – phần mềm độc hại đã biết, có khả năng đánh cắp dữ liệu từ trình duyệt và ví tiền điện tử. Sau khi hoạt động, nó gửi dữ liệu về máy chủ từ xa. Ngoài ra, tập tin DMG còn chứa script shell tạo Launch Agent để phần mềm tự động khởi động khi người dùng đăng nhập. Một tệp nhị phân khác ghi lại lịch sử sử dụng và tương tác của người dùng rồi cũng gửi về máy chủ điều khiển.

Darktrace cho rằng chiến dịch này có điểm tương đồng với nhóm tấn công Crazy Evil, từng sử dụng phần mềm độc hại như AMOS, StealC, Angel Drainer. Tuy chưa thể khẳng định chính xác chiến dịch do ai đứng sau, nhưng kỹ thuật sử dụng rất giống nhau: xây dựng công ty giả mạo tinh vi nhằm chiếm đoạt tiền điện tử người dùng bằng phần mềm độc hại liên tục được cập nhật để tránh bị phát hiện.

Đọc chi tiết tại đây: https://thehackernews.com/2025/07/fake-gaming-and-ai-firms-push-malware.html

Lừa đảo công nghệ cao dưới vỏ bọc khởi nghiệp AI, Web3

Theo nhà nghiên cứu Tara Gould từ Darktrace, những kẻ tấn công tạo ra các công ty ảo, mạo danh doanh nghiệp hoạt động trong lĩnh vực trí tuệ nhân tạo, trò chơi điện tử và Web3. Chúng sử dụng tài khoản mạng xã hội giả mạo và lưu trữ tài liệu dự án trên các nền tảng hợp pháp như Notion và GitHub để tạo sự tin cậy.Chiến dịch này từng được ghi nhận vào tháng 12/2024, khi những kẻ đứng sau giả mạo nền tảng hội nghị truyền hình để lừa người dùng tham gia các cuộc họp đầu tư. Khi nạn nhân tải xuống phần mềm họp giả mạo, họ đã vô tình cài đặt phần mềm độc hại đánh cắp dữ liệu như Realst. Chiến dịch này được đặt tên là Meeten, dựa trên dịch vụ giả mạo được sử dụng.

Tuy nhiên, các hoạt động liên quan đã xuất hiện sớm hơn, ít nhất từ tháng 3/2024, khi nhóm Jamf Threat Labs phát hiện tên miền "meethub[.]gg" được dùng để phát tán Realst.

Chiến dịch phát tán phần mềm độc hại tinh vi nhắm vào người dùng tiền số

Giai đoạn gần đây, chiến dịch vẫn tiếp tục mở rộng và áp dụng các chủ đề thời thượng như AI, trò chơi blockchain và mạng xã hội để dụ người dùng tải phần mềm. Kẻ tấn công còn chiếm quyền kiểm soát các tài khoản X (Twitter) đã được xác minh của công ty và nhân viên thật để tăng độ tin cậy cho những công ty ảo này.

Gould cho biết: “Chúng sử dụng các trang web phổ biến như X, Medium, GitHub và Notion để tạo hồ sơ công ty chuyên nghiệp, bao gồm giới thiệu nhân sự, blog, sách trắng và lộ trình phát triển.”

Một ví dụ là công ty giả Eternal Decay (@metaversedecay) – tự nhận là game blockchain – đã chia sẻ các hình ảnh chỉnh sửa kỹ thuật số để giả mạo việc tham dự các hội nghị công nghệ. Chiêu trò này giúp tạo dựng sự hiện diện trực tuyến đáng tin cậy, tăng khả năng dụ người dùng tải phần mềm.

Danh sách một số công ty ảo liên quan bao gồm:

- BeeSync (@BeeSyncAI, @AIBeeSync)

- Buzzu (@BuzzuApp, @AI_Buzzu, @AppBuzzu)

- Cloudsign (@cloudsignapp)

- Dexis (@DexisApp)

- KlastAI (liên kết với Pollens AI)

- Lunelior, NexLoop (@nexloopspace), NexoraCore, NexVoo (@Nexvoospace)

- Pollens AI (@pollensapp)

- Slax, Solune, Swox, Wasper, YondaAI

Nếu nạn nhân đồng ý, họ sẽ được dẫn tới trang web giả mạo để nhập mã đăng ký, từ đó tải xuống phần mềm Electron (Windows) hoặc tệp DMG (macOS). Trên Windows, ứng dụng sẽ hiển thị màn hình xác minh Cloudflare giả để đánh lạc hướng, trong khi ngầm thu thập thông tin hệ thống và chạy tệp cài đặt MSI. Dù chưa rõ phần mềm độc hại chính xác là gì, nhưng nhiều khả năng là một loại mã độc đánh cắp thông tin.

Trên macOS, chiến dịch sẽ triển khai Atomic macOS Stealer (AMOS) – phần mềm độc hại đã biết, có khả năng đánh cắp dữ liệu từ trình duyệt và ví tiền điện tử. Sau khi hoạt động, nó gửi dữ liệu về máy chủ từ xa. Ngoài ra, tập tin DMG còn chứa script shell tạo Launch Agent để phần mềm tự động khởi động khi người dùng đăng nhập. Một tệp nhị phân khác ghi lại lịch sử sử dụng và tương tác của người dùng rồi cũng gửi về máy chủ điều khiển.

Darktrace cho rằng chiến dịch này có điểm tương đồng với nhóm tấn công Crazy Evil, từng sử dụng phần mềm độc hại như AMOS, StealC, Angel Drainer. Tuy chưa thể khẳng định chính xác chiến dịch do ai đứng sau, nhưng kỹ thuật sử dụng rất giống nhau: xây dựng công ty giả mạo tinh vi nhằm chiếm đoạt tiền điện tử người dùng bằng phần mềm độc hại liên tục được cập nhật để tránh bị phát hiện.

Đọc chi tiết tại đây: https://thehackernews.com/2025/07/fake-gaming-and-ai-firms-push-malware.html

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview