Duy Linh

Writer

Trong nhiều thập kỷ, gián điệp doanh nghiệp chủ yếu được nhìn nhận qua lăng kính của các mối đe dọa nội bộ truyền thống, như nhân viên bất mãn hoặc nhà thầu cẩu thả. Các đội ngũ an ninh tập trung phát hiện những hành vi sai lệch từ bên trong tổ chức.

Tin tặc Triều Tiên kiếm được 600 triệu đô la bằng cách giả danh nhân viên làm việc từ xa.

Tuy nhiên, bức tranh này đã thay đổi căn bản. Ngày nay, mối đe dọa nguy hiểm nhất không còn là một cá nhân đơn lẻ mà là những đặc vụ được đào tạo bài bản, hoạt động dưới vỏ bọc nhân viên làm việc từ xa hợp pháp, nằm trong các chương trình tuyển mộ có tổ chức và được nhà nước tài trợ.

Thực tế này thể hiện rõ qua sáng kiến lao động từ xa của CHDC Triều Tiên. Theo ước tính của các chuyên gia Liên Hợp Quốc và FBI, hoạt động này có thể mang lại tới 600 triệu USD (khoảng 14.400 tỷ VNĐ) mỗi năm cho chế độ Bình Nhưỡng, đồng thời tạo ra chỗ đứng trực tiếp trong hạ tầng CNTT của các doanh nghiệp phương Tây.

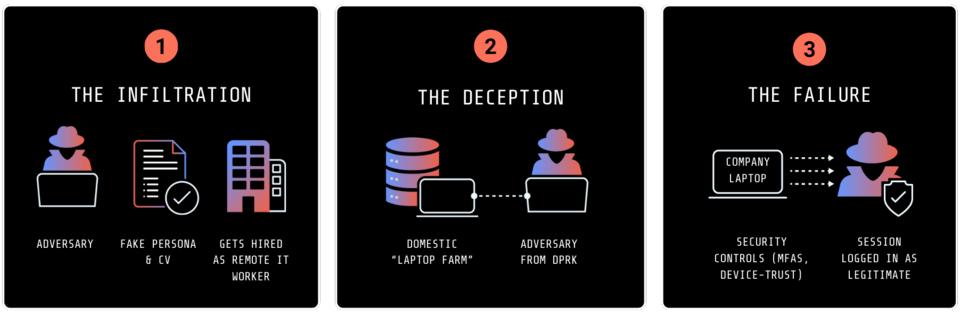

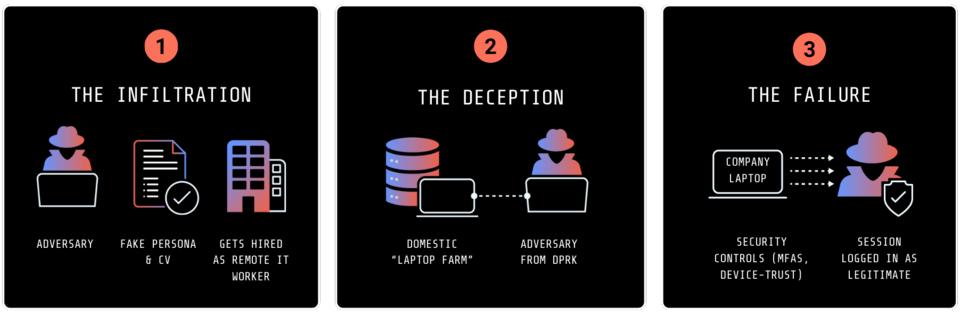

Bộ Tư pháp Mỹ và FBI đã nhiều lần cảnh báo về các nhân viên CNTT người Triều Tiên sử dụng kỹ thuật đánh cắp danh tính tinh vi để xin vào các vị trí làm việc từ xa, lương cao tại các tập đoàn lớn. Những cá nhân này không chỉ tìm kiếm thu nhập mà còn được triển khai như các tài sản chiến lược, phục vụ đồng thời nhiều mục tiêu: tạo nguồn tài chính khó truy vết cho các chương trình vũ khí, giành quyền truy cập quản trị vào các kho mã nhạy cảm, và thiết lập các cửa hậu lâu dài trong mạng doanh nghiệp thông qua các kỹ thuật “tận dụng nguồn lực sẵn có” nhằm né tránh cơ chế phát hiện truyền thống.

Chiêu trò “Người nội bộ vô hình”: Làm thế nào những nhân viên CNTT giả mạo từ CHDC Triều Tiên đang vượt qua các biện pháp kiểm soát an ninh hiện có .

Hoạt động này cho thấy sự khác biệt rõ rệt giữa tội phạm mạng thông thường và các nhóm tin tặc của CHDC Triều Tiên. Trong khi tội phạm mạng chủ yếu nhắm đến lợi nhuận ngắn hạn, các nhóm này hoạt động dưới sự chỉ đạo của nhà nước với chiến lược dài hạn, vượt xa mục tiêu tài chính tức thời.

Biến thể thứ hai tinh vi hơn, sử dụng các công ty bình phong giả danh doanh nghiệp phần mềm hợp pháp. Những tổ chức này đăng tin tuyển dụng hấp dẫn, tổ chức phỏng vấn và yêu cầu ứng viên thực hiện các bài kiểm tra kỹ năng có chứa mã độc. Cách tiếp cận này biến quy trình tuyển dụng thông thường thành một vectơ tấn công, gây rủi ro không chỉ cho ứng viên mà còn cho cả doanh nghiệp nơi họ đang làm việc.

Các chuyên gia an ninh đã ghi nhận nhiều trường hợp ứng viên sử dụng thiết bị của công ty hiện tại để tìm việc, vô tình đưa mã độc vào mạng nội bộ. Điều này cho thấy chính quy trình tuyển dụng, vốn được xem là an toàn, cũng đã trở thành một điểm yếu dễ bị khai thác.

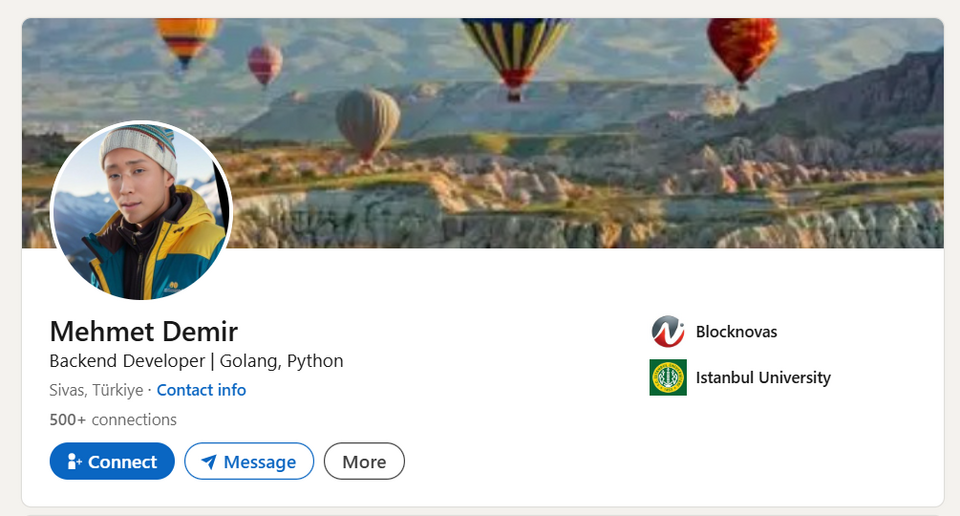

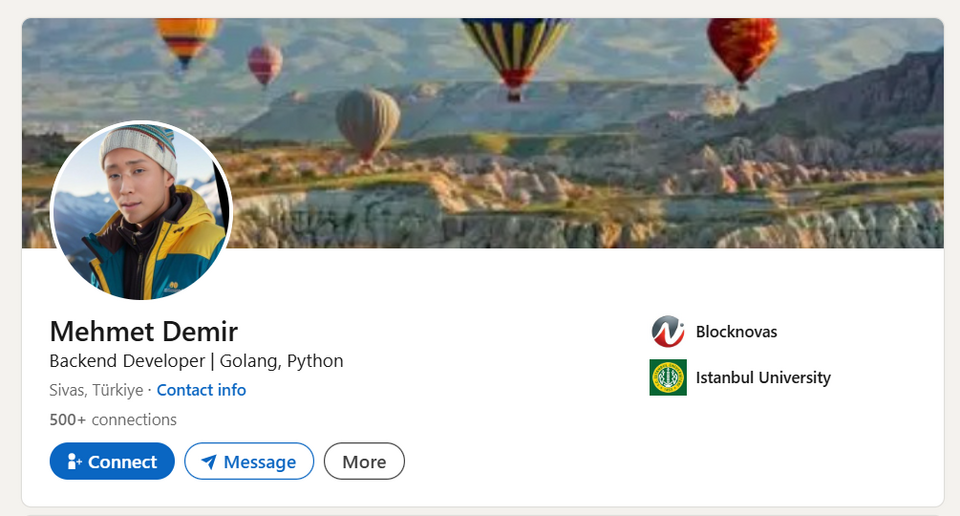

Người bị nghi ngờ là giả mạo: Mehmet Demir hxxps://linkedin[.]com/in/mehmet-demir-godev Nhà phát triển phụ trợ | Golang, Python .

Vấn đề nằm ở chỗ các đội ngũ an ninh thường tin tưởng vào định vị địa lý IP và khoanh vùng địa lý để phát hiện truy cập bất thường. Các đặc vụ CNTT của CHDC Triều Tiên đã vượt qua rào cản này bằng cách sử dụng hạ tầng proxy nhiều lớp, định tuyến lưu lượng qua các “điểm trung chuyển” là máy tính xách tay vật lý đặt tại Hoa Kỳ. Nhờ đó, lưu lượng truy cập trông không khác gì nhân viên làm việc từ xa thông thường, sử dụng IP dân cư hợp pháp.

Chiến thuật này tạo ra ba lỗ hổng nghiêm trọng: sự nhầm lẫn với IP dân dụng đáng tin cậy; giới hạn của quy trình kiểm tra lý lịch khi không thể xác thực người vận hành thực sự; và bẫy xác thực phần cứng, nơi các trang trại máy tính xách tay thật vượt qua được các kiểm tra địa chỉ MAC và trạng thái thiết bị.

Hệ quả là doanh nghiệp có nguy cơ vi phạm lệnh trừng phạt của OFAC do vô tình tài trợ cho một chế độ bị trừng phạt, mất mát tài sản trí tuệ khi dữ liệu bị đánh cắp trước khi phát hiện, và phải tiến hành các chiến dịch ứng phó sự cố quy mô lớn với chi phí cao để rà soát, loại bỏ các cửa hậu tồn tại lâu dài.

Để đối phó, các tổ chức cần vượt ra ngoài các phương pháp kiểm tra lý lịch truyền thống, triển khai hệ thống xác minh nhằm đảm bảo nhân viên làm việc từ xa thực sự ở đúng vị trí khai báo, đồng thời xây dựng các lớp xác thực bổ sung để ngăn chặn hành vi giả mạo danh tính và đánh lừa vị trí địa lý. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/dprk-hackers/

Tin tặc Triều Tiên kiếm được 600 triệu đô la bằng cách giả danh nhân viên làm việc từ xa.

Tuy nhiên, bức tranh này đã thay đổi căn bản. Ngày nay, mối đe dọa nguy hiểm nhất không còn là một cá nhân đơn lẻ mà là những đặc vụ được đào tạo bài bản, hoạt động dưới vỏ bọc nhân viên làm việc từ xa hợp pháp, nằm trong các chương trình tuyển mộ có tổ chức và được nhà nước tài trợ.

Thực tế này thể hiện rõ qua sáng kiến lao động từ xa của CHDC Triều Tiên. Theo ước tính của các chuyên gia Liên Hợp Quốc và FBI, hoạt động này có thể mang lại tới 600 triệu USD (khoảng 14.400 tỷ VNĐ) mỗi năm cho chế độ Bình Nhưỡng, đồng thời tạo ra chỗ đứng trực tiếp trong hạ tầng CNTT của các doanh nghiệp phương Tây.

Bộ Tư pháp Mỹ và FBI đã nhiều lần cảnh báo về các nhân viên CNTT người Triều Tiên sử dụng kỹ thuật đánh cắp danh tính tinh vi để xin vào các vị trí làm việc từ xa, lương cao tại các tập đoàn lớn. Những cá nhân này không chỉ tìm kiếm thu nhập mà còn được triển khai như các tài sản chiến lược, phục vụ đồng thời nhiều mục tiêu: tạo nguồn tài chính khó truy vết cho các chương trình vũ khí, giành quyền truy cập quản trị vào các kho mã nhạy cảm, và thiết lập các cửa hậu lâu dài trong mạng doanh nghiệp thông qua các kỹ thuật “tận dụng nguồn lực sẵn có” nhằm né tránh cơ chế phát hiện truyền thống.

Chiêu trò “Người nội bộ vô hình”: Làm thế nào những nhân viên CNTT giả mạo từ CHDC Triều Tiên đang vượt qua các biện pháp kiểm soát an ninh hiện có .

Hoạt động này cho thấy sự khác biệt rõ rệt giữa tội phạm mạng thông thường và các nhóm tin tặc của CHDC Triều Tiên. Trong khi tội phạm mạng chủ yếu nhắm đến lợi nhuận ngắn hạn, các nhóm này hoạt động dưới sự chỉ đạo của nhà nước với chiến lược dài hạn, vượt xa mục tiêu tài chính tức thời.

Hai biến thể xâm nhập chính trong chiến lược của CHDC Triều Tiên

Phân tích an ninh gần đây đã xác định hai biến thể hoạt động khác nhau. Biến thể thứ nhất là các đặc vụ tìm được việc làm hợp pháp và thực hiện nhiệm vụ chuyên môn trong thời gian dài mà không cần triển khai phần mềm độc hại. Họ ưu tiên duy trì thu nhập ổn định và xây dựng sự hiện diện bền vững, thường không bị phát hiện trong nhiều tháng, thậm chí nhiều năm, trong khi âm thầm mở rộng đặc quyền quản trị trong hạ tầng mục tiêu.Biến thể thứ hai tinh vi hơn, sử dụng các công ty bình phong giả danh doanh nghiệp phần mềm hợp pháp. Những tổ chức này đăng tin tuyển dụng hấp dẫn, tổ chức phỏng vấn và yêu cầu ứng viên thực hiện các bài kiểm tra kỹ năng có chứa mã độc. Cách tiếp cận này biến quy trình tuyển dụng thông thường thành một vectơ tấn công, gây rủi ro không chỉ cho ứng viên mà còn cho cả doanh nghiệp nơi họ đang làm việc.

Các chuyên gia an ninh đã ghi nhận nhiều trường hợp ứng viên sử dụng thiết bị của công ty hiện tại để tìm việc, vô tình đưa mã độc vào mạng nội bộ. Điều này cho thấy chính quy trình tuyển dụng, vốn được xem là an toàn, cũng đã trở thành một điểm yếu dễ bị khai thác.

Sự sụp đổ của giả định về định vị địa lý

Các khuôn khổ bảo mật truyền thống dựa vào xác thực danh tính thông qua thông tin hợp lệ, kiểm tra lý lịch từ bên thứ ba và phỏng vấn video tích hợp công nghệ phát hiện deepfake. Khi vượt qua các bước này, người dùng sẽ được cấp quyền truy cập hệ thống và được xem như nhân viên làm việc từ xa hợp pháp.

Người bị nghi ngờ là giả mạo: Mehmet Demir hxxps://linkedin[.]com/in/mehmet-demir-godev Nhà phát triển phụ trợ | Golang, Python .

Vấn đề nằm ở chỗ các đội ngũ an ninh thường tin tưởng vào định vị địa lý IP và khoanh vùng địa lý để phát hiện truy cập bất thường. Các đặc vụ CNTT của CHDC Triều Tiên đã vượt qua rào cản này bằng cách sử dụng hạ tầng proxy nhiều lớp, định tuyến lưu lượng qua các “điểm trung chuyển” là máy tính xách tay vật lý đặt tại Hoa Kỳ. Nhờ đó, lưu lượng truy cập trông không khác gì nhân viên làm việc từ xa thông thường, sử dụng IP dân cư hợp pháp.

Chiến thuật này tạo ra ba lỗ hổng nghiêm trọng: sự nhầm lẫn với IP dân dụng đáng tin cậy; giới hạn của quy trình kiểm tra lý lịch khi không thể xác thực người vận hành thực sự; và bẫy xác thực phần cứng, nơi các trang trại máy tính xách tay thật vượt qua được các kiểm tra địa chỉ MAC và trạng thái thiết bị.

Hệ quả là doanh nghiệp có nguy cơ vi phạm lệnh trừng phạt của OFAC do vô tình tài trợ cho một chế độ bị trừng phạt, mất mát tài sản trí tuệ khi dữ liệu bị đánh cắp trước khi phát hiện, và phải tiến hành các chiến dịch ứng phó sự cố quy mô lớn với chi phí cao để rà soát, loại bỏ các cửa hậu tồn tại lâu dài.

Để đối phó, các tổ chức cần vượt ra ngoài các phương pháp kiểm tra lý lịch truyền thống, triển khai hệ thống xác minh nhằm đảm bảo nhân viên làm việc từ xa thực sự ở đúng vị trí khai báo, đồng thời xây dựng các lớp xác thực bổ sung để ngăn chặn hành vi giả mạo danh tính và đánh lừa vị trí địa lý. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/dprk-hackers/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview