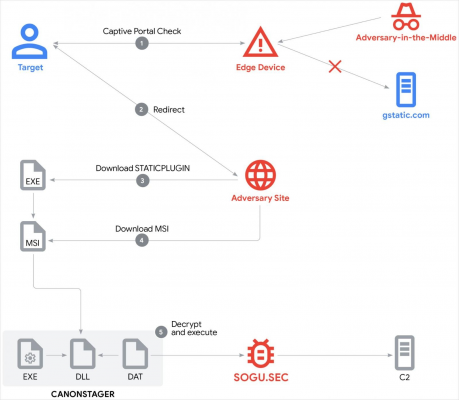

Một chiến dịch gián điệp mạng mới vừa được Google Threat Intelligence Group (GTIG) phát hiện cho thấy mức độ tinh vi ngày càng tăng của các nhóm tin tặc. Theo báo cáo, nhóm này được GTIG theo dõi với mã hiệu UNC6384 và liên quan đến Silk Typhoon (Mustang Panda, TEMP.Hex), đã tấn công vào các nhà ngoại giao bằng cách lợi dụng kỹ thuật Adversary-in-the-Middle (AitM) để chiếm quyền điều hướng web, lừa nạn nhân cài đặt phần mềm độc hại.

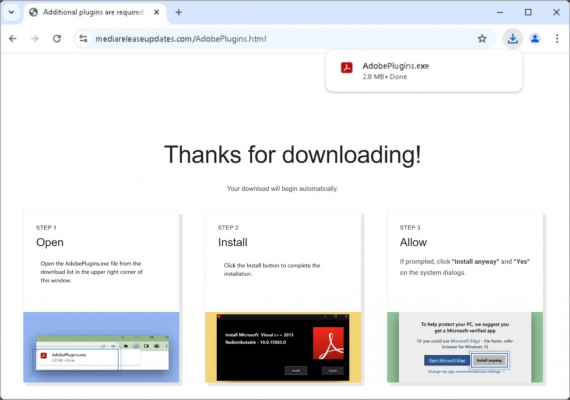

Chiến dịch bắt đầu từ việc kẻ tấn công nhiều khả năng đã xâm nhập thành công vào một thiết bị biên (edge device) trong mạng của mục tiêu. Khi trình duyệt Chrome kiểm tra kết nối mạng qua captive portal (trang đăng nhập Internet ở các mạng công cộng), tin tặc đã chèn và điều hướng nạn nhân tới một trang web giả mạo cập nhật Adobe Plugin.

Tại đây, nạn nhân bị yêu cầu tải xuống một tệp AdobePlugins.exe được ký số hợp lệ, đi kèm hướng dẫn chi tiết để vượt qua các cảnh báo bảo mật của Windows. Khi mở tệp, người dùng thấy giao diện cài đặt Microsoft Visual C++ bình thường, nhưng thực tế phần mềm âm thầm tải về một gói MSI chứa:

Backdoor SOGU.SEC thực chất là một biến thể mới của PlugX, phần mềm gián điệp từng được nhiều nhóm hacker Trung Quốc sử dụng. Một khi đã được cài đặt, SOGU.SEC cho phép kẻ tấn công:

Điều đáng lo ngại là tệp độc hại này được ký số bởi công ty Chengdu Nuoxin Times Technology Co., Ltd. Google chưa khẳng định công ty này đồng lõa hay đã bị xâm nhập, nhưng từ năm 2023 đến nay, ít nhất 25 mẫu phần mềm độc hại của các nhóm hacker Trung Quốc đều mang chữ ký số của doanh nghiệp này.

(Chứng chỉ được sử dụng trong chiến dịch Mustang Panda)

Với chiến thuật ngụy trang tinh vi, chiến dịch này chủ yếu nhắm vào giới ngoại giao, một mục tiêu có giá trị cao trong hoạt động gián điệp quốc gia. Tuy nhiên, kỹ thuật AitM chiếm quyền captive portal hoàn toàn có thể được mở rộng sang nhiều môi trường khác, đe dọa tới người dùng phổ thông nếu bị lạm dụng.

Google đã nhanh chóng chặn các tên miền và hash độc hại qua hệ thống Safe Browsing, đồng thời gửi cảnh báo đến người dùng Gmail và Workspace bị ảnh hưởng. Hãng cũng phát hành YARA rules và chỉ số nhận diện tấn công (IoC) để cộng đồng bảo mật kịp thời phát hiện và ứng phó.

Trong khi đó, các chuyên gia khuyến cáo các tổ chức và cá nhân:

Người dùng và tổ chức cần nâng cao cảnh giác, cập nhật hệ thống bảo mật thường xuyên và trang bị thêm kiến thức phòng thủ để không trở thành nạn nhân của những cuộc tấn công ngày càng tinh vi này.

Chiến dịch bắt đầu từ việc kẻ tấn công nhiều khả năng đã xâm nhập thành công vào một thiết bị biên (edge device) trong mạng của mục tiêu. Khi trình duyệt Chrome kiểm tra kết nối mạng qua captive portal (trang đăng nhập Internet ở các mạng công cộng), tin tặc đã chèn và điều hướng nạn nhân tới một trang web giả mạo cập nhật Adobe Plugin.

Tại đây, nạn nhân bị yêu cầu tải xuống một tệp AdobePlugins.exe được ký số hợp lệ, đi kèm hướng dẫn chi tiết để vượt qua các cảnh báo bảo mật của Windows. Khi mở tệp, người dùng thấy giao diện cài đặt Microsoft Visual C++ bình thường, nhưng thực tế phần mềm âm thầm tải về một gói MSI chứa:

- Công cụ máy in Canon hợp pháp,

- Một tệp DLL tên CANONSTAGER,

- Và backdoor SOGU.SEC được mã hóa RC4.

Backdoor SOGU.SEC thực chất là một biến thể mới của PlugX, phần mềm gián điệp từng được nhiều nhóm hacker Trung Quốc sử dụng. Một khi đã được cài đặt, SOGU.SEC cho phép kẻ tấn công:

- Thu thập thông tin hệ thống,

- Tải lên hoặc tải xuống tập tin,

- Mở cửa hậu để điều khiển từ xa bằng command shell.

Điều đáng lo ngại là tệp độc hại này được ký số bởi công ty Chengdu Nuoxin Times Technology Co., Ltd. Google chưa khẳng định công ty này đồng lõa hay đã bị xâm nhập, nhưng từ năm 2023 đến nay, ít nhất 25 mẫu phần mềm độc hại của các nhóm hacker Trung Quốc đều mang chữ ký số của doanh nghiệp này.

(Chứng chỉ được sử dụng trong chiến dịch Mustang Panda)

Với chiến thuật ngụy trang tinh vi, chiến dịch này chủ yếu nhắm vào giới ngoại giao, một mục tiêu có giá trị cao trong hoạt động gián điệp quốc gia. Tuy nhiên, kỹ thuật AitM chiếm quyền captive portal hoàn toàn có thể được mở rộng sang nhiều môi trường khác, đe dọa tới người dùng phổ thông nếu bị lạm dụng.

Google đã nhanh chóng chặn các tên miền và hash độc hại qua hệ thống Safe Browsing, đồng thời gửi cảnh báo đến người dùng Gmail và Workspace bị ảnh hưởng. Hãng cũng phát hành YARA rules và chỉ số nhận diện tấn công (IoC) để cộng đồng bảo mật kịp thời phát hiện và ứng phó.

Trong khi đó, các chuyên gia khuyến cáo các tổ chức và cá nhân:

- Thận trọng khi gặp các thông báo yêu cầu cập nhật phần mềm,

- Kiểm tra kỹ nguồn tải xuống,

- Và tạm thời không tin cậy các chứng chỉ số do Chengdu Nuoxin Times Technology Co., Ltd. phát hành cho tới khi có kết luận rõ ràng.

Người dùng và tổ chức cần nâng cao cảnh giác, cập nhật hệ thống bảo mật thường xuyên và trang bị thêm kiến thức phòng thủ để không trở thành nạn nhân của những cuộc tấn công ngày càng tinh vi này.

Theo WhiteHat.vn

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview