Code Nguyen

Writer

Mã 2FA trên điện thoại còn thật sự an toàn?

Bạn có từng nghĩ một mã 2FA, tin nhắn riêng tư, hoặc email quan trọng có thể bị cuỗm chỉ bằng cách đọc từng điểm ảnh nhỏ trên màn hình Android của bạn?

Tin tặc có thể xâm nhập vào màn hình Android từng pixel một và đánh cắp mật khẩu một lần (OTP), tin nhắn riêng tư hoặc các dữ liệu nhạy cảm khác. Các nhà nghiên cứu đã tiết lộ một phương thức tấn công "Pixnapping" cực kỳ nghiêm trọng, chứng minh rằng có khả năng tất cả các thiết bị Android hiện đại đều bị ảnh hưởng.

Các tác giả gọi kỹ thuật này Pixnapping. Họ chứng minh nó hoạt động trên Android 13 đến 16, trên Google Pixel 6 đến 9 và Samsung Galaxy S25. Tốc độ rò rỉ trong thí nghiệm chậm, khoảng 0.6 đến 2.1 điểm ảnh mỗi giây, nhưng chỉ cần vài điểm ảnh cho mỗi ký tự, vậy là đủ để đánh cắp mã 2FA trong chưa đầy 30 giây, và để phục hồi cả một hộp thư Gmail mất 10 đến 25 giờ. Họ còn cho biết ý tưởng nền tảng từng xuất hiện từ 2013, nhưng giờ đã trở nên khả thi trên Android hiện đại.

Kết lại, mọi thứ bạn thấy khi một app bị gọi mở đều có thể bị lấy cắp bằng Pixnapping, từ tin nhắn, mã 2FA cho tới email. Hiện chưa rõ kỹ thuật này đã từng bị khai thác trên diện rộng hay chưa, nhưng bằng chứng thực nghiệm cho thấy nguy cơ thật sự, và việc vá hoàn toàn không đơn giản.

Nguồn: https://cybernews.com/security/pixnapping-attack-enables-hackers-snoop-on-android-screens/

Bạn có từng nghĩ một mã 2FA, tin nhắn riêng tư, hoặc email quan trọng có thể bị cuỗm chỉ bằng cách đọc từng điểm ảnh nhỏ trên màn hình Android của bạn?

Tin tặc có thể xâm nhập vào màn hình Android từng pixel một và đánh cắp mật khẩu một lần (OTP), tin nhắn riêng tư hoặc các dữ liệu nhạy cảm khác. Các nhà nghiên cứu đã tiết lộ một phương thức tấn công "Pixnapping" cực kỳ nghiêm trọng, chứng minh rằng có khả năng tất cả các thiết bị Android hiện đại đều bị ảnh hưởng.

Ý tưởng tấn công, kể lại cho dễ hình dung

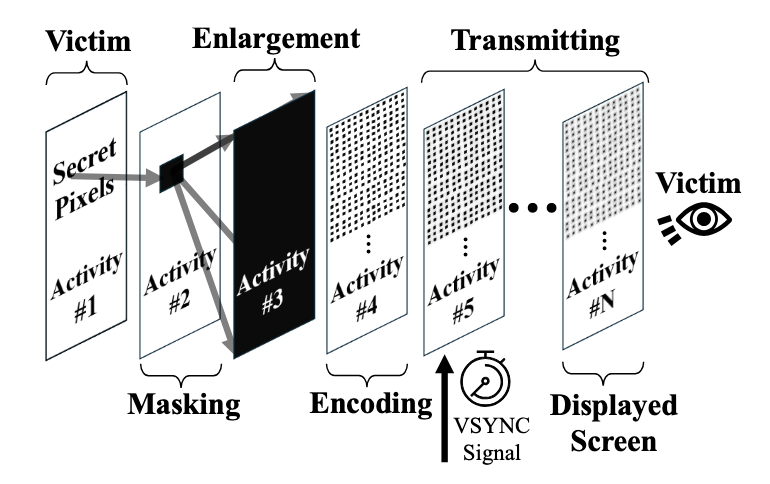

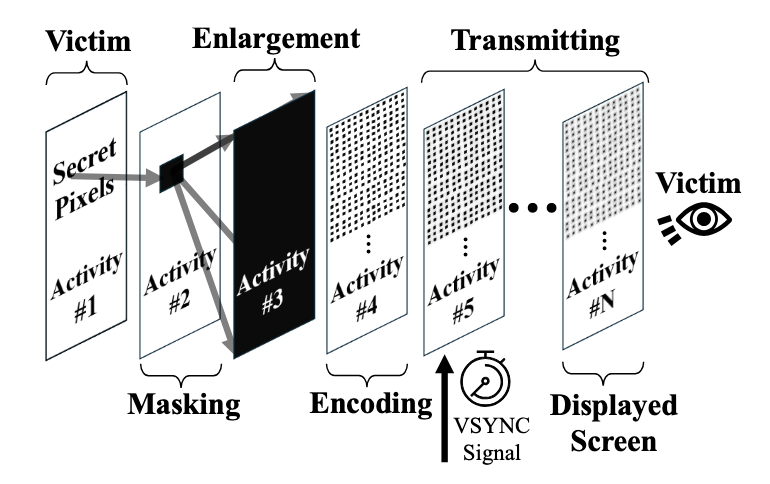

Hãy tưởng tượng một ứng dụng độc hại ngồi im trong máy, không xin phép gì, chờ bạn bấm mở nó. Sau đó ứng dụng này lặng lẽ gọi mở Google Authenticator hoặc app mục tiêu khác, để màn hình chứa thông tin nhạy cảm hiện lên quy trình hiển thị đồ họa. Thay vì chụp màn hình thẳng, nó làm trò tinh vi hơn, lấy từng điểm ảnh một bằng cách lợi dụng thời gian render trên GPU. Khi một điểm ảnh đặc thù được ép lọt vào pipeline hiển thị, cách GPU nén và vẽ ảnh khiến thời gian render hơi khác nhau tùy màu. Kẻ xấu đo thời gian đó, suy ra màu, rồi ghép dần dần thành ký tự, rồi thành mã, rồi thành nội dung.

Các tác giả gọi kỹ thuật này Pixnapping. Họ chứng minh nó hoạt động trên Android 13 đến 16, trên Google Pixel 6 đến 9 và Samsung Galaxy S25. Tốc độ rò rỉ trong thí nghiệm chậm, khoảng 0.6 đến 2.1 điểm ảnh mỗi giây, nhưng chỉ cần vài điểm ảnh cho mỗi ký tự, vậy là đủ để đánh cắp mã 2FA trong chưa đầy 30 giây, và để phục hồi cả một hộp thư Gmail mất 10 đến 25 giờ. Họ còn cho biết ý tưởng nền tảng từng xuất hiện từ 2013, nhưng giờ đã trở nên khả thi trên Android hiện đại.

Mức độ nguy hiểm và tình trạng vá lỗi

Điều quan trọng là phương pháp này không cần xin quyền đặc biệt. Kẻ tấn công chỉ cần nạn nhân mở ứng dụng độc hại. Các nhà nghiên cứu đã báo cáo lỗ hổng cho Google vào ngày 24 tháng 2 năm 2025, Google đánh giá mức nghiêm trọng cao và đưa ra một bản vá hạn chế số lượng activity mà ứng dụng có thể gọi để làm mờ. Tuy nhiên các nhà nghiên cứu đã tìm ra một cách bắc cầu cho bản vá đó, họ tiết lộ cách này cho Google vào ngày 8 tháng 9 năm 2025, và Google dự định cập nhật thêm trong bulletin bảo mật Android tháng 12. Bài báo cũng nêu một lỗ hổng phụ, cho phép ứng dụng xác định xem ứng dụng khác có được cài trên máy hay không, việc này có thể dùng để xây dựng hồ sơ người dùng.Kết lại, mọi thứ bạn thấy khi một app bị gọi mở đều có thể bị lấy cắp bằng Pixnapping, từ tin nhắn, mã 2FA cho tới email. Hiện chưa rõ kỹ thuật này đã từng bị khai thác trên diện rộng hay chưa, nhưng bằng chứng thực nghiệm cho thấy nguy cơ thật sự, và việc vá hoàn toàn không đơn giản.

Nguồn: https://cybernews.com/security/pixnapping-attack-enables-hackers-snoop-on-android-screens/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview