Duy Linh

Writer

Theo kết quả điều tra mới nhất của Mandiant, nhóm tin tặc Triều Tiên UNC1069 đang đẩy mạnh các cuộc tấn công có chủ đích vào lĩnh vực tiền điện tử và tài chính phi tập trung (DeFi), bằng cách kết hợp kỹ thuật xã hội tinh vi với trí tuệ nhân tạo và một hệ sinh thái phần mềm độc hại phức tạp chưa từng được ghi nhận trước đây.

UNC1069 nhắm mục tiêu vào các công ty tài chính bằng các công cụ mới và các cuộc tấn công kỹ thuật xã hội dựa trên trí tuệ nhân tạo.

Hoạt động từ năm 2018 với động cơ tài chính rõ ràng, UNC1069 đã triển khai ít nhất bảy họ phần mềm độc hại khác nhau trong một chiến dịch tấn công nhắm vào một công ty FinTech. Đáng chú ý, chiến dịch này xuất hiện nhiều công cụ hoàn toàn mới như SILENCELIFT, DEEPBREATH và CHROMEPUSH, cho thấy sự đầu tư nghiêm túc về mặt kỹ thuật và trinh sát.

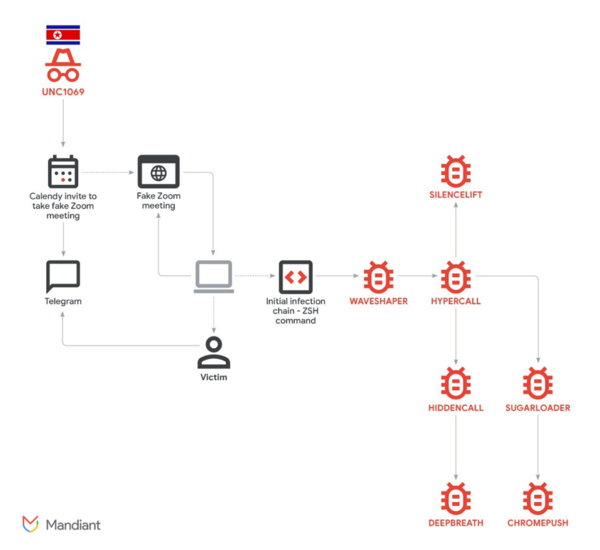

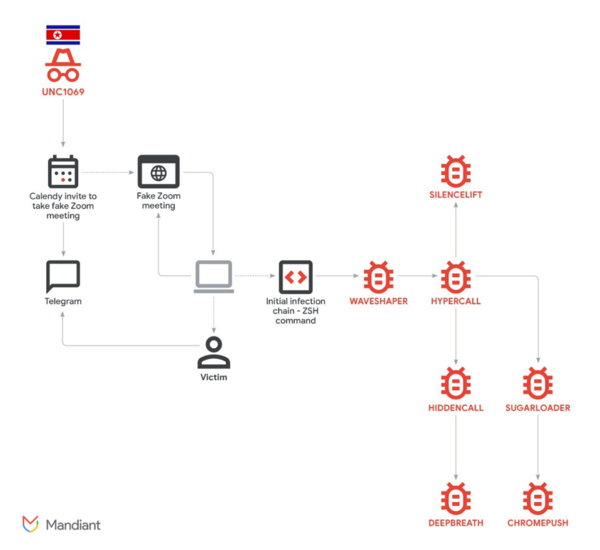

Cuộc tấn công bắt đầu từ việc chiếm quyền kiểm soát tài khoản Telegram của một giám đốc điều hành trong ngành tiền điện tử. Từ điểm xâm nhập ban đầu này, kẻ tấn công từng bước xây dựng lòng tin với nạn nhân, trước khi gửi một liên kết Calendly dẫn tới một cuộc họp Zoom giả mạo. Cuộc họp này được lưu trữ trên hạ tầng do tin tặc kiểm soát tại tên miền zoom[.]uswe05[.]us.

Theo Mandiant, trong cuộc gọi video giả mạo, nạn nhân được cho là đã tiếp xúc với một video deepfake do AI tạo ra, giả danh CEO của một công ty tiền điện tử khác. Tuy nhiên, Mandiant cho biết họ chưa thể xác minh độc lập việc AI deepfake thực sự được sử dụng trong tình huống này.

Chiến dịch sử dụng kỹ thuật ClickFix – một hình thức tấn công phi kỹ thuật đang gia tăng nhanh chóng. Tin tặc cố tình tạo ra các lỗi kỹ thuật giả, đặc biệt là sự cố âm thanh trong cuộc họp, sau đó hướng dẫn nạn nhân chạy các lệnh được cho là để “khắc phục sự cố”. Trên thực tế, đây chính là điểm khởi đầu của toàn bộ chuỗi lây nhiễm phần mềm độc hại.

Chuỗi tấn công (Nguồn: Mandiant).

DEEPBREATH là một phần mềm khai thác dữ liệu viết bằng Swift, nhắm trực tiếp vào hệ điều hành macOS. Công cụ này thao túng các cơ sở dữ liệu Transparency, Consent và Control (TCC) để vượt qua cơ chế bảo vệ quyền riêng tư, từ đó đánh cắp thông tin đăng nhập trong Keychain, dữ liệu trình duyệt từ Chrome, Brave và Edge, cũng như thông tin người dùng từ Telegram và Apple Notes.

CHROMEPUSH, được viết bằng C++, tự cài đặt dưới dạng tiện ích mở rộng trình duyệt. Phần mềm này giả mạo một trình chỉnh sửa Google Docs ngoại tuyến nhằm thu thập thao tác gõ phím, tên người dùng, mật khẩu và cookie trình duyệt, cho phép tin tặc chiếm quyền phiên làm việc của nạn nhân.

SILENCELIFT đảm nhiệm vai trò liên lạc với máy chủ điều khiển, gửi thông tin hệ thống về C&C, đồng thời có khả năng làm gián đoạn kết nối Telegram khi được thực thi với quyền root, qua đó che giấu hoạt động gián điệp.

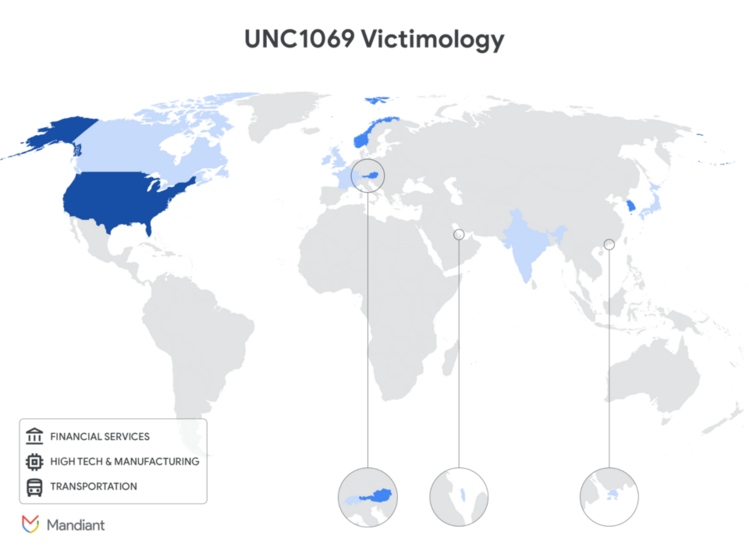

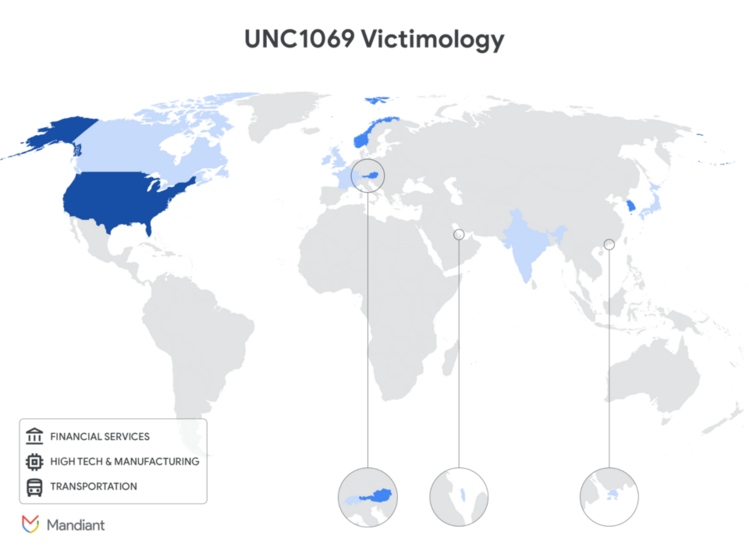

Mặc dù tác động của UNC1069 đối với các vụ trộm tiền điện tử được đánh giá là thấp hơn so với những nhóm như UNC4899 trong năm 2025, nhưng chiến lược của nhóm này đang thay đổi rõ rệt. UNC1069 đã rời bỏ các chiến dịch lừa đảo diện rộng để tập trung vào các mục tiêu có giá trị cao trong hệ sinh thái Web3, bao gồm các sàn giao dịch tập trung, nhà phát triển phần mềm tại tổ chức tài chính và các quỹ đầu tư mạo hiểm.

Bản đồ nạn nhân UNC1069 (Nguồn :Mandiant).

Nhóm tin tặc này cũng được ghi nhận là sử dụng các công cụ AI như Gemini để phát triển phần mềm độc hại, nghiên cứu mục tiêu và tiến hành trinh sát. Việc triển khai một khối lượng lớn công cụ trên cùng một máy chủ cho thấy quyết tâm thu thập thông tin đăng nhập, dữ liệu trình duyệt và mã thông báo phiên, phục vụ cho mục tiêu đánh cắp tiền điện tử và thực hiện các chiến dịch tấn công phi kỹ thuật trong tương lai bằng chính danh tính nạn nhân bị xâm nhập.

Các dấu hiệu cho thấy hệ thống đã bị xâm nhập (Indicators of Compromise)

Đọc chi tiết tại đây: https://gbhackers.com/ai-driven-social-engineering/

UNC1069 nhắm mục tiêu vào các công ty tài chính bằng các công cụ mới và các cuộc tấn công kỹ thuật xã hội dựa trên trí tuệ nhân tạo.

Hoạt động từ năm 2018 với động cơ tài chính rõ ràng, UNC1069 đã triển khai ít nhất bảy họ phần mềm độc hại khác nhau trong một chiến dịch tấn công nhắm vào một công ty FinTech. Đáng chú ý, chiến dịch này xuất hiện nhiều công cụ hoàn toàn mới như SILENCELIFT, DEEPBREATH và CHROMEPUSH, cho thấy sự đầu tư nghiêm túc về mặt kỹ thuật và trinh sát.

Cuộc tấn công bắt đầu từ việc chiếm quyền kiểm soát tài khoản Telegram của một giám đốc điều hành trong ngành tiền điện tử. Từ điểm xâm nhập ban đầu này, kẻ tấn công từng bước xây dựng lòng tin với nạn nhân, trước khi gửi một liên kết Calendly dẫn tới một cuộc họp Zoom giả mạo. Cuộc họp này được lưu trữ trên hạ tầng do tin tặc kiểm soát tại tên miền zoom[.]uswe05[.]us.

Theo Mandiant, trong cuộc gọi video giả mạo, nạn nhân được cho là đã tiếp xúc với một video deepfake do AI tạo ra, giả danh CEO của một công ty tiền điện tử khác. Tuy nhiên, Mandiant cho biết họ chưa thể xác minh độc lập việc AI deepfake thực sự được sử dụng trong tình huống này.

Chiến dịch sử dụng kỹ thuật ClickFix – một hình thức tấn công phi kỹ thuật đang gia tăng nhanh chóng. Tin tặc cố tình tạo ra các lỗi kỹ thuật giả, đặc biệt là sự cố âm thanh trong cuộc họp, sau đó hướng dẫn nạn nhân chạy các lệnh được cho là để “khắc phục sự cố”. Trên thực tế, đây chính là điểm khởi đầu của toàn bộ chuỗi lây nhiễm phần mềm độc hại.

Kho vũ khí phần mềm độc hại nâng cao

Mandiant xác nhận UNC1069 đã triển khai bảy họ phần mềm độc hại trong cùng một cuộc xâm nhập, trong đó chỉ có SUGARLOADER là đã từng được nhận diện trước đó.

Chuỗi tấn công (Nguồn: Mandiant).

DEEPBREATH là một phần mềm khai thác dữ liệu viết bằng Swift, nhắm trực tiếp vào hệ điều hành macOS. Công cụ này thao túng các cơ sở dữ liệu Transparency, Consent và Control (TCC) để vượt qua cơ chế bảo vệ quyền riêng tư, từ đó đánh cắp thông tin đăng nhập trong Keychain, dữ liệu trình duyệt từ Chrome, Brave và Edge, cũng như thông tin người dùng từ Telegram và Apple Notes.

CHROMEPUSH, được viết bằng C++, tự cài đặt dưới dạng tiện ích mở rộng trình duyệt. Phần mềm này giả mạo một trình chỉnh sửa Google Docs ngoại tuyến nhằm thu thập thao tác gõ phím, tên người dùng, mật khẩu và cookie trình duyệt, cho phép tin tặc chiếm quyền phiên làm việc của nạn nhân.

SILENCELIFT đảm nhiệm vai trò liên lạc với máy chủ điều khiển, gửi thông tin hệ thống về C&C, đồng thời có khả năng làm gián đoạn kết nối Telegram khi được thực thi với quyền root, qua đó che giấu hoạt động gián điệp.

Chiến thuật và mục tiêu đang phát triển

Các cuộc tấn công ClickFix ngày càng phổ biến, khi tin tặc sử dụng thông báo lỗi giả, CAPTCHA hoặc yêu cầu xác minh để thao túng người dùng tự tay thực thi mã độc. Đây là xu hướng đáng lo ngại trong bối cảnh người dùng ngày càng quen với việc “tự xử lý lỗi” theo hướng dẫn trực tuyến.Mặc dù tác động của UNC1069 đối với các vụ trộm tiền điện tử được đánh giá là thấp hơn so với những nhóm như UNC4899 trong năm 2025, nhưng chiến lược của nhóm này đang thay đổi rõ rệt. UNC1069 đã rời bỏ các chiến dịch lừa đảo diện rộng để tập trung vào các mục tiêu có giá trị cao trong hệ sinh thái Web3, bao gồm các sàn giao dịch tập trung, nhà phát triển phần mềm tại tổ chức tài chính và các quỹ đầu tư mạo hiểm.

Bản đồ nạn nhân UNC1069 (Nguồn :Mandiant).

Nhóm tin tặc này cũng được ghi nhận là sử dụng các công cụ AI như Gemini để phát triển phần mềm độc hại, nghiên cứu mục tiêu và tiến hành trinh sát. Việc triển khai một khối lượng lớn công cụ trên cùng một máy chủ cho thấy quyết tâm thu thập thông tin đăng nhập, dữ liệu trình duyệt và mã thông báo phiên, phục vụ cho mục tiêu đánh cắp tiền điện tử và thực hiện các chiến dịch tấn công phi kỹ thuật trong tương lai bằng chính danh tính nạn nhân bị xâm nhập.

Các dấu hiệu cho thấy hệ thống đã bị xâm nhập (Indicators of Compromise)

- mylingocoin.com: Lưu trữ mã độc được tải và thực thi trong giai đoạn lây nhiễm ban đầu

- zoom.uswe05.us: Hạ tầng tổ chức cuộc họp Zoom giả mạo

- breakdream.com, dreamdie.com: Máy chủ C&C của SUGARLOADER

- support-zoom.us: Máy chủ C&C của SILENCELIFT

- supportzm.com, zmsupport.com: Máy chủ C&C của HYPERCALL

- cmailer.pro: Máy chủ tải lên dữ liệu của CHROMEPUSH

Đọc chi tiết tại đây: https://gbhackers.com/ai-driven-social-engineering/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview