Duy Linh

Writer

Nhóm tin tặc Lazarus do nhà nước Triều Tiên tài trợ đã triển khai một chiến dịch gián điệp mạng tinh vi, nhắm vào các nhà thầu quốc phòng châu Âu tham gia phát triển và sản xuất máy bay không người lái (UAV). Hoạt động này được đánh giá có liên hệ trực tiếp với nỗ lực của Bình Nhưỡng nhằm đẩy nhanh năng lực chế tạo UAV trong nước thông qua gián điệp công nghiệp.

Nhóm tin tặc Lazarus đang nhắm mục tiêu vào các nhà sản xuất máy bay không người lái châu Âu trong một chiến dịch đang diễn ra.

Các mục tiêu bị nhắm tới gồm một công ty kỹ thuật kim loại, một nhà sản xuất linh kiện hàng không và một doanh nghiệp quốc phòng chuyên biệt. Trong số này, ít nhất hai công ty có vai trò quan trọng trong phát triển và sản xuất công nghệ UAV.

Chiến dịch được xác định là làn sóng mới của Operation DreamJob, phương thức tấn công kỹ thuật xã hội đặc trưng của Lazarus, sử dụng các lời mời làm việc giả mạo tại những công ty danh tiếng để làm mồi nhử. Từ cuối tháng 3/2025, các nhà nghiên cứu của ESET đã phát hiện nhiều cuộc tấn công nhằm vào ba công ty quốc phòng tại khu vực Đông Nam và Trung Âu.

Nạn nhân nhận được mô tả công việc giả kèm các tệp PDF độc hại. Khi mở, các trình đọc PDF này sẽ kích hoạt quá trình phát tán mã độc. Đáng chú ý, chiêu thức này vẫn đạt hiệu quả cao dù các chiến dịch nâng cao nhận thức an ninh mạng đã được triển khai rộng rãi.

Song song đó, BinMergeLoader được sử dụng để tải mã độc, lợi dụng Microsoft Graph API và xác thực bằng mã thông báo API hợp lệ của Microsoft. ESET cũng phát hiện một mẫu công cụ nhỏ giọt có tên nội bộ “DroneEXEHijackingLoader.dll”, cho thấy mối liên hệ trực tiếp giữa chiến dịch và mục tiêu đánh cắp công nghệ UAV.

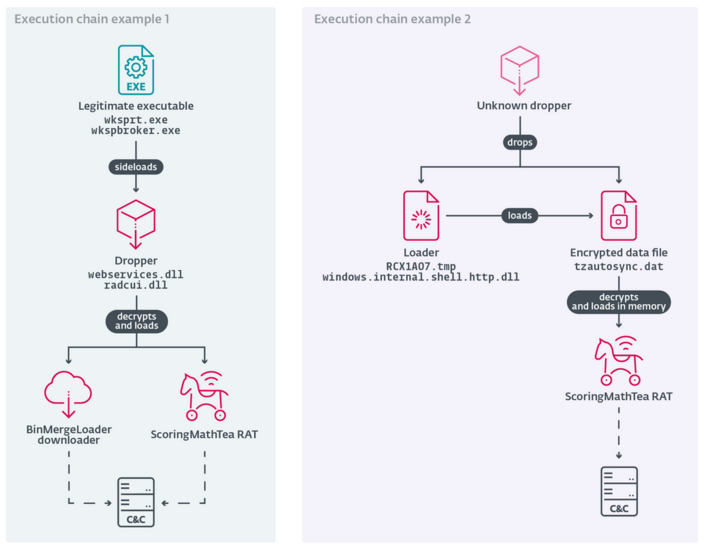

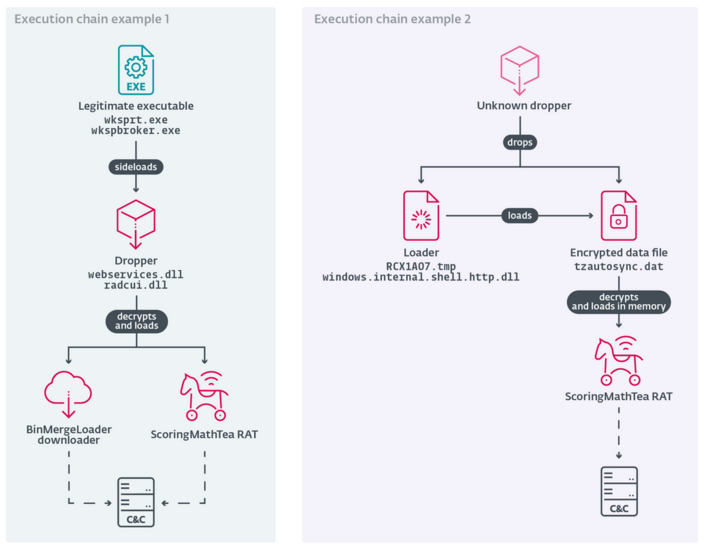

Ví dụ về các chuỗi thực thi Operation DreamJob 2025 cung cấp BinMergeLoader và ScoringMathTea (Nguồn: ESET).

Phần mềm độc hại khai thác kỹ thuật tải DLL từ bên ngoài và mã hóa các dự án mã nguồn mở hợp pháp trên GitHub như TightVNC Viewer, MuPDF Reader, cùng các plugin của Notepad++ và WinMerge nhằm né tránh phát hiện. Các nhà nghiên cứu ghi nhận sự phát triển rõ rệt trong chiến thuật của Lazarus, bao gồm việc sử dụng các thư viện proxy DLL mới và lựa chọn dự án mã nguồn mở để cài cắm mã độc hiệu quả hơn.

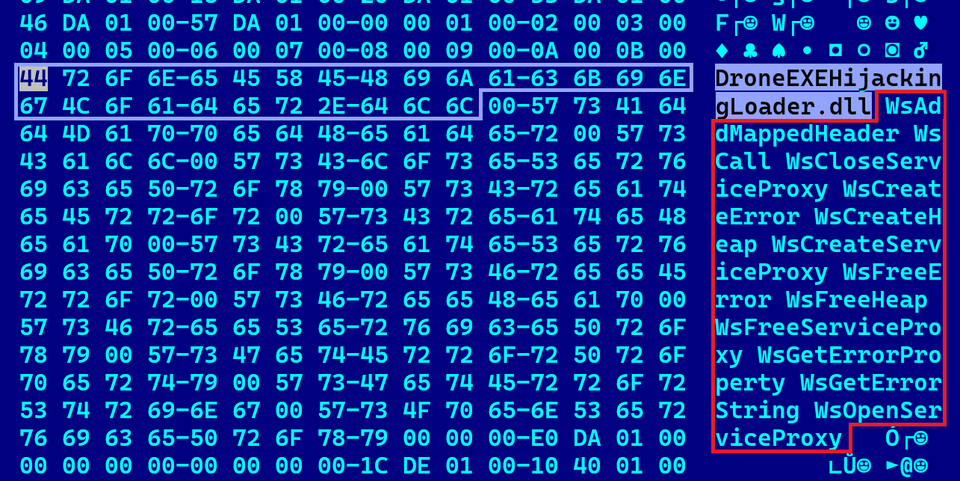

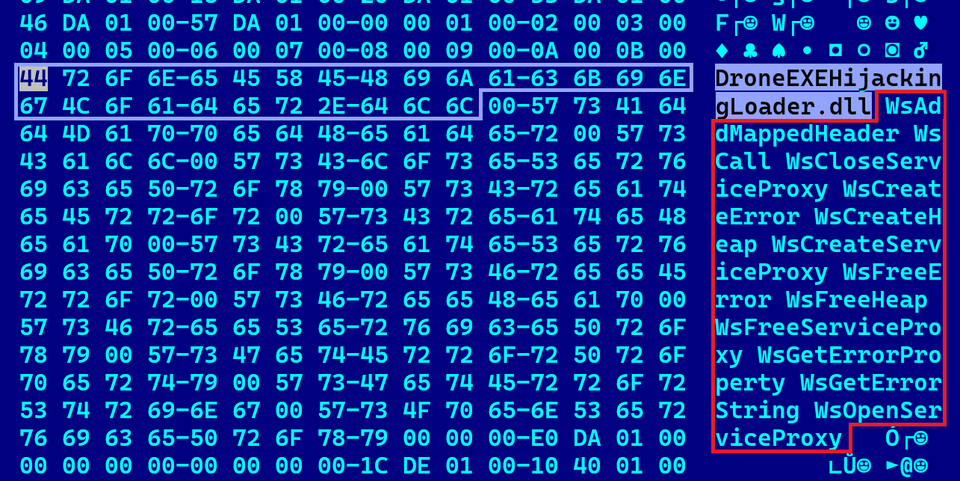

Một phần mềm phát tán mã độc có tên nội bộ đáng ngờ và xuất khẩu từ thư viện hợp pháp của Microsoft (Nguồn: ESET).

Hệ thống điều khiển và liên lạc (C2) của chiến dịch tận dụng các máy chủ WordPress đã bị xâm nhập, thường ẩn thành phần máy chủ trong thư mục theme hoặc plugin để tránh bị chú ý.

UAV trinh sát chủ lực Saetbyol-4 của Triều Tiên bị đánh giá là gần như sao chép hoàn toàn Northrop Grumman RQ-4 Global Hawk, trong khi UAV chiến đấu Saetbyol-9 có nhiều điểm tương đồng với General Atomics MQ-9 Reaper. Những thiết kế này cho thấy Bình Nhưỡng phụ thuộc nhiều vào kỹ thuật đảo ngược và đánh cắp sở hữu trí tuệ để phát triển năng lực quân sự.

Ít nhất một công ty bị tấn công sản xuất linh kiện quan trọng cho các UAV đang được triển khai tại Ukraine, nơi lực lượng Triều Tiên có thể đã tiếp cận thực tế trên chiến tuyến khu vực Kursk của Nga trong năm 2025. Doanh nghiệp này cũng tham gia phát triển UAV cánh quạt tiên tiến và công nghệ trực thăng không người lái, lĩnh vực mà Triều Tiên đang theo đuổi nhưng chưa quân sự hóa thành công.

ESET khẳng định Lazarus đứng sau chiến dịch dựa trên hàng loạt chỉ dấu, bao gồm phương thức tấn công phi kỹ thuật, việc cài Trojan vào dự án mã nguồn mở trên GitHub, triển khai ScoringMathTea và lựa chọn mục tiêu thuộc ngành hàng không vũ trụ – quốc phòng châu Âu.

Lazarus, còn được gọi là HIDDEN COBRA, là một nhóm APT liên quan đến cơ quan tình báo Triều Tiên, hoạt động ít nhất từ năm 2009. Nhóm này từng gây ra nhiều vụ việc nghiêm trọng như tấn công Sony Pictures Entertainment, các chiến dịch trộm cắp mạng trị giá hàng chục triệu USD (tương đương hàng trăm tỷ VNĐ), bùng phát mã độc tống tiền WannaCry năm 2017 và các cuộc tấn công kéo dài vào hạ tầng Hàn Quốc.

Các chuyên gia an ninh khuyến nghị các nhà thầu quốc phòng cần tăng cường đào tạo nhân viên về các kỹ thuật tấn công phi kỹ thuật, đặc biệt là chiêu trò tuyển dụng giả. Doanh nghiệp nên thận trọng với các lời mời làm việc bất ngờ, xác minh kỹ tệp thực thi trước khi mở và triển khai giải pháp bảo vệ điểm cuối có khả năng phát hiện phần mềm hợp pháp bị nhiễm Trojan. Phân đoạn mạng và quản lý quyền truy cập đặc quyền cũng là biện pháp quan trọng để hạn chế di chuyển ngang khi xảy ra xâm nhập ban đầu. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/lazarus-hackers/

Nhóm tin tặc Lazarus đang nhắm mục tiêu vào các nhà sản xuất máy bay không người lái châu Âu trong một chiến dịch đang diễn ra.

Các mục tiêu bị nhắm tới gồm một công ty kỹ thuật kim loại, một nhà sản xuất linh kiện hàng không và một doanh nghiệp quốc phòng chuyên biệt. Trong số này, ít nhất hai công ty có vai trò quan trọng trong phát triển và sản xuất công nghệ UAV.

Chiến dịch được xác định là làn sóng mới của Operation DreamJob, phương thức tấn công kỹ thuật xã hội đặc trưng của Lazarus, sử dụng các lời mời làm việc giả mạo tại những công ty danh tiếng để làm mồi nhử. Từ cuối tháng 3/2025, các nhà nghiên cứu của ESET đã phát hiện nhiều cuộc tấn công nhằm vào ba công ty quốc phòng tại khu vực Đông Nam và Trung Âu.

Nạn nhân nhận được mô tả công việc giả kèm các tệp PDF độc hại. Khi mở, các trình đọc PDF này sẽ kích hoạt quá trình phát tán mã độc. Đáng chú ý, chiêu thức này vẫn đạt hiệu quả cao dù các chiến dịch nâng cao nhận thức an ninh mạng đã được triển khai rộng rãi.

Bộ công cụ mã độc và kỹ thuật che giấu tinh vi

Lazarus đã triển khai ScoringMathTea, một loại mã độc truy cập từ xa (RAT) tinh vi, được nhóm này sử dụng liên tục trong ba năm gần đây. Phát hiện lần đầu vào tháng 10/2022, ScoringMathTea hỗ trợ khoảng 40 lệnh, cho phép kẻ tấn công thao túng tệp và tiến trình, thu thập thông tin hệ thống, thiết lập kết nối TCP và thực thi thêm phần mềm độc hại.Song song đó, BinMergeLoader được sử dụng để tải mã độc, lợi dụng Microsoft Graph API và xác thực bằng mã thông báo API hợp lệ của Microsoft. ESET cũng phát hiện một mẫu công cụ nhỏ giọt có tên nội bộ “DroneEXEHijackingLoader.dll”, cho thấy mối liên hệ trực tiếp giữa chiến dịch và mục tiêu đánh cắp công nghệ UAV.

Ví dụ về các chuỗi thực thi Operation DreamJob 2025 cung cấp BinMergeLoader và ScoringMathTea (Nguồn: ESET).

Phần mềm độc hại khai thác kỹ thuật tải DLL từ bên ngoài và mã hóa các dự án mã nguồn mở hợp pháp trên GitHub như TightVNC Viewer, MuPDF Reader, cùng các plugin của Notepad++ và WinMerge nhằm né tránh phát hiện. Các nhà nghiên cứu ghi nhận sự phát triển rõ rệt trong chiến thuật của Lazarus, bao gồm việc sử dụng các thư viện proxy DLL mới và lựa chọn dự án mã nguồn mở để cài cắm mã độc hiệu quả hơn.

Một phần mềm phát tán mã độc có tên nội bộ đáng ngờ và xuất khẩu từ thư viện hợp pháp của Microsoft (Nguồn: ESET).

Hệ thống điều khiển và liên lạc (C2) của chiến dịch tận dụng các máy chủ WordPress đã bị xâm nhập, thường ẩn thành phần máy chủ trong thư mục theme hoặc plugin để tránh bị chú ý.

Mục tiêu chiến lược và bối cảnh rộng hơn

Thời điểm triển khai và cách lựa chọn mục tiêu cho thấy chiến dịch tập trung vào việc đánh cắp thiết kế UAV độc quyền, quy trình sản xuất và bí quyết công nghiệp. Triều Tiên được cho là đã đầu tư mạnh vào năng lực chế tạo UAV trong nước, với các báo cáo gần đây cho thấy nước này đang phát triển UAV tấn công giá rẻ nhằm xuất khẩu sang thị trường châu Phi và Trung Đông. Nga được cho là đang hỗ trợ Triều Tiên sản xuất các bản sao UAV cảm tử Shahed của Iran.UAV trinh sát chủ lực Saetbyol-4 của Triều Tiên bị đánh giá là gần như sao chép hoàn toàn Northrop Grumman RQ-4 Global Hawk, trong khi UAV chiến đấu Saetbyol-9 có nhiều điểm tương đồng với General Atomics MQ-9 Reaper. Những thiết kế này cho thấy Bình Nhưỡng phụ thuộc nhiều vào kỹ thuật đảo ngược và đánh cắp sở hữu trí tuệ để phát triển năng lực quân sự.

Ít nhất một công ty bị tấn công sản xuất linh kiện quan trọng cho các UAV đang được triển khai tại Ukraine, nơi lực lượng Triều Tiên có thể đã tiếp cận thực tế trên chiến tuyến khu vực Kursk của Nga trong năm 2025. Doanh nghiệp này cũng tham gia phát triển UAV cánh quạt tiên tiến và công nghệ trực thăng không người lái, lĩnh vực mà Triều Tiên đang theo đuổi nhưng chưa quân sự hóa thành công.

ESET khẳng định Lazarus đứng sau chiến dịch dựa trên hàng loạt chỉ dấu, bao gồm phương thức tấn công phi kỹ thuật, việc cài Trojan vào dự án mã nguồn mở trên GitHub, triển khai ScoringMathTea và lựa chọn mục tiêu thuộc ngành hàng không vũ trụ – quốc phòng châu Âu.

Lazarus, còn được gọi là HIDDEN COBRA, là một nhóm APT liên quan đến cơ quan tình báo Triều Tiên, hoạt động ít nhất từ năm 2009. Nhóm này từng gây ra nhiều vụ việc nghiêm trọng như tấn công Sony Pictures Entertainment, các chiến dịch trộm cắp mạng trị giá hàng chục triệu USD (tương đương hàng trăm tỷ VNĐ), bùng phát mã độc tống tiền WannaCry năm 2017 và các cuộc tấn công kéo dài vào hạ tầng Hàn Quốc.

Các chuyên gia an ninh khuyến nghị các nhà thầu quốc phòng cần tăng cường đào tạo nhân viên về các kỹ thuật tấn công phi kỹ thuật, đặc biệt là chiêu trò tuyển dụng giả. Doanh nghiệp nên thận trọng với các lời mời làm việc bất ngờ, xác minh kỹ tệp thực thi trước khi mở và triển khai giải pháp bảo vệ điểm cuối có khả năng phát hiện phần mềm hợp pháp bị nhiễm Trojan. Phân đoạn mạng và quản lý quyền truy cập đặc quyền cũng là biện pháp quan trọng để hạn chế di chuyển ngang khi xảy ra xâm nhập ban đầu. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/lazarus-hackers/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview