Nguyễn Hoàng

Intern Writer

WebDAV zero-day bị khai thác trong tấn công mạng nhắm vào tổ chức quốc phòng

Microsoft vừa phát hành bản cập nhật bảo mật tháng này, vá tổng cộng 67 lỗ hổng, trong đó có một lỗ hổng nghiêm trọng thuộc dạng zero-day trong Web Distributed Authoring and Versioning (WebDAV) – đã bị khai thác trong thực tế với mã định danh CVE-2025-33053 (điểm CVSS 8.8).

- 11 lỗ hổng nghiêm trọng

- 56 lỗ hổng quan trọng

- 26 lỗi thực thi mã từ xa (RCE)

- 17 lỗi tiết lộ thông tin

- 14 lỗi leo thang đặc quyền

Hai nhà nghiên cứu của Check Point – Alexandra Gofman và David Driker – đã báo cáo lỗ hổng này cho Microsoft. Theo một báo cáo độc lập, tác nhân đe dọa đứng sau vụ khai thác là Stealth Falcon (hay còn gọi là FruityArmor), nhóm đã từng khai thác nhiều lỗ hổng Windows trước đây.

Chiến dịch tấn công nhắm vào tổ chức quốc phòng Thổ Nhĩ Kỳ

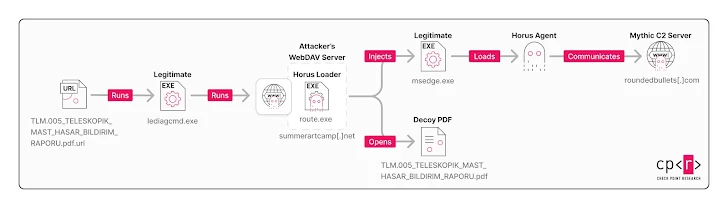

Tác nhân đe dọa đã lợi dụng lỗ hổng CVE-2025-33053 để phân phối mã độc Horus Agent, được gửi thông qua một tệp đính kèm email chứa file URL. File này khi mở sẽ kích hoạt tiện ích hợp pháp iediagcmd.exe của Internet Explorer, từ đó tải về và chạy Horus Loader, hiển thị một tài liệu PDF giả mạo và âm thầm thực thi mã độc.Horus Agent là bản nâng cấp từ Apollo, một công cụ tấn công mã nguồn mở được viết lại bằng C++, có khả năng tương tác với hệ thống điều khiển Mythic C2. Dù nhỏ gọn hơn (chỉ khoảng 120 KB), công cụ vẫn cho phép:

- Thu thập thông tin hệ thống

- Liệt kê tệp và thư mục

- Tải về và chạy mã độc tiếp theo

- Chèn shellcode vào tiến trình đang chạy

- Credential Dumper: Đánh cắp dữ liệu từ bộ điều khiển miền (Domain Controller)

- Passive Backdoor: Lắng nghe yêu cầu và thực thi mã

- Keylogger C++: Ghi lại mọi phím bấm và lưu vào file ẩn trong C:/windows/temp/

Hậu quả và phản ứng từ giới chuyên gia

Vì WebDAV được sử dụng rộng rãi trong doanh nghiệp để chia sẻ tệp từ xa, lỗ hổng CVE-2025-33053 được đánh giá là nghiêm trọng, buộc Cơ quan An ninh mạng và Hạ tầng Hoa Kỳ (CISA) phải đưa nó vào danh sách KEV – Lỗ hổng đang bị khai thác thực tế, và yêu cầu các cơ quan liên bang vá lỗi trước ngày 1/7/2025.

Chuỗi lây nhiễm CVE-2025-33053

Mike Walters – Chủ tịch Action1 – cảnh báo rằng nhiều tổ chức kích hoạt WebDAV vì lý do kinh doanh mà không nhận thức rõ rủi ro an ninh.

Các lỗ hổng nghiêm trọng khác đáng chú ý

Ngoài WebDAV, Microsoft còn xử lý một số lỗi nguy hiểm khác như:

- CVE-2025-47966 (CVSS: 9.8) – Lỗi leo thang đặc quyền trong Power Automate, cho phép nâng quyền từ xa. Microsoft đã tự động vá lỗi mà không cần hành động từ phía người dùng.

- CVE-2025-32713 (CVSS: 7.8) – Lỗi trong Common Log File System Driver, bị khai thác nhiều trong các cuộc tấn công ransomware gần đây. Lỗi tràn bộ đệm (heap-based buffer overflow) giúp kẻ tấn công dễ dàng nâng quyền.

- CVE-2025-33070 (CVSS: 8.1) – Lỗi nâng quyền trong Windows Netlogon

- CVE-2025-33073 (CVSS: 8.8) – Lỗi RCE trong Windows SMB Client

- CVE-2025-33071 (CVSS: 8.1) – Lỗi RCE chưa xác thực trong KDC Proxy Service, liên quan đến khai thác mật mã và "đua thời gian".