MinhSec

Writer

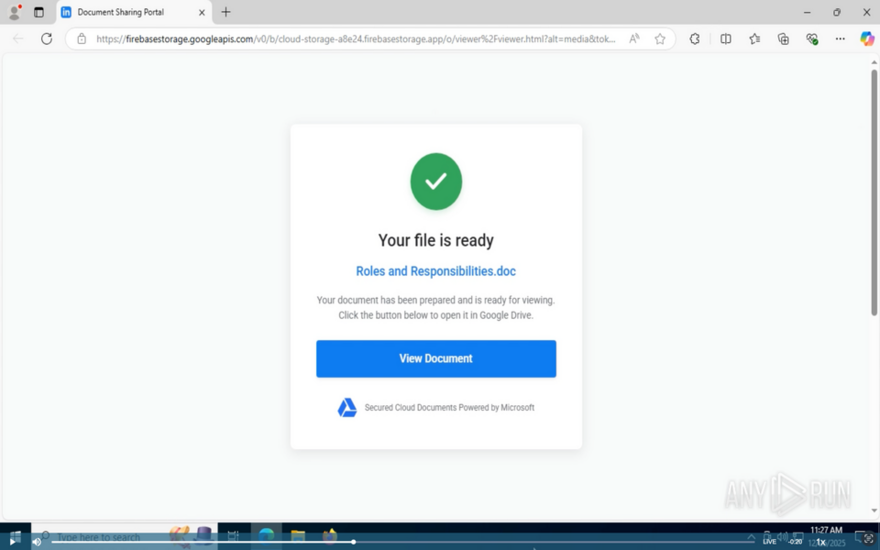

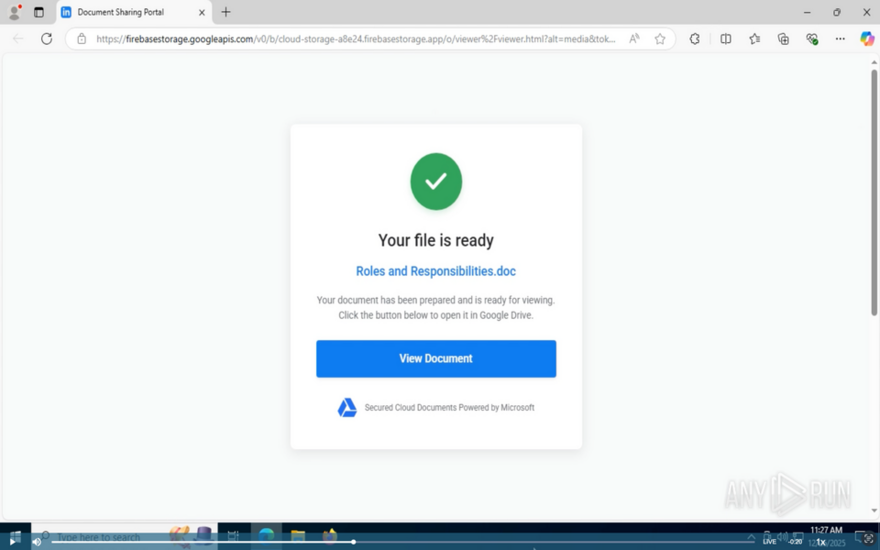

Các chuyên gia an ninh mạng tại ANY.RUN đang ghi nhận một làn sóng lừa đảo trực tuyến mới, trong đó kẻ tấn công không còn dựa vào hạ tầng mờ ám hay tên miền lạ. Thay vào đó, chúng lợi dụng trực tiếp các nền tảng đám mây và CDN uy tín như Google, Microsoft hay Cloudflare để lưu trữ và vận hành các chiến dịch lừa đảo.

Điều nguy hiểm không nằm ở kỹ thuật mới, mà ở cách các nền tảng đáng tin cậy này bị sử dụng một cách có hệ thống và chủ đích nhằm vượt qua các lớp phòng thủ doanh nghiệp. Khi bộ công cụ lừa đảo được “ngụy trang” bên trong các dịch vụ hợp pháp, khả năng bị phát hiện sớm giảm mạnh, trong khi rủi ro kinh doanh lại tăng lên rõ rệt, từ chiếm đoạt tài khoản, gian lận hóa đơn cho tới lây lan nội bộ trong tổ chức.

Ở góc độ mạng và email, các chiến dịch này gần như không khác gì lưu lượng truy cập hợp pháp: URL thuộc nhà cung cấp uy tín, chứng chỉ TLS hợp lệ và nội dung HTML bình thường. Điều này khiến nhiều biện pháp kiểm soát dựa trên danh tiếng hoặc phân tích tĩnh cho phép người dùng truy cập mà không cảnh báo.

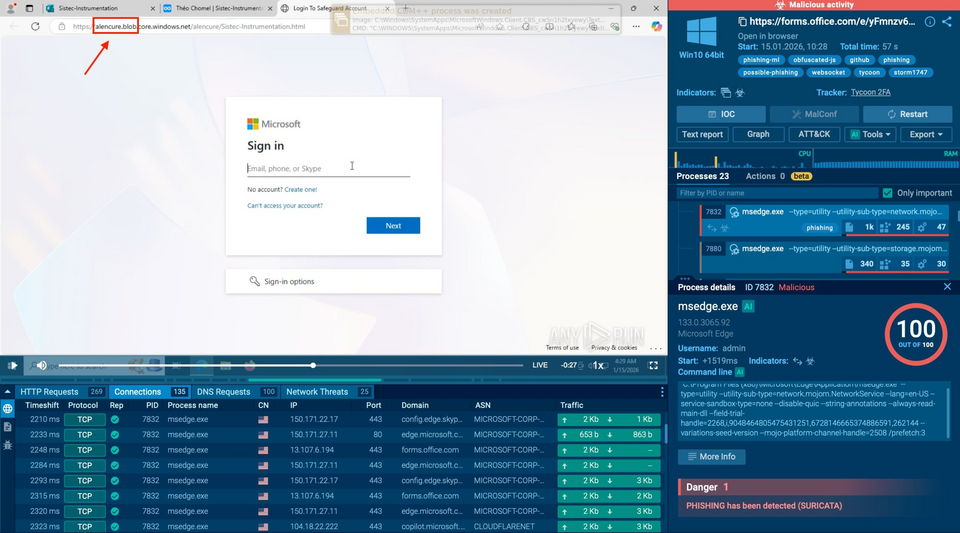

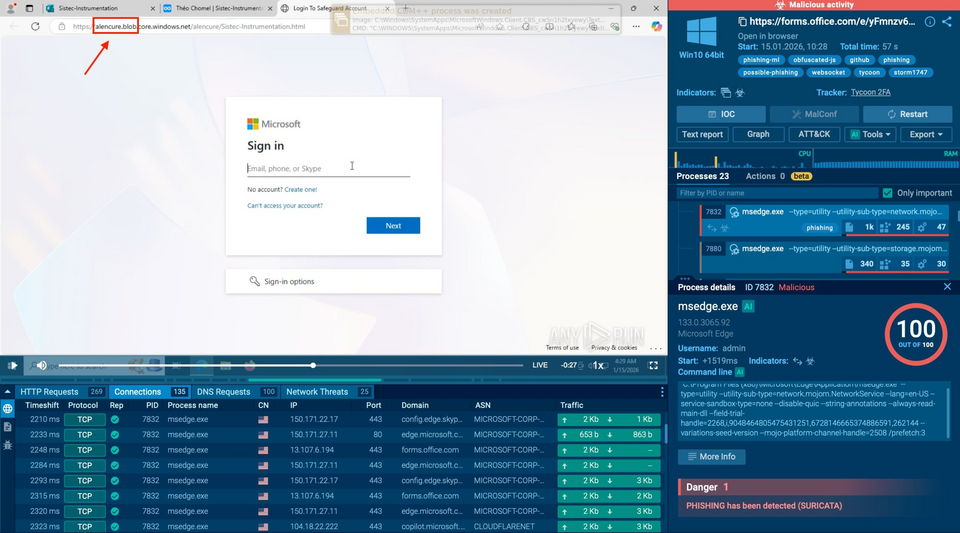

Theo phân tích của ANY.RUN, vấn đề lớn nhất nằm ở cú nhấp chuột đầu tiên. Khi người dùng truy cập một liên kết trông có vẻ an toàn, thông tin đăng nhập có thể đã bị đánh cắp trước khi hệ thống kịp phát hiện hành vi bất thường. Trong một số chiến dịch, kẻ tấn công còn lọc bỏ email cá nhân, chỉ nhắm vào tài khoản doanh nghiệp, đặc biệt thông qua các trang đăng nhập Microsoft 365 giả mạo.

Chỉ khi quan sát toàn bộ chuỗi tấn công trong môi trường mô phỏng, bản chất độc hại mới lộ rõ. Trong môi trường sandbox tương tác của ANY.RUN, các bước chuyển hướng, trang đăng nhập giả, cơ chế thu thập thông tin và hành vi mạng đáng ngờ thường bị phơi bày chỉ trong vài chục giây, thay vì mất hàng chục phút phân tích thủ công.

Trong quá trình thực thi, toàn bộ chuỗi tấn công được hiển thị rõ ràng: từ tải nội dung, chuyển hướng, hiển thị trang giả mạo cho tới logic thu thập thông tin đăng nhập. Việc đánh giá dựa trên hành vi thực tế, thay vì uy tín tên miền, giúp xác nhận mối đe dọa ngay cả khi nó được lưu trữ trên các nền tảng “đáng tin”.

ANY.RUN cho biết các nhóm SOC sử dụng phương pháp này đã ghi nhận những lợi ích rõ rệt:

Điều nguy hiểm không nằm ở kỹ thuật mới, mà ở cách các nền tảng đáng tin cậy này bị sử dụng một cách có hệ thống và chủ đích nhằm vượt qua các lớp phòng thủ doanh nghiệp. Khi bộ công cụ lừa đảo được “ngụy trang” bên trong các dịch vụ hợp pháp, khả năng bị phát hiện sớm giảm mạnh, trong khi rủi ro kinh doanh lại tăng lên rõ rệt, từ chiếm đoạt tài khoản, gian lận hóa đơn cho tới lây lan nội bộ trong tổ chức.

Vì sao lưu trữ đám mây đang làm đảo lộn cách phát hiện lừa đảo?

Trong nhiều năm, việc phát hiện lừa đảo trực tuyến chủ yếu dựa vào các dấu hiệu quen thuộc như tên miền mới đăng ký, máy chủ đáng ngờ hoặc hạ tầng tồn tại ngắn hạn. Nhưng mô hình này bắt đầu mất hiệu quả khi các trang lừa đảo được lưu trữ trên Azure, Google Sites, Firebase hay CloudFront những dịch vụ vốn được hệ thống bảo mật coi là “an toàn”.Ở góc độ mạng và email, các chiến dịch này gần như không khác gì lưu lượng truy cập hợp pháp: URL thuộc nhà cung cấp uy tín, chứng chỉ TLS hợp lệ và nội dung HTML bình thường. Điều này khiến nhiều biện pháp kiểm soát dựa trên danh tiếng hoặc phân tích tĩnh cho phép người dùng truy cập mà không cảnh báo.

Theo phân tích của ANY.RUN, vấn đề lớn nhất nằm ở cú nhấp chuột đầu tiên. Khi người dùng truy cập một liên kết trông có vẻ an toàn, thông tin đăng nhập có thể đã bị đánh cắp trước khi hệ thống kịp phát hiện hành vi bất thường. Trong một số chiến dịch, kẻ tấn công còn lọc bỏ email cá nhân, chỉ nhắm vào tài khoản doanh nghiệp, đặc biệt thông qua các trang đăng nhập Microsoft 365 giả mạo.

Chỉ khi quan sát toàn bộ chuỗi tấn công trong môi trường mô phỏng, bản chất độc hại mới lộ rõ. Trong môi trường sandbox tương tác của ANY.RUN, các bước chuyển hướng, trang đăng nhập giả, cơ chế thu thập thông tin và hành vi mạng đáng ngờ thường bị phơi bày chỉ trong vài chục giây, thay vì mất hàng chục phút phân tích thủ công.

Phân tích hành vi trong sandbox: chìa khóa bóc trần lừa đảo đám mây

Theo ANY.RUN, các chiến dịch lừa đảo dựa trên đám mây được thiết kế để trì hoãn việc xác định ý đồ xấu. Khi mọi thứ đều trông hợp pháp, sự mơ hồ sẽ làm chậm phản ứng của đội ngũ SOC. Phân tích sandbox tương tác giúp rút ngắn đáng kể khoảng thời gian này bằng cách chuyển các nghi ngờ thành bằng chứng hành vi cụ thể.

Trong quá trình thực thi, toàn bộ chuỗi tấn công được hiển thị rõ ràng: từ tải nội dung, chuyển hướng, hiển thị trang giả mạo cho tới logic thu thập thông tin đăng nhập. Việc đánh giá dựa trên hành vi thực tế, thay vì uy tín tên miền, giúp xác nhận mối đe dọa ngay cả khi nó được lưu trữ trên các nền tảng “đáng tin”.

ANY.RUN cho biết các nhóm SOC sử dụng phương pháp này đã ghi nhận những lợi ích rõ rệt:

- Thời gian phản hồi trung bình giảm đáng kể nhờ phát hiện sớm hành vi độc hại

- Tốc độ sàng lọc tăng mạnh vì không còn phải tranh luận về độ tin cậy của hạ tầng

- Giảm khối lượng công việc cấp 1 và số vụ việc cần leo thang lên cấp cao hơn

Nguồn: hackread

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview