Một chiến dịch tấn công sử dụng kỹ thuật steganography và mã hóa Base64 để che giấu mã độc trong hình ảnh JPEG trông có vẻ vô hại đã được phát hiện. Mục đích là qua mặt hệ thống bảo mật và lây nhiễm mã độc vào máy người dùng.

Kẻ tấn công lợi dụng đặc tính của định dạng hình ảnh và các chiến thuật obfuscation để tránh bị phát hiện, bằng cách append mã độc mạo danh tệp Windows PE vào sau tiêu đề của ảnh.

Mặc dù nhìn bề ngoài nó là một bức ảnh bình thường, nhưng khi phân tích kỹ các chuyên gia phát hiện có dữ liệu lạ được “độn” vào sau phần kết thúc của file ảnh. Đây là kỹ thuật steganography - một phương pháp giấu dữ liệu trong các tệp đa phương tiện để qua mặt các phần mềm diệt virus.

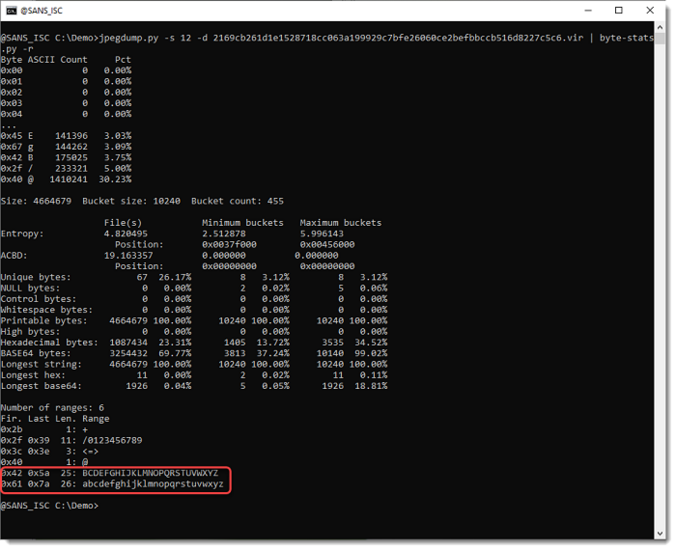

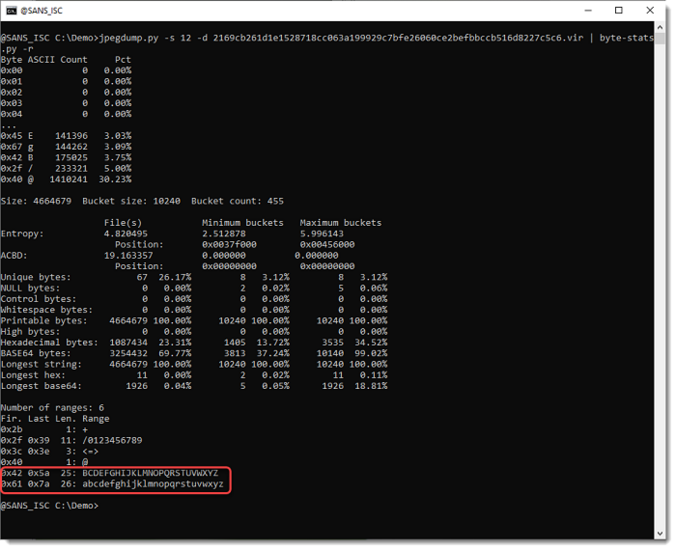

Điều bất thường là đoạn dữ liệu mã hóa sử dụng ký tự “@” thay vì chữ “A”, điều này phá vỡ các quy tắc mã hóa BASE64 thông thường nhằm đánh lừa phần mềm bảo mật không thể nhận diện được mẫu mã độc.

Từ phân tích trên cho thấy nhiều điểm đáng lo ngại về khả năng ẩn mình của mã độc, dưới đây là những điều bạn cần đặc biệt chú ý:

Trường hợp mã độc có thể phát tán/ kích hoạt:

Kẻ tấn công lợi dụng đặc tính của định dạng hình ảnh và các chiến thuật obfuscation để tránh bị phát hiện, bằng cách append mã độc mạo danh tệp Windows PE vào sau tiêu đề của ảnh.

Tệp ảnh tưởng chừng vô hại nhưng lại chứa mã độc

Hình ảnh được phân phối qua đường dẫn:hxxps://zynova[.]kesug[.]com/new_image.jpg

Mặc dù nhìn bề ngoài nó là một bức ảnh bình thường, nhưng khi phân tích kỹ các chuyên gia phát hiện có dữ liệu lạ được “độn” vào sau phần kết thúc của file ảnh. Đây là kỹ thuật steganography - một phương pháp giấu dữ liệu trong các tệp đa phương tiện để qua mặt các phần mềm diệt virus.

Kỹ thuật che giấu tinh vi, vượt qua phần mềm bảo mật truyền thống

Phân tích động với công cụ jpegdump.py cho thấy phần "độn" ở điểm kết thúc ảnh (ký hiệu EOI) này là một đoạn dữ liệu lạ. Khi giải mã, đoạn dữ liệu này bắt đầu bằng chuỗi “TVqQ”, đây là phiên bản mã hóa BASE64 của “MZ” - phần mở đầu đặc trưng của các tệp thực thi Windows (PE file), như: file ".exe" hoặc ".dll".Điều bất thường là đoạn dữ liệu mã hóa sử dụng ký tự “@” thay vì chữ “A”, điều này phá vỡ các quy tắc mã hóa BASE64 thông thường nhằm đánh lừa phần mềm bảo mật không thể nhận diện được mẫu mã độc.

Từ phân tích trên cho thấy nhiều điểm đáng lo ngại về khả năng ẩn mình của mã độc, dưới đây là những điều bạn cần đặc biệt chú ý:

- Kỹ thuật này giúp qua mặt phần mềm diệt virus vì file ảnh không có dấu hiệu lạ về mặt hiển thị.

- Các công cụ giám sát truyền thống sẽ không phát hiện được mã độc, trừ khi phân tích sâu.

- Tin tặc ngày càng tinh vi, sử dụng các định dạng phổ biến như ảnh JPEG để tấn công người dùng.

Cơ chế phát tán mã độc khi mở ảnh như thế nào?

Trường hợp không gây hại ngay khi mở ảnh:- Nếu bạn chỉ mở ảnh bằng phần mềm xem ảnh thông thường (như Windows Photo Viewer, Preview trên macOS...) và không có lỗ hổng nào bị khai thác, thì ảnh sẽ được xử lý như bình thường → không thực thi mã độc.

- Mã độc chỉ nằm "ẩn" trong phần đuôi file và sẽ không được thực thi tự động.

Trường hợp mã độc có thể phát tán/ kích hoạt:

- Kẻ tấn công cần một bước trung gian để trích xuất hoặc thực thi DLL đó (ví dụ: thông qua một phần mềm bị lừa chạy mã độc từ ảnh).

- Ảnh được mở bởi một phần mềm có lỗ hổng, cho phép kẻ tấn công thực thi mã nhúng (ví dụ: lỗi trong thư viện xử lý ảnh, hoặc ứng dụng xử lý ảnh nâng cao).

- Ảnh được sử dụng như một phần của chuỗi tấn công, ví dụ:

- Bị tải về bởi một macro trong tài liệu Office độc hại.

- Được phân tích bởi phần mềm có khả năng thực thi phần nhúng (ví dụ: một trình phân tích không an toàn).

- Hoặc được một mã độc khác đọc vào và giải mã để thực thi payload.

Khuyến nghị cho người dùng

- Để phòng trừ tốt nhất, người dùng vẫn không nên mở/tải ảnh hay tệp lạ từ các trang web không rõ nguồn gốc. Chỉ tải và mở ảnh từ các nguồn đáng tin cậy

- Không mở hoặc lưu về máy bất kỳ tệp ảnh nào được chia sẻ qua email, web lạ bằng proxy hoặc DLP hay mạng xã hội nếu không rõ người gửi.

- Các doanh nghiệp và tổ chức cần tăng cường hệ thống giám sát an ninh, áp dụng phân tích động và kiểm tra sâu dữ liệu.

- Cập nhật phần mềm thường xuyên, vá lỗ hổng kịp thời để ngăn mã độc khai thác khi mở ảnh.

Theo WhiteHat.vn