MinhSec

Writer

Một phiên bản nâng cấp của công cụ EDR-Redir vừa xuất hiện, với khả năng đánh lừa hệ thống Phát hiện và Phản hồi Điểm cuối (EDR) bằng một kỹ thuật hoàn toàn mới, khai thác tính năng “liên kết liên kết” (bind link) của Windows.

Theo nhà nghiên cứu bảo mật TwoSevenOneT, EDR-Redir V2 có thể “làm mù” phần mềm bảo mật bằng cách tạo ra các vòng lặp chuyển hướng thông minh trong những thư mục cài đặt nhạy cảm như Program Files, mà không làm gián đoạn hoạt động của các ứng dụng hợp pháp.

Phiên bản đầu tiên của EDR-Redir chỉ sử dụng các lệnh chuyển hướng thư mục trực tiếp cách làm này nhanh nhưng dễ bị hệ thống chặn. Trong khi đó, EDR-Redir V2 tinh vi hơn khi thao tác với các thư mục con và cô lập đường dẫn của phần mềm EDR, giúp né tránh kiểm soát mà không bị phát hiện.

Điểm đặc biệt của công cụ nằm ở việc nó tận dụng tính năng “bind link” được giới thiệu trong Windows 11 24H2, cho phép chuyển hướng không gian tên của hệ thống tệp thông qua trình điều khiển bindflt.sys mà không cần quyền truy cập ở cấp kernel (hạt nhân).

Các chương trình EDR và phần mềm chống virus thường khóa chặt các thư mục con trong Program Files hoặc ProgramData để ngăn bị giả mạo. Tuy nhiên, chúng lại không thể chặn hoàn toàn quyền ghi dữ liệu vào thư mục cha mà không làm ảnh hưởng đến hoạt động của Windows. EDR-Redir V2 tận dụng chính khoảng hở này.

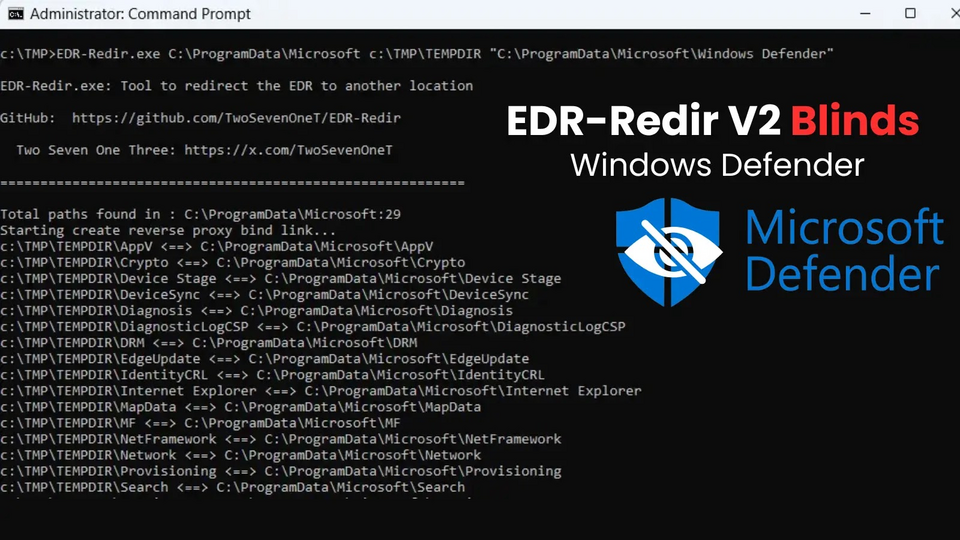

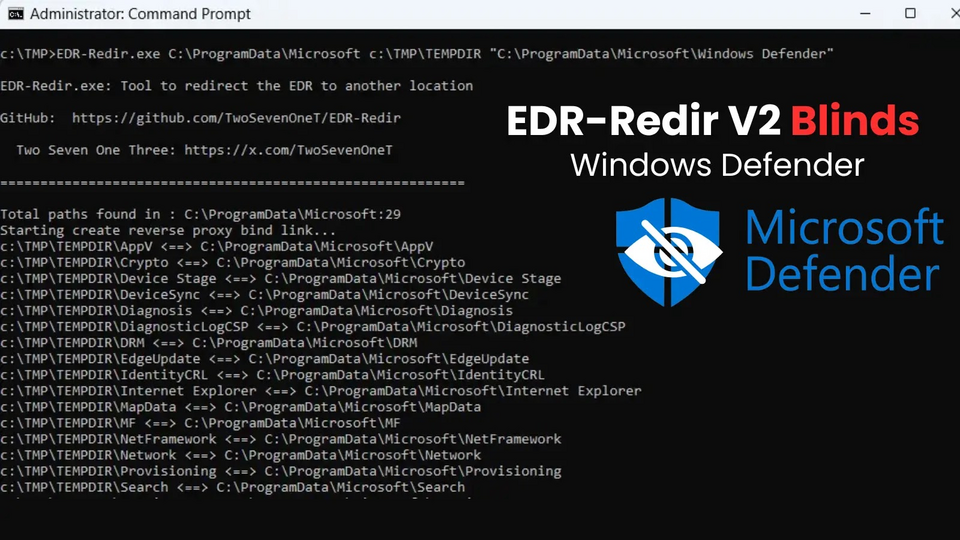

Cụ thể, công cụ này quét toàn bộ các thư mục con trong thư mục mục tiêu (ví dụ: Program Files) và sao chép chúng sang một thư mục tạm như C:\TMP\TEMPDIR. Sau đó, nó tạo ra các liên kết hai chiều giữa bản sao và thư mục gốc, tạo thành vòng lặp cho phép các phần mềm bình thường vẫn hoạt động ổn định nhưng EDR thì bị “mù”.

Đáng chú ý, các thư mục của phần mềm bảo mật (chẳng hạn C:\ProgramData\Microsoft\Windows Defender) sẽ bị loại ra khỏi vòng lặp và được chuyển hướng riêng đến thư mục của kẻ tấn công. Điều này mở đường cho việc chèn file độc hại, chiếm quyền DLL hoặc đánh lừa EDR tải các thành phần không hợp lệ mà không hề hay biết.

Trong bản thử nghiệm, TwoSevenOneT đã áp dụng kỹ thuật này lên Windows Defender. Công cụ được thực thi với lệnh:

EDR-Redir.exe C:\ProgramData\Microsoft c:\TMP\TEMPDIR “C:\ProgramData\Microsoft\Windows Defender”

Kết quả hiển thị cho thấy quá trình chuyển hướng thành công, khiến Defender chỉ còn nhìn thấy bản sao trong TEMPDIR, thay vì dữ liệu thật.

Dù hiện chưa có bằng chứng về việc công cụ này bị lợi dụng rộng rãi, nhưng sự đơn giản trong cơ chế hoạt động của EDR-Redir V2 khiến giới an ninh mạng lo ngại. Nó phơi bày lỗ hổng trong cách EDR quản lý các thao tác ở cấp thư mục cha điểm yếu có thể bị khai thác để vô hiệu hóa hệ thống bảo vệ hoặc chèn mã độc trong môi trường doanh nghiệp.

Các chuyên gia khuyến cáo quản trị viên cần theo dõi sát việc sử dụng tính năng bind link trong các thư mục quan trọng, đồng thời triển khai cơ chế kiểm tra tính toàn vẹn (integrity check) để phát hiện sớm bất kỳ thay đổi bất thường nào.

Những nhà phát triển EDR cũng được khuyên nên tăng cường bảo vệ cho thư mục cha mà không ảnh hưởng đến khả năng sử dụng của người dùng. TwoSevenOneT cho biết anh vẫn đang tiếp tục nghiên cứu và chia sẻ thêm trên X (Twitter), nhằm giúp cộng đồng hiểu rõ hơn về các kỹ thuật kiểm thử thâm nhập kiểu mới.

cybersecuritynews.com

cybersecuritynews.com

Theo nhà nghiên cứu bảo mật TwoSevenOneT, EDR-Redir V2 có thể “làm mù” phần mềm bảo mật bằng cách tạo ra các vòng lặp chuyển hướng thông minh trong những thư mục cài đặt nhạy cảm như Program Files, mà không làm gián đoạn hoạt động của các ứng dụng hợp pháp.

Phiên bản đầu tiên của EDR-Redir chỉ sử dụng các lệnh chuyển hướng thư mục trực tiếp cách làm này nhanh nhưng dễ bị hệ thống chặn. Trong khi đó, EDR-Redir V2 tinh vi hơn khi thao tác với các thư mục con và cô lập đường dẫn của phần mềm EDR, giúp né tránh kiểm soát mà không bị phát hiện.

Điểm đặc biệt của công cụ nằm ở việc nó tận dụng tính năng “bind link” được giới thiệu trong Windows 11 24H2, cho phép chuyển hướng không gian tên của hệ thống tệp thông qua trình điều khiển bindflt.sys mà không cần quyền truy cập ở cấp kernel (hạt nhân).

Cách EDR-Redir V2 qua mặt hệ thống bảo vệ

Các chương trình EDR và phần mềm chống virus thường khóa chặt các thư mục con trong Program Files hoặc ProgramData để ngăn bị giả mạo. Tuy nhiên, chúng lại không thể chặn hoàn toàn quyền ghi dữ liệu vào thư mục cha mà không làm ảnh hưởng đến hoạt động của Windows. EDR-Redir V2 tận dụng chính khoảng hở này.

Cụ thể, công cụ này quét toàn bộ các thư mục con trong thư mục mục tiêu (ví dụ: Program Files) và sao chép chúng sang một thư mục tạm như C:\TMP\TEMPDIR. Sau đó, nó tạo ra các liên kết hai chiều giữa bản sao và thư mục gốc, tạo thành vòng lặp cho phép các phần mềm bình thường vẫn hoạt động ổn định nhưng EDR thì bị “mù”.

Đáng chú ý, các thư mục của phần mềm bảo mật (chẳng hạn C:\ProgramData\Microsoft\Windows Defender) sẽ bị loại ra khỏi vòng lặp và được chuyển hướng riêng đến thư mục của kẻ tấn công. Điều này mở đường cho việc chèn file độc hại, chiếm quyền DLL hoặc đánh lừa EDR tải các thành phần không hợp lệ mà không hề hay biết.

Trong bản thử nghiệm, TwoSevenOneT đã áp dụng kỹ thuật này lên Windows Defender. Công cụ được thực thi với lệnh:

EDR-Redir.exe C:\ProgramData\Microsoft c:\TMP\TEMPDIR “C:\ProgramData\Microsoft\Windows Defender”

Kết quả hiển thị cho thấy quá trình chuyển hướng thành công, khiến Defender chỉ còn nhìn thấy bản sao trong TEMPDIR, thay vì dữ liệu thật.

Mối lo ngại cho hệ thống doanh nghiệp

Dù hiện chưa có bằng chứng về việc công cụ này bị lợi dụng rộng rãi, nhưng sự đơn giản trong cơ chế hoạt động của EDR-Redir V2 khiến giới an ninh mạng lo ngại. Nó phơi bày lỗ hổng trong cách EDR quản lý các thao tác ở cấp thư mục cha điểm yếu có thể bị khai thác để vô hiệu hóa hệ thống bảo vệ hoặc chèn mã độc trong môi trường doanh nghiệp.

Các chuyên gia khuyến cáo quản trị viên cần theo dõi sát việc sử dụng tính năng bind link trong các thư mục quan trọng, đồng thời triển khai cơ chế kiểm tra tính toàn vẹn (integrity check) để phát hiện sớm bất kỳ thay đổi bất thường nào.

Những nhà phát triển EDR cũng được khuyên nên tăng cường bảo vệ cho thư mục cha mà không ảnh hưởng đến khả năng sử dụng của người dùng. TwoSevenOneT cho biết anh vẫn đang tiếp tục nghiên cứu và chia sẻ thêm trên X (Twitter), nhằm giúp cộng đồng hiểu rõ hơn về các kỹ thuật kiểm thử thâm nhập kiểu mới.

New EDR-Redir V2 Blinds Windows Defender on Windows 11 With Fake Program Files

An upgraded release of tool EDR-Redir V2, designed to evade Endpoint Detection and Response (EDR) systems by exploiting Windows bind link technology in a novel way.

cybersecuritynews.com

cybersecuritynews.com

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview