Nguyễn Tiến Đạt

Intern Writer

Một chiến dịch tấn công chuỗi cung ứng mới đã được phát hiện nhắm vào nền tảng tự động hóa quy trình làm việc n8n, khi các tác nhân đe dọa tải lên tám gói npm giả mạo nhằm đánh cắp mã thông báo OAuth và thông tin đăng nhập nhạy cảm của nhà phát triển.

Chiến dịch cài gói npm độc hại nhắm mục tiêu n8n

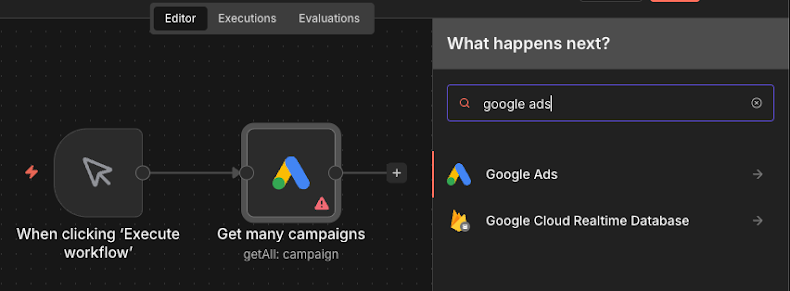

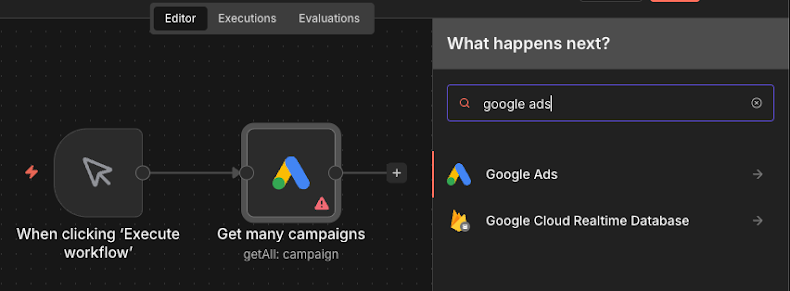

Các gói được phát hiện giả dạng node tích hợp dành cho n8n, trong đó có gói “n8n-nodes-hfgjf-irtuinvcm-lasdqewriit” đóng vai tích hợp Google Ads. Người dùng bị yêu cầu liên kết tài khoản theo giao diện hợp pháp, nhưng dữ liệu sẽ bị chuyển về máy chủ do kẻ tấn công kiểm soát.

Endor Labs cho biết chiến dịch này khai thác chính việc n8n lưu trữ tập trung mã thông báo OAuth, khóa API và thông tin đăng nhập cho nhiều dịch vụ như Google Ads, Stripe hay Salesforce, giúp tin tặc chỉ cần xâm nhập một vị trí duy nhất để lấy toàn bộ bí mật.

Danh sách gói bị gỡ bỏ gồm:

Nghiên cứu nhấn mạnh rằng node cộng đồng có quyền truy cập tương đương n8n cốt lõi, có thể đọc biến môi trường, truy cập file, gửi yêu cầu mạng và trích xuất mã thông báo đã giải mã mà không cần vượt quyền. Điều này biến npm thành điểm vào âm thầm nhưng cực kỳ nguy hiểm.

N8n khuyến cáo:

Theo các nhà nghiên cứu, chỉ cần một gói độc hại duy nhất đã đủ giúp tin tặc quan sát workflow, đánh cắp thông tin đăng nhập và giao tiếp ra ngoài mà không gây nghi ngờ – minh chứng cho rủi ro tăng cao khi tích hợp quy trình không đáng tin cậy.

Chiến dịch cài gói npm độc hại nhắm mục tiêu n8n

Các gói được phát hiện giả dạng node tích hợp dành cho n8n, trong đó có gói “n8n-nodes-hfgjf-irtuinvcm-lasdqewriit” đóng vai tích hợp Google Ads. Người dùng bị yêu cầu liên kết tài khoản theo giao diện hợp pháp, nhưng dữ liệu sẽ bị chuyển về máy chủ do kẻ tấn công kiểm soát.

Endor Labs cho biết chiến dịch này khai thác chính việc n8n lưu trữ tập trung mã thông báo OAuth, khóa API và thông tin đăng nhập cho nhiều dịch vụ như Google Ads, Stripe hay Salesforce, giúp tin tặc chỉ cần xâm nhập một vị trí duy nhất để lấy toàn bộ bí mật.

Danh sách gói bị gỡ bỏ gồm:

- n8n-nodes-hfgjf-irtuinvcm-lasdqewriit

- n8n-nodes-ggdv-hdfvcnnje-uyrokvbkl

- n8n-nodes-vbmkajdsa-uehfitvv-ueqjhhhksdlkkmz

- n8n-nodes-performance-metrics

- n8n-nodes-gasdhgfuy-rejerw-ytjsadx

- n8n-nodes-danev

- n8n-nodes-rooyai-model

- n8n-nodes-zalo-vietts

Rủi ro từ node cộng đồng và cảnh báo phòng vệ

Khi được cài vào môi trường, các gói độc hại hoạt động như node thông thường: hiển thị cấu hình, lưu token vào kho bảo mật rồi giải mã token bằng khóa chính n8n để gửi ra máy chủ từ xa trong quá trình thực thi workflow. Đây được xem là vụ tấn công đầu tiên nhắm thẳng vào hệ sinh thái n8n, tận dụng lòng tin của người dùng đối với tích hợp cộng đồng.Nghiên cứu nhấn mạnh rằng node cộng đồng có quyền truy cập tương đương n8n cốt lõi, có thể đọc biến môi trường, truy cập file, gửi yêu cầu mạng và trích xuất mã thông báo đã giải mã mà không cần vượt quyền. Điều này biến npm thành điểm vào âm thầm nhưng cực kỳ nguy hiểm.

N8n khuyến cáo:

- Kiểm tra metadata gói và nguồn tác giả

- Ưu tiên node chính thức

- Với bản tự host, nên tắt node cộng đồng bằng biến môi trường

Theo các nhà nghiên cứu, chỉ cần một gói độc hại duy nhất đã đủ giúp tin tặc quan sát workflow, đánh cắp thông tin đăng nhập và giao tiếp ra ngoài mà không gây nghi ngờ – minh chứng cho rủi ro tăng cao khi tích hợp quy trình không đáng tin cậy.

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview